アップデートコマンド#

脆弱性解消のためにどのような作業が必要なのかを、コマンドまたは Ansible Playbook で表示できます。

アップデートコマンドはタスクの機能なので、タスクを選択して表示できます。 アップデートコマンドは、タスクの一覧、またはタスクの詳細から表示可能です。

表示条件#

アップデートコマンドは以下の条件をすべて満たすタスクに対して表示されます。

| 項目 | 条件 |

|---|---|

| パッチ提供 | ✓(提供済み) |

| パッチ状態 | 未適用 |

| パッケージ提供ステータス | fixed(修正可能)状態 |

| パッケージ種別 | cpe、library、WordPress 以外 |

| サーバタイプ | 下記のサーバタイプを参照 |

| OS | サーバタイプごとに対応しているOS |

OS が pseudo で登録されるサーバには、アップデートコマンドは表示されません。

対応しているサーバタイプ#

アップデートコマンドは以下のサーバタイプに対応しております。

実機サーバの対応OS#

以下の OS に対応しております。

- Amazon Linux

- Red Hat Enterprise Linux (RHEL)

- CentOS

- Debian

- Ubuntu

- Oracle Linux

- Fedora

- AlmaLinux

- Rocky Linux

- openSUSE

- openSUSE Leap

- SUSE Linux Enterprise Server (SLES)

- SUSE Linux Enterprise Desktop (SLED)

Inspector連携の対応OS#

Inspector 連携されているインスタンス(SSM エージェントがインストール済)では、実際の OS 情報が登録されるため、Inspector で検知した脆弱性に対して作成されたタスクにアップデートコマンドが利用可能です。 以下の OS に対応しております。

- Amazon Linux

- Red Hat Enterprise Linux (RHEL)

- CentOS

- Debian

- Ubuntu

- Oracle Linux

- Fedora

- AlmaLinux

- Rocky Linux

- SUSE Linux Enterprise Server (SLES)

また、SSM エージェントがインストールされているため、SSM アップデートも対応可能となります。

詳細は「SSM連携」を参照してください。

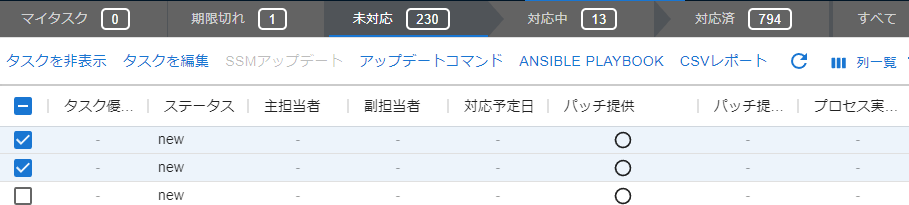

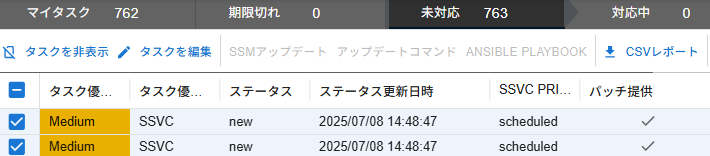

タスク一覧#

パッチ提供が ✓ のタスクを選択した後、「アップデートコマンド」ボタンをクリックしてダイアログを表示します。タスクを複数選択した場合は、選択したタスクの脆弱性を解消するためのコマンドがサーバ単位で集約されてダイアログに表示されます。

OS 項目が pseudo で登録されるサーバの場合

OS 情報が含まれていないため、パッチ提供が✓であっても、アップデートコマンドは表示されません。

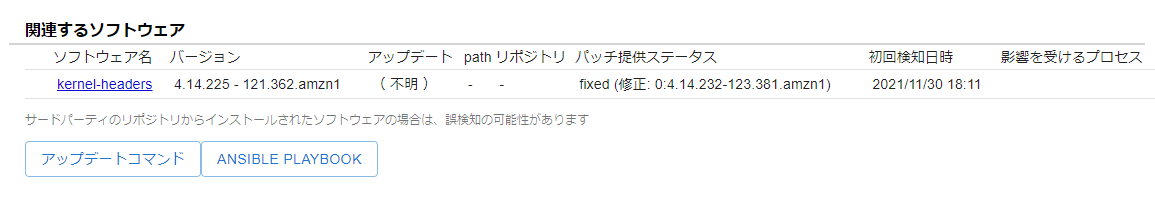

タスク詳細#

アップデート可能なパッケージがある場合に、関連するパッケージの下に「アップデートコマンド」ボタンが表示されます。

アップデートコマンドダイアログの内容#

ダイアログに表示された内容を説明します。

アップデート前の作業#

アップデート対象のパッケージの依存関係や、アップデート作業により影響を受けるプロセスを確認するコマンドを確認できます。

アップデート作業#

選択した脆弱性を解消するために対象サーバ上で実行するコマンドが表示されます。

アップデート後の作業#

アップデートの適用状況を確認するコマンドが表示されます。

Vulsスキャン#

Vuls スキャナを実サーバ上で手動実行すると、最新の構成情報が取得され、FutureVuls にアップロードされます。 FutureVuls はパッケージがアップデートされたことを把握し、解消された脆弱性のタスクのステータスを「Patch_applied」に自動で変更してタスクをクローズします。

ロールバック用のコマンド#

アップデートを取り消すためのロールバック用のコマンドが表示されます。万が一アップデート時に不具合が起きてパッケージアップデートをロールバックしたい場合に実行してください。

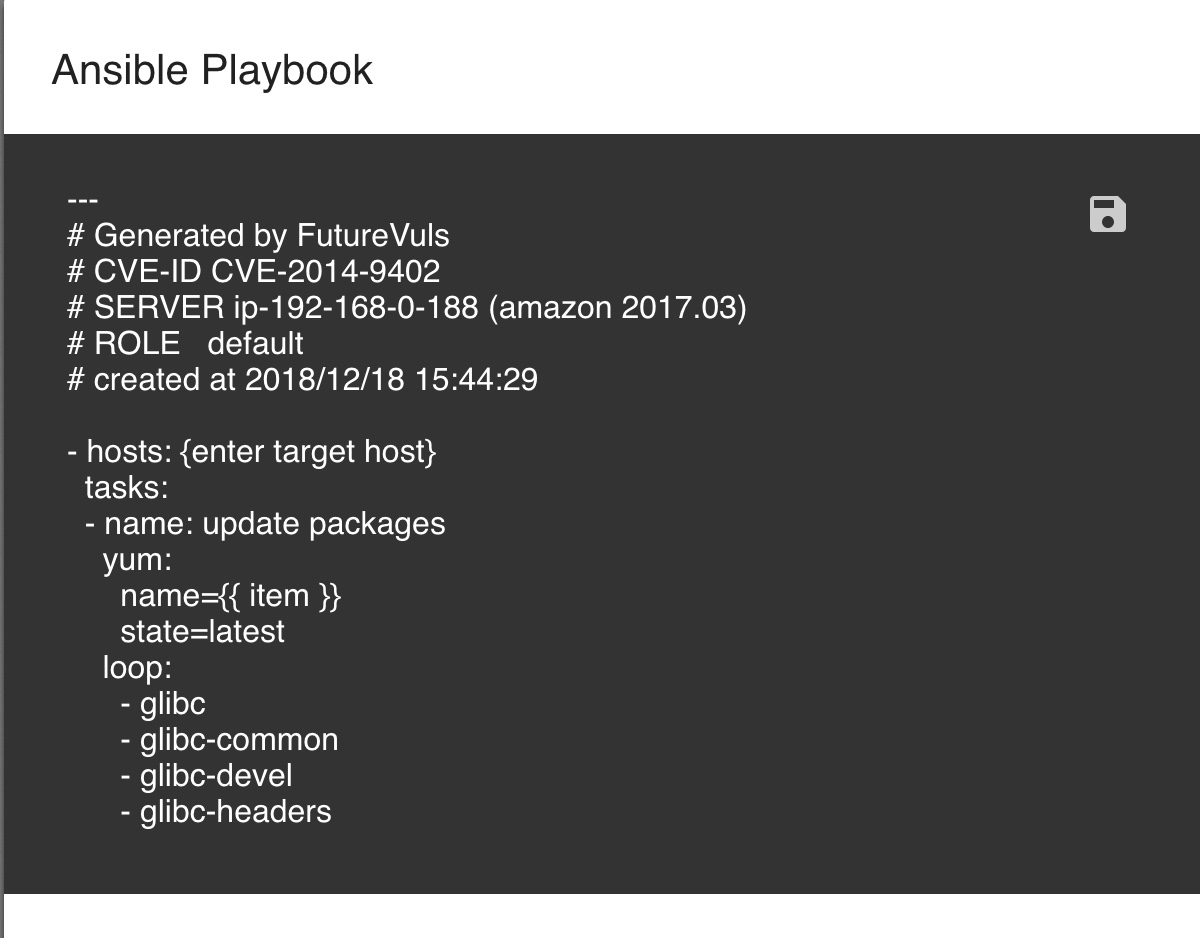

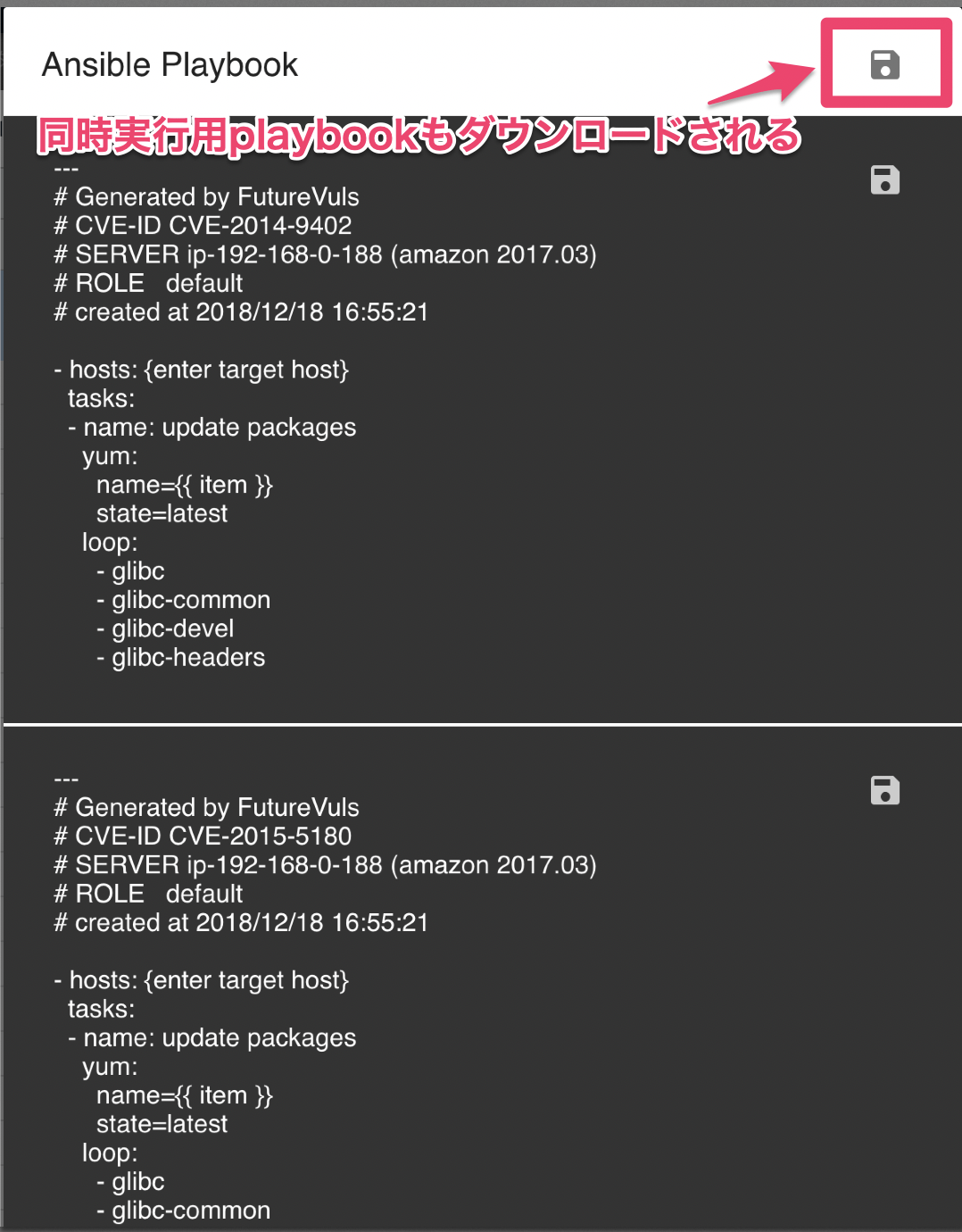

Ansible Playbook#

アップデートコマンドと同様に Ansible の Playbook が表示されます。 hosts の項目は各自編集する必要があります。

Ansible Playbook を hosts ファイルなしで実行したい場合は「こちら」を参照ください。

また、ダウンロードボタンを押すと、Ansible Playbook がダウンロードされます。

複数選択してAnsible Playbookを表示#

タスクを複数指定して Ansible Playbook を表示すると、複数にわかれて playbook が生成されます。

画面上部のダウンロードボタンをクリックすると、すべての playbook を実行する起点となる playbook も同時にダウンロードされるため、同時実行に有効です。

起点となる playbook の内容は以下の通りです。

---

# Generated by FutureVuls

# created at 2025/07/09

- hosts: {enter target host}

tasks:

- include: ip-10-100-4-95_ap-northeast-1_compute_internal_CVE-2024-35870.yml

- include: ip-10-100-4-95_ap-northeast-1_compute_internal_CVE-2024-35963.yml

こちらも hosts を編集して、実行します。