Okta連携#

Okta側の設定#

接続手順は下記の通りです。

-

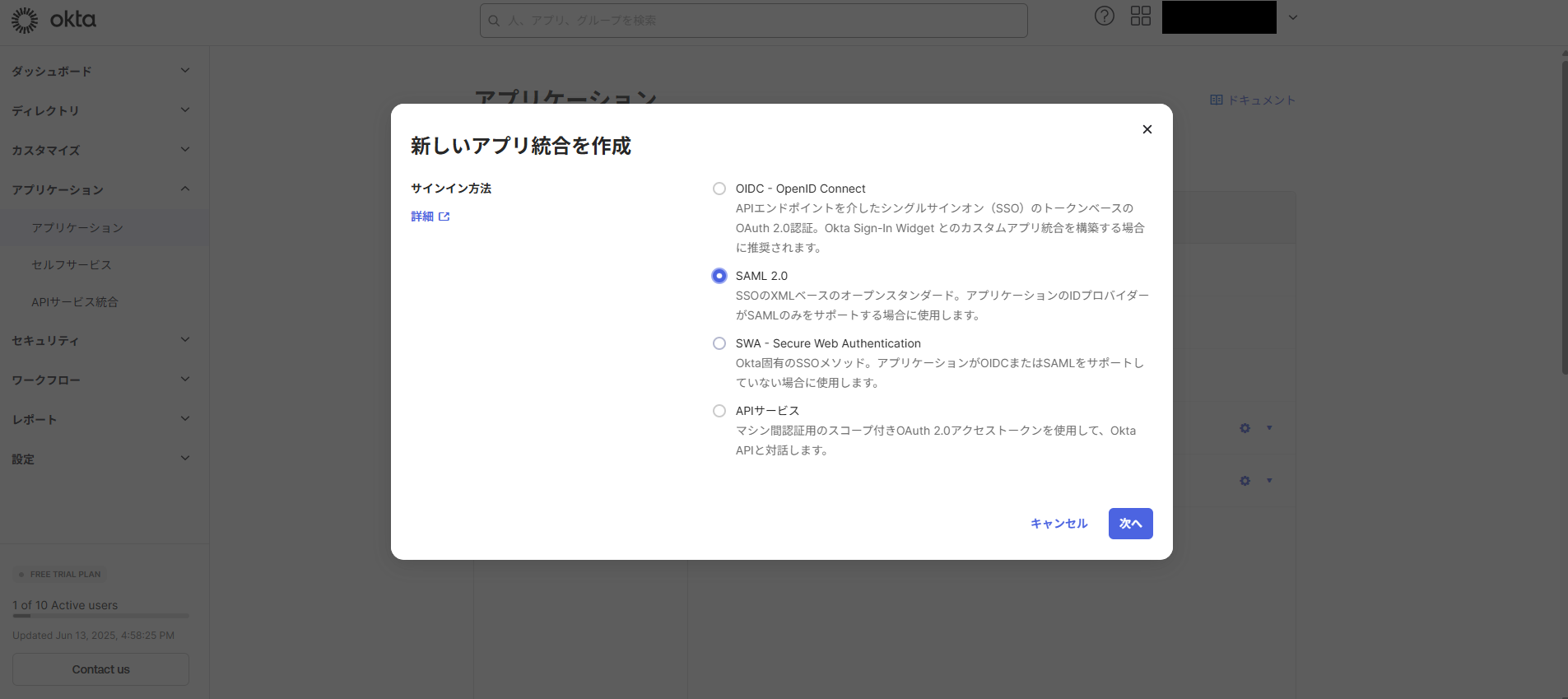

アプリケーション画面の「新しいアプリ統合を作成」から、SAML2.0 を選択します。

-

一般設定でアプリケーション名を入力します。(例:FutureVuls)

-

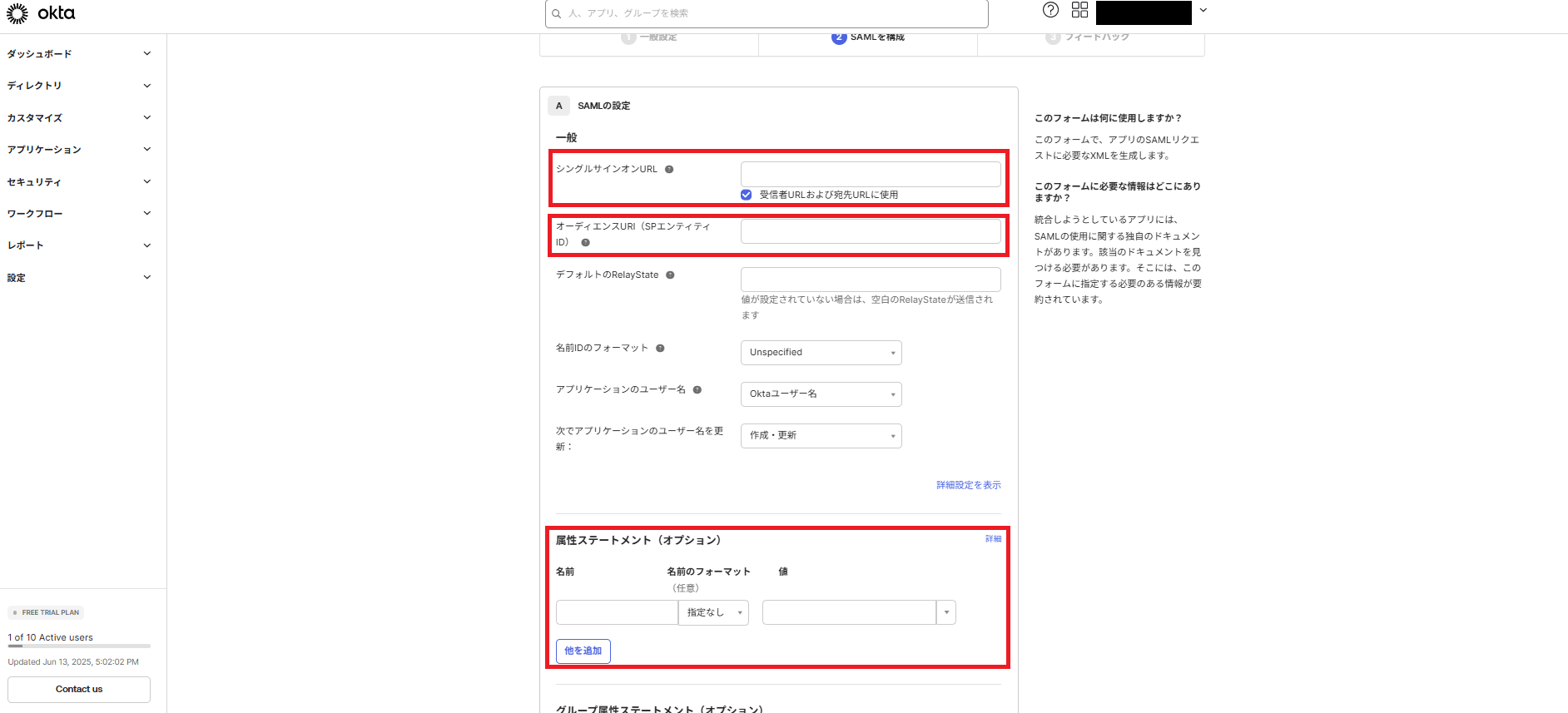

SAML 設定で以下を入力してください。

- シングルサインオン URL: FutureVuls 画面に表示されている「SSO エンドポイント」

- オーディエンスURI: FutureVuls 画面に表示されている「Entity ID」

-

属性ステートメント(オプション):

- 名前:

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddress - 値:

user.email

- 名前:

設定完了後、SAML 署名証明書から有効な証明書を選択し「アクション」からメタデータの URL を確認してください。

この URL を FutureVuls に登録いただきます。

FutureVuls側の設定#

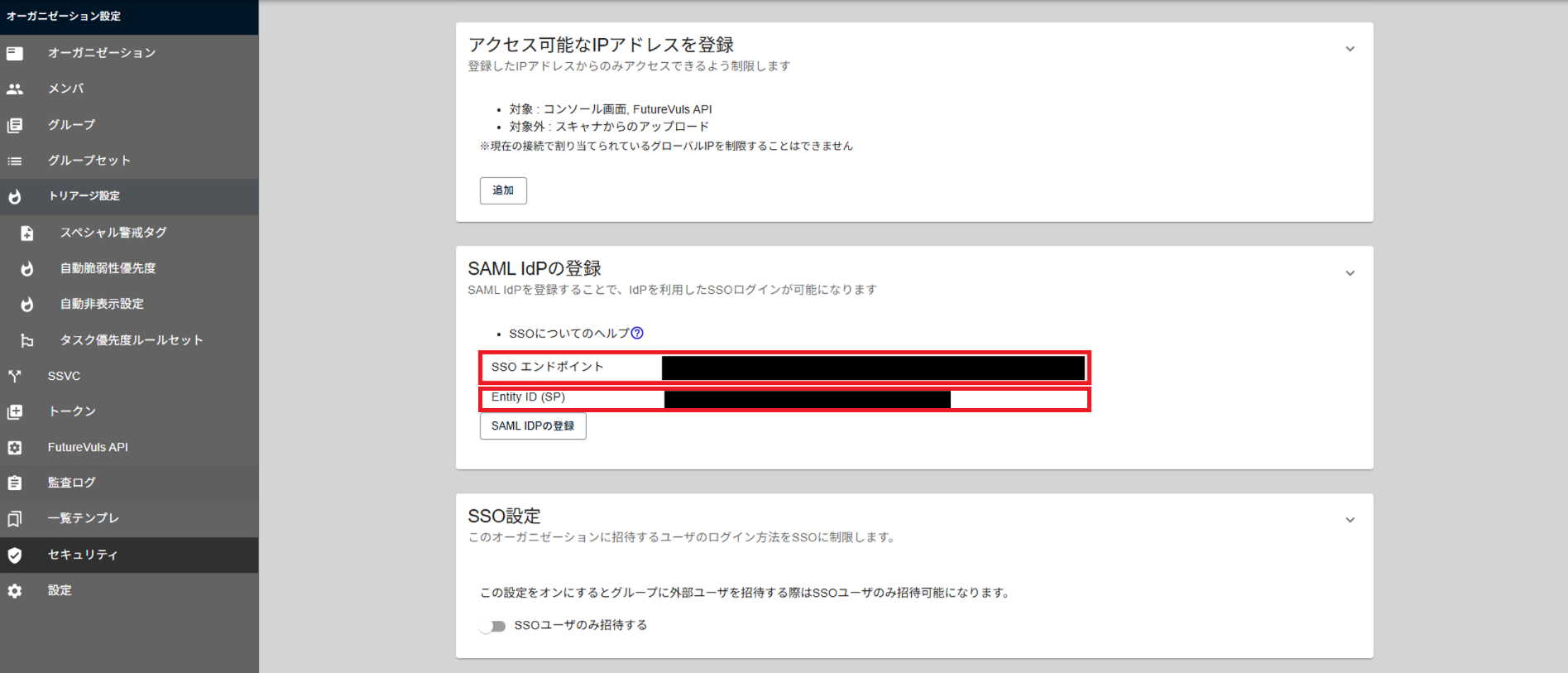

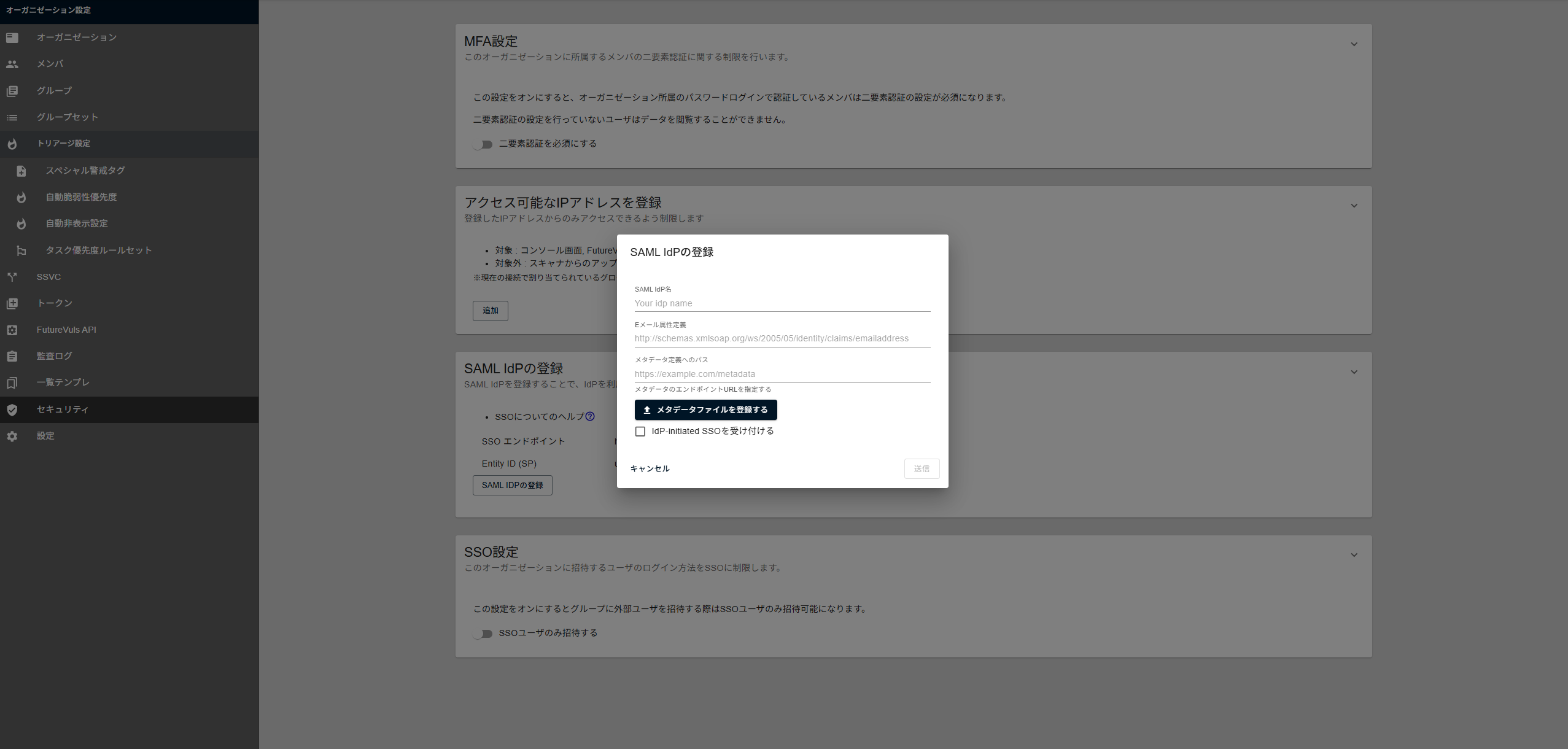

FutureVuls に設定する際、以下を入力してください。

- E メール属性定義:

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddress - メタデータ定義へのパス: 前手順の SAML 署名証明書から有効な証明書の「アクション」で表示されるメタデータの URL

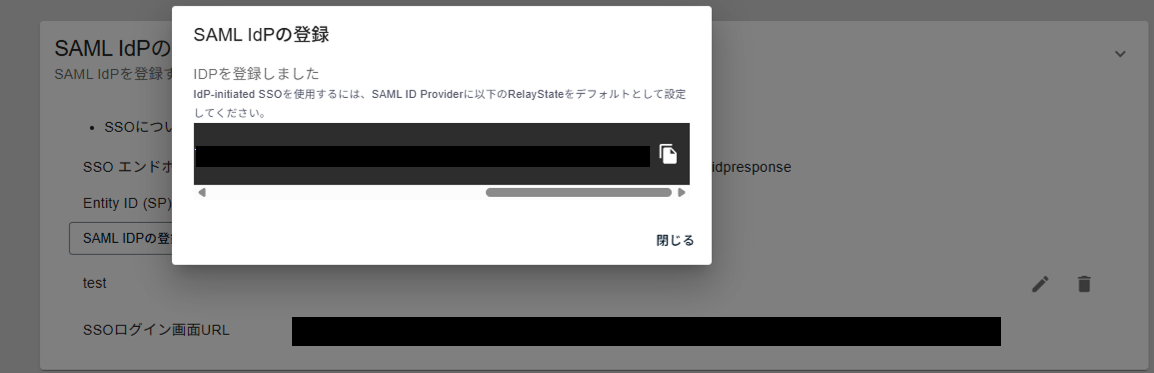

IdP-initiated SSOを使いたい場合#

-

FutureVuls 側の設定で IdP の登録完了後に表示される RelayState を、Okta 管理画面の アプリケーション > サインオン > 設定 から SAML 2.0 の「デフォルトのリレー状態」に登録してください。RelayState は FutureVuls の IdP 編集画面からも確認できます。

-

Okta 管理画面の アプリケーション> 割り当て から IdP-initiated SSO を利用するユーザに割り当ててください。

-

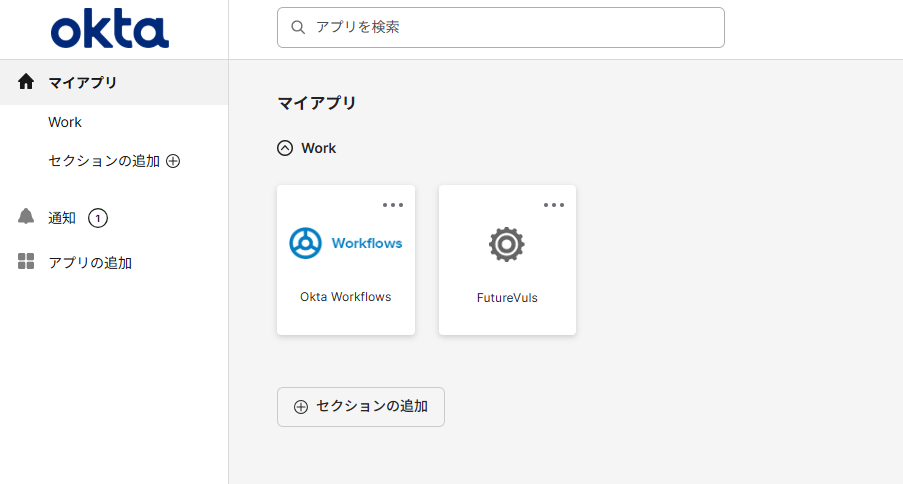

Okta のマイアプリ(

/app/UserHome)から FutureVuls のアプリケーションをクリックすると、IdP-initiated SSO を利用できます。