スキャナのインストール#

Vuls スキャナ経由でサーバをスキャンし、構成情報をクラウドサービスに自動でアップロードする方法です。 以下のスキャン方法で利用できます。

- 実サーバ上にスキャナを配置するローカルスキャン

- SSH で接続してスキャンするリモートスキャン

- コンテナイメージをスキャンするDockerスキャン(Trivy)

Linux / Windows 共に、表示されたコマンドを実行することで、スキャナをインストールできます。

インストールコマンドは グループ設定 → スキャナ から表示できます。

参照権限

スキャナをインストールするためのコマンドは、グループ管理者権限をもつユーザしか表示できません。

スキャナには以下の種類があります。

プロキシ設定

FutureVuls では「スキャナのインストール時」「スキャン結果のアップロード時」にスキャン実行サーバからインターネットへのアクセスが発生します。 プロキシサーバを経由してインターネットへアクセスが行われる環境では、インストール後にプロキシの設定する必要があります。 詳しくは「プロキシ設定」の章を参照してください。

Linuxスキャナのインストール#

Linux サーバにスキャナをインストールし、脆弱性を検知します。 FutureVuls の画面上からインストールコマンドを参照し、Linux サーバで実行してスキャナをインストールします。

- スキャナのインストールは、root 権限で実行する必要があります。

- proxy 経由のサーバの場合、curl でインターネットアクセスできるようにする必要があります。

- 詳しくはマニュアルの「FAQ」を参照して下さい。

インストール時に実行される設定#

Linux スキャナのインストール時に以下が実行されます。インストーラが実行する処理は「こちらのスクリプト」に公開しています。

なお、スキャナのインストールは root 権限で実行されるため、以下の各処理において追加でパスワード入力を求められることはございません。

| 処理内容 | 説明 |

|---|---|

| 依存ソフトウェア のインストール | ・RedHat, Oracle, Rocky, Alma, Fedora:yum-utils, lsof・Amazon: yum-utils, lsof, cronie・Ubuntu: debian-goodies・Debian: reboot-notifier, aptitude, debian-goodies, lsof |

| 実行ユーザ・グループの作成 | ・ユーザ:vuls-saas ・グループ: vuls-saas |

| ログ用ディレクトリの作成 | /var/log/vuls の作成 |

| スキャナ(バイナリ)の配置 | /opt/vuls-saas/vuls |

| 実行スクリプトの配置 | /opt/vuls-saas/vuls-saas.sh |

| 設定ファイルの配置 | /opt/vuls-saas/config.toml |

| sudoersの設定 | /etc/sudoers.d/vuls-saasvuls-saas ユーザに対し、特定コマンドへのアクセス権を設定 |

| スキャン用cronの設定 | /etc/cron.d/vuls-saas-scan に設定 ※インストール時刻から5分後・1日1回 |

インストールコマンドを確認する#

- 右上のアカウントアイコンから、

グループ設定をクリックし、左のタブからスキャナを選択する。

- 必要に応じてオプションを設定する。

「スキャンモード」の選択や、プロキシサーバの指定が可能です。 特に必要なければ、初期値のままでご利用ください。

| 項目 | 説明 |

|---|---|

| VULS_SCAN_MODE | スキャン実行時にRoot権限を付与するかどうかを選択する。 ・FAST-ROOT: スキャン実行時にRoot権限を付与する。パッケージ再起動の要否やプロセスの起動状況などを取得可能。 ・FAST: スキャン実行時にRoot権限を付与しない。取得できない情報あり。 |

| VULS_SCAN_OFFLINE | オンラインスキャン or オフラインスキャンを選択する。 ・-(値ナシ): 通常のスキャンモードである、オンライン環境でのスキャンを実行する。 ・OFFLINE: オフラインモードを指定する。未対応OSあり。 |

| AUTO_REFRESH_BINARY | スキャナの自動更新を設定する。 ・TRUE: 毎スキャン時にスキャナバイナリを最新化する。 ・FALSE: 自動でスキャナバイナリの更新を行わない。 |

| VULS_PROXY | プロキシ環境の場合は、経由するプロキシサーバのURLを指定する。 |

インストールスクリプトをコピーし、対象サーバで実行する。

root@scan:~# curl -s https://installer.vuls.biz/vuls-installer.sh | VULS_SAAS_GROUPID='nnn' VULS_SAAS_TOKEN='xxx-xxxx-xxxx' VULS_SCAN_MODE='fast-root' AUTO_REFRESH_BINARY=true bash -s inst

2025/03/01 00:00:00 [START ]: Install scanner.

2025/03/01 00:00:00 [SUCCESS ]: Check root user.

2025/03/01 00:00:00 [SUCCESS ]: Check distribution. [OS: ubuntu]

2025/03/01 00:00:00 [SUCCESS ]: Check Architecture [arch: x86_64]

2025/03/01 00:00:02 [SUCCESS ]: Install package. [debian-goodies]

2025/03/01 00:00:02 [SUCCESS ]: Create user and group. [user: vuls-saas / group: vuls-saas]

2025/03/01 00:00:02 [SUCCESS ]: Create directory. [/opt/vuls-saas]

2025/03/01 00:00:02 [SUCCESS ]: Create directory. [/var/log/vuls]

2025/03/01 00:00:04 [SUCCESS ]: Download binary. [/opt/vuls-saas/vuls type: linux_x86_64]

2025/03/01 00:00:04 [SUCCESS ]: Download script. [/opt/vuls-saas/vuls-saas.sh]

2025/03/01 00:00:04 [SUCCESS ]: Create config. [/opt/vuls-saas/config.toml]

2025/03/01 00:00:04 [SUCCESS ]: Create sudoers. [/etc/sudoers.d/vuls-saas]

2025/03/01 00:00:04 [SUCCESS ]: Create cron. [/etc/cron.d/vuls-saas-scan]

2025/03/01 00:00:04 [END ]: Install scanner finish.

root@scan:~#

インストール完了時刻の +5分後の時刻に、毎日自動的にスキャンが実行されるようになります。

スキャナインストールの実行権限

以下のメッセージが出力された場合は、root 権限を付与されたユーザにスイッチし再実行してください。

2025/03/01 00:00:00 [START ]: chkRootUser

2025/03/01 00:00:00 [ERROR ]: Please run as root user.

初回手動スキャン#

インストール完了時刻の5分後に、初回の自動スキャンが実行されます。 もしも今すぐスキャンしたい場合は、以下の手順で手動でも実行できます。

vuls-saas ユーザ権限で /opt/vuls-saas/vuls-saas.sh を次のように実行してください。

sudoでvuls-saasユーザとして実行する場合

root@scan01:~# sudo -H -u vuls-saas /opt/vuls-saas/vuls-saas.sh >/dev/null 2>&1

root@scan01:~#

vuls-saasユーザにスイッチして実行する場合

root@scan01:~# su - vuls-saas

vuls-saas@scan01:~$ /opt/vuls-saas/vuls-saas.sh

vuls-saas@scan01:~$

スキャン終了後、しばらくすると FutureVuls の WEB 画面に反映されます。数分待っても反映されない場合は、ログを見ます。

実行結果が以下のファイルに記録されています。ログのエラーを見て、原因を確認してください。

- /opt/vuls-saas/scan.log

- スキャンの成否が記載されています。

- スキャンが失敗している場合、レポート情報は FutureVuls にアップロードされません。

- /opt/vuls-saas/report.log

- scan 結果のレポートと、FutureVuls へのアップロードエラーなどが記載されます。

- アップロードに失敗している場合、proxy 等が原因の場合があります。

スキャン時刻の確認#

スキャナのインストール時刻を基に、スキャン時刻が設定されます。以下ファイルを編集することで、任意の時刻に変更可能です。

/etc/cron.d/vuls-saas-scanに実行スケジュールが記載されています。- デフォルトでは、スキャナインストール時刻の +5分後に設定されています。

- cron の書式なので、必要に応じて変更して下さい。

root@scan01:~# cat /etc/cron.d/vuls-saas-scan

5 0 * * * vuls-saas /opt/vuls-saas/vuls-saas.sh >/dev/null 2>&1

root@scan01:~#

Windowsスキャナのインストール#

Windows サーバにスキャナをインストールし、脆弱性を検知します。 FutureVuls の画面上からインストールコマンドを参照し、Windows サーバで実行してスキャナをインストールします。

- 事前に Windows Update ができる環境であることを確認して下さい

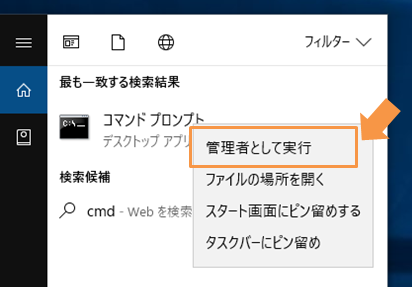

- コマンドプロンプトを管理者権限で起動しないとインストール出来ません

コマンドプロンプト起動時に、右クリックで「管理者として実行」を押すと、コマンドプロンプトを管理者権限で起動できます。

インストール時に実行される設定#

Windows スキャナのインストール時に以下が実行されます。 インストーラが実行する処理は「こちらのスクリプト」に公開しています。

上記スクリプトのリンクをクリックすると自動でダウンロードされてしまいます。スクリプトを実行しないようにご注意ください。

| 処理内容 | 説明 |

|---|---|

| スキャナ(バイナリ)の配置 | C:\Program Files\vuls-saas\vuls.exe |

| 実行バッチファイルの配置 | C:\Program Files\vuls-saas\vuls-saas.bat |

| 設定ファイルの配置 | C:\Program Files\vuls-saas\config.toml |

| batch_configファイルの配置 | C:\Program Files\vuls-saas\batch_config.toml |

| タスクスケジューラの設定 | タスク スケジューラ(vuls-saas-scan) に設定 ※インストール時刻から5分後・1日1回・SYSTEMユーザで実行 |

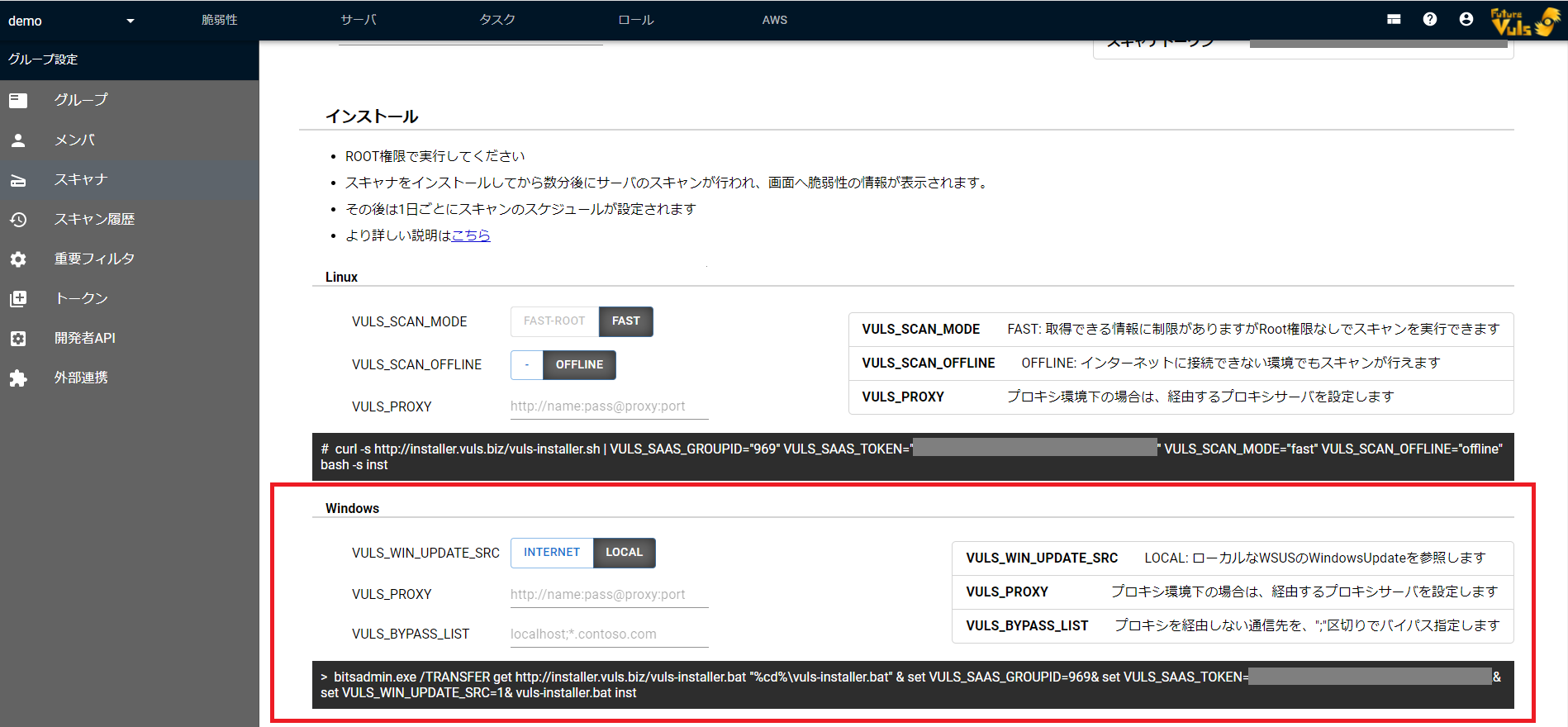

インストールコマンドを確認する#

右上のアカウントアイコンから、グループ設定 をクリックし、左のタブから スキャナ を選択する。

必要に応じてオプションを設定する。

「WSUS環境」の設定や、プロキシサーバの指定が可能です。 特に必要なければ、初期値のままでご利用ください。

| 項目 | 説明 |

|---|---|

| VULS_WIN_UPDATE_SRC | WindowsUpdateの参照先を選択する。 ・INTERNET: インターネット上のWindowsUpdateを参照する。 ・LOCAL: ローカルなWSUSのWindowsUpdateを参照する。 |

| AUTO_REFRESH_BINARY | スキャナの自動更新を設定する。 ・TRUE: 毎スキャン時にスキャナバイナリを最新化する。 ・FALSE: 自動でスキャナバイナリの更新を行わない。 |

| VULS_PROXY | プロキシ環境の場合は、経由するプロキシサーバのURLを指定する。 |

| VULS_BYPASS_LIST | プロキシを経由しない通信先を指定する。セミコロン";"区切りで複数指定が可能。 |

- インストールスクリプトをコピーし、対象サーバで実行する。

- インストール完了時刻の +5分後の時刻に、毎日自動的にスキャンが実行されるようになります。

初回手動スキャン#

インストール完了時刻の5分後に、初回の自動スキャンが実行されますが、今すぐスキャンしたい場合は手動でも実行できます。

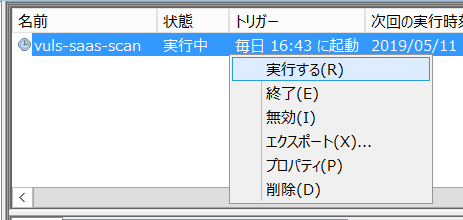

タスクスケジュールから実行#

- タスクスケジューラから、

vuls-saasタスクを起動します。- タスクスケジューラを開きます。

- タスクの一番上の階層に存在する

vuls-saasを右クリック > 実行します。

-

スキャン終了後、しばらくすると WEB 画面に反映されます。

- 反映されない場合は、ログを見ます。

実行結果が以下のファイルに記録されています。 ログのエラーを見て、原因を確認して下さい。

C:\Program Files\vuls-saas\vuls-saas.log- スキャンの成否と、アップロードの成否が記載されています。

- スキャンが失敗している場合、レポート情報は FutureVuls にアップロードされません。

コマンドプロンプトから手動スキャン#

管理者権限 で以下のコマンドを実行することで手動スキャンが可能です。

C:\Program files\vuls-saas\vuls-saas.bat

スキャン時刻の確認#

スキャナのインストール時刻を基に、スキャン時刻が設定されます。スキャン時刻は、任意の時刻に変更可能です。

- タスクスケジューラの

vuls-saasタスクの実行時刻を変更して下さい。

Trivyスキャナのインストール#

コンテナイメージスキャン#

Trivy をローカル環境にインストールし、コンテナイメージをスキャンした結果を FutureVuls にアップロードします。この方法では、通常版と軽量版の2つのインストールモードが選択できます。それぞれの違いは以下の通りです。

| 項目 | 説明 | 通常版 | 軽量版 |

|---|---|---|---|

| root権限 | インストール時にroot権限が必要かどうか | 必要 | 不要 |

| 対応環境 | セットアップ可能なローカル環境 | 参考 | Linux全般 |

| 定期スキャン | イメージを自動で定期的にスキャンするか | 対応 | 未対応 |

軽量版では root 権限が不要な代わりに、コンテナイメージのスキャンを定期的に手動で行う必要があります。コンテナイメージの構成変更を常に FutureVuls に同期し脆弱性情報を最新化しておくためにも、どちらのモードも選択可能な場合は、基本的に通常版でのスキャンをご利用ください。

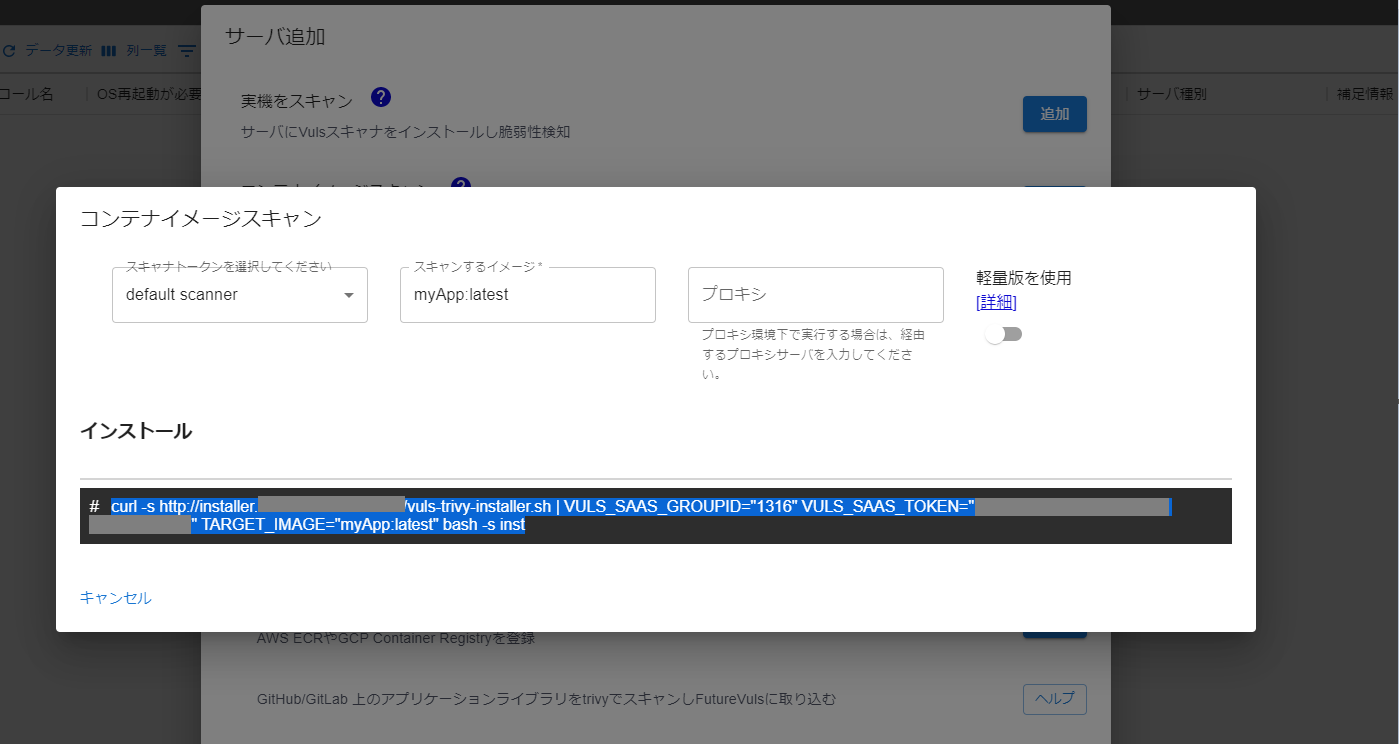

新しくコンテナイメージをスキャンする#

新しくコンテナイメージをスキャンし、FutureVuls に登録する場合は次の手順に従ってください。

-

サーバタブの

サーバ追加ボタンからダイアログを開き、コンテナイメージスキャンを選択する

-

スキャナトークンを選択し、スキャン対象コンテナイメージのイメージ名を入力する。

<イメージ名>:<タグ>の形式で指定してください。 常に最新バージョンのイメージをスキャンする場合は、<イメージ名>:<latest>を指定してください。 -

プロキシ環境下の場合は、経由するプロキシサーバを入力する

- 軽量版を使用する場合はスイッチバーにチェックをいれる

-

画面下部に表示されているコマンドをコピーし、対象イメージを管理しているローカル環境で貼り付け、実行する

通常版の場合は root 権限で実行してください。

-

FutureVuls にて対象グループのサーバタブに、スキャンしたイメージが追加されていることを確認

通常版の場合、FutureVuls に反映されるまで5~10分程度かかります。インストール後、すぐにスキャンを実行したい場合は次のコマンドを実行してください。

/opt/vuls-trivy-saas/vuls-trivy-saas.sh &> /opt/vuls-trivy-saas/vuls-trivy.log

以上で登録は完了です。 通常版をご利用の場合は、スキャナが1日1回自動で起動し、対象のコンテナイメージをスキャンして FutureVuls に反映します。

通常版では、スキャン対象コンテナイメージ/ライブラリ等のスキャンオプションを config.toml に手動で追加可能です。

詳しくは trivy スキャンの設定ページをご覧ください。

また、スキャン結果が反映されない場合はコチラ を参照ください。

登録済みのコンテナイメージ情報を更新する#

FutureVuls に既に登録済みのコンテナイメージの構成情報を基に、脆弱性情報を最新化したい場合は、FutureVuls 上から手動スキャンを実行してください。

FutureVuls に登録済みのコンテナイメージに変更があった場合は、本手順に従って FutureVuls に反映してください。

- 通常版の場合

- スキャナが1日1回自動で起動し、イメージをスキャンしているため操作は必要ありません

- 今すぐスキャナを起動したい場合は、

rootユーザもしくはvuls-trivy-saasユーザで次のコマンドを実行してください。/opt/vuls-trivy-saas/vuls-trivy-saas.sh &> /opt/vuls-trivy-saas/vuls-trivy.log

-

軽量版の場合

- サーバタブで対象のコンテナイメージをクリックし、サーバ詳細ページを開く

-

構成情報を更新ボタンをクリックしてダイアログを開く

-

スキャナトークンを選択し、スキャン対象コンテナイメージのイメージ名を入力する

- プロキシ環境下の場合は、経由するプロキシサーバを入力する

- 画面下部に表示されているコマンドをコピーし、対象イメージを管理しているローカル環境で貼り付け実行する。

アプリケーションライブラリスキャン#

Trivy をローカル環境にインストールし、アプリケーションライブラリをスキャンした結果を FutureVuls にアップロードします。この方法では、通常版と軽量版の2つのインストールモードが選択できます。それぞれの違いは以下の通りです。

| 項目 | 説明 | 通常版 | 軽量版 |

|---|---|---|---|

| root権限 | インストール時にroot権限が必要かどうか | 必要 | 不要 |

| 対応環境 | セットアップ可能な環境 | 参考 | Linux全般 |

| 定期スキャン | アプリケーションライブラリを自動で定期的にスキャンするか | 対応 | 未対応 |

軽量版では root 権限が不要な代わりに、アプリケーションライブラリのスキャンを定期的に手動で行う必要があります。また、指定するディレクトリパス以下のすべてのディレクトリ・ファイルに読み取り権限を持つユーザで実行する必要があります。依存ライブラリの構成変更を常に FutureVuls に同期し脆弱性情報を最新化しておくためにも、どちらのモードも選択可能な場合は、基本的に通常版でのスキャンをご利用ください。

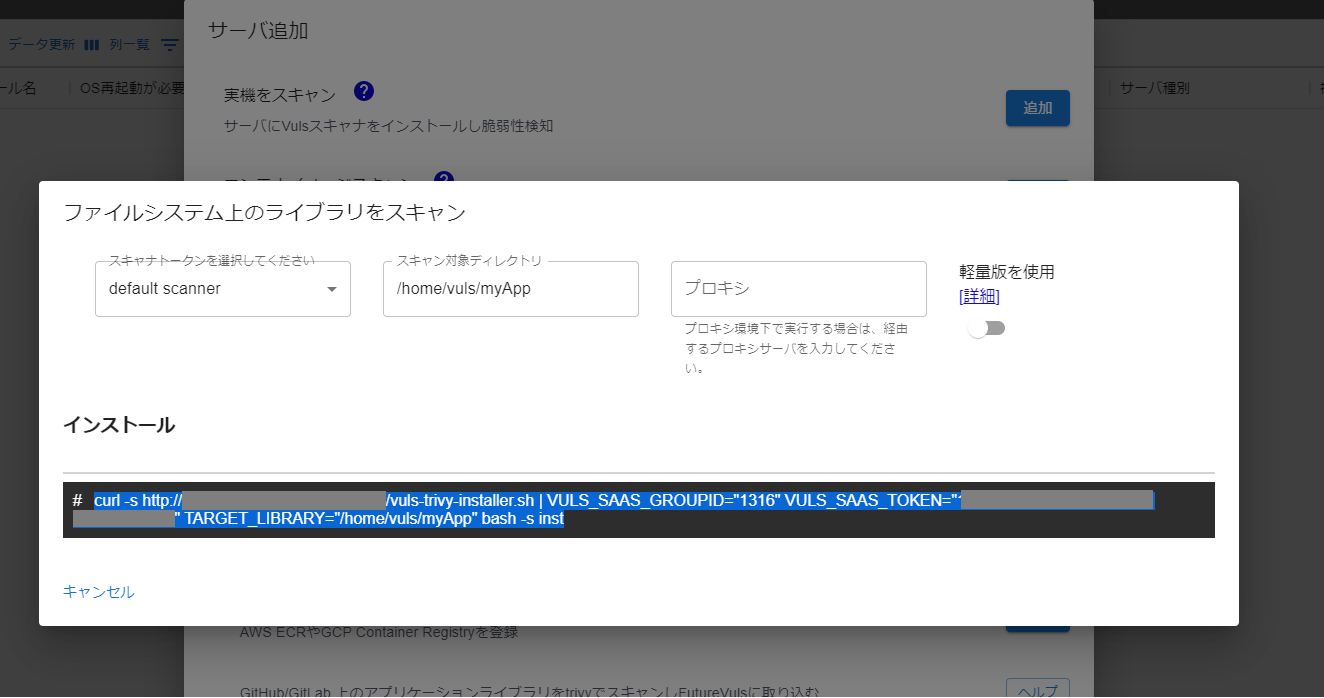

新しく依存ライブラリをスキャンする#

新しくアプリケーションライブラリをスキャンし、FutureVuls に登録する場合は次の手順に従ってください。

-

サーバタブの

サーバ追加ボタンからダイアログを開き、ファイルシステム上のライブラリをスキャンを選択する

-

スキャナトークンを選択し、スキャン対象ディレクトリの絶対パスを入力する

パスを指定しない場合は自動でルートディレクトリが指定され、ファイルシステム上のすべてのアプリケーションライブラリがスキャン対象となります。

-

プロキシ環境下の場合は、経由するプロキシサーバを入力する

- 軽量版を使用する場合はスイッチバーにチェックをいれる

- 画面下部に表示されているコマンドをコピーし、対象アプリケーションライブラリを管理しているローカル環境で貼り付け、実行する

- FutureVuls にて対象グループのサーバタブに、スキャンしたディレクトリが追加されていることを確認

通常版の場合、FutureVuls に反映されるまで5~10分程度かかります。 インストール後、すぐにスキャンを実行したい場合は次のコマンドを実行してください。

/opt/vuls-trivy-saas/vuls-trivy-saas.sh &> /opt/vuls-trivy-saas/vuls-trivy.log

以上で登録は完了です。 通常版をご利用の場合は、スキャナが1日1回自動で起動し、対象のディレクトリをスキャンして FutureVuls に反映します。

通常版では、スキャン対象コンテナイメージ/ライブラリ等のスキャンオプションを config.toml に手動で追加可能です。

詳しくは trivy スキャンの設定ページ をご覧ください。

また、スキャン結果が反映されない場合はコチラ を参照ください。

登録済みライブラリの構成情報を更新する#

登録済みの構成情報を基に脆弱性情報を最新化する

FutureVuls に既に登録済みのアプリケーションライブラリの構成情報を基に、脆弱性情報を最新化したい場合は、FutureVuls 上から手動スキャンを実行してください。

アプリケーションライブラリの構成情報の変更を FutureVuls に反映する

登録している依存ライブラリに変更があった場合は、本手順に従って FutureVuls に反映してください。

- 通常版の場合

- スキャナが1日1回自動で起動し、イメージをスキャンしているため操作は必要ありません

- 今すぐスキャナを起動したい場合は、

rootユーザもしくはvuls-trivy-saasユーザで次のコマンドを実行してください。/opt/vuls-trivy-saas/vuls-trivy-saas.sh &> /opt/vuls-trivy-saas/vuls-trivy.log

-

軽量版の場合

- サーバタブで対象のサーバをクリックし、サーバ詳細ページを開く

-

構成情報を更新ボタンをクリックしてダイアログを開く

-

スキャナトークンを選択し、スキャン対象ディレクトリの絶対パスを入力する

- プロキシ環境下の場合は、経由するプロキシサーバを入力する

- 画面下部に表示されているコマンドをコピーし、対象アプリケーションライブラリを管理しているローカル環境で貼り付け、実行する