FutureVuls でのスキャンについて#

FutureVuls では幅広い対象を管理でき、それらのサービスへの登録方法も様々です。 ここでは、FutureVuls のスキャン方法などについて整理しています。 また、スキャナのインストール・アンインストール手順や、導入要件なども説明しています。

スキャン方法の種類#

FutureVuls は幅広い管理対象を登録する方法として、様々なスキャン方法を用意しています。 各スキャンの概要については以下の通りです。 詳細は各スキャン方法のマニュアルを参照してください。

| スキャン方法 | 概要 |

|---|---|

| ローカルスキャン | スキャナをサーバに直接インストールする標準的な方法 |

| リモートスキャン | 踏み台サーバ経由でスキャンする方法 |

| ペーストスキャン | 閉域網などに適した、スキャナを用いない登録方法 |

| Dockerスキャン(Trivy) | Trivy を用いて Dockerコンテナイメージをスキャンする方法 |

| Dockerスキャン(ECR/GAR) | ECR/GAR に登録しているコンテナイメージをスキャンする方法 |

| アプリケーションスキャン | 言語ライブラリなどのアプリケーションをスキャンする方法 |

| CPEスキャン | ネットワーク機器やパッケージマネージャ外のソフトウェアを登録する方法 |

| Inspector連携 | Amazon Inspector の情報を FutureVulsに取り込んで管理する方法 |

| SBOMスキャン | SBOMファイルをインポートすることで脆弱性管理をする方法 |

| WordPressスキャン | WordPress環境のコア・プラグイン・テーマなどの脆弱性を管理する方法 |

| CI/CDパイプラインに組み込む | CI/CDに組み込んでコンテナイメージやライブラリをスキャンする方法 |

どのスキャン方法を選べば良いか分からない#

「スキャン方法の選び方」で、様々な管理対象について「どのスキャン方法を選択するべきか」という一例を、フローチャートなどと併せて解説しています。 どのスキャン方法を選択すれば良いか判断した後に、各スキャン詳細のページに遷移して詳細を確認できます。

スキャン種別と処理内容#

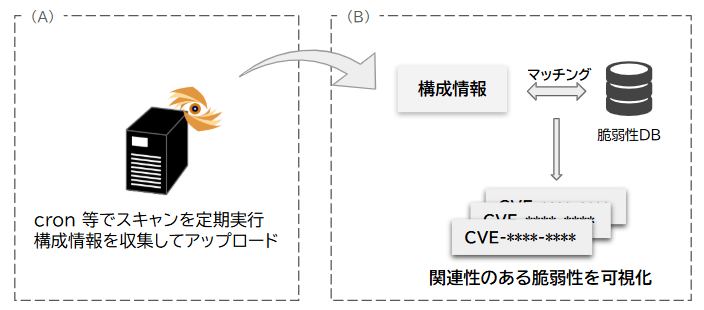

FutureVuls の「スキャン」は

- スキャナによるサーバ構成情報(OS、利用パッケージ等)のアップロード(A)

- 各サーバ構成情報と、最新の脆弱性情報のマッチング(B)

の2段階で実行されます。

上記が実行されるタイミング(スキャン分類)には

- スキャン対象サーバ本体またはリモートスキャン用サーバにインストールいただいた Vuls スキャナによるスキャン(以降、「エージェントスキャン」と呼びます)

- 1日1回の定期実行スキャン(CSIRT プラン と Standard プランの一部サーバ のみ)

- FutureVuls 画面操作による「手動スキャン」

の3つがあります。

定期自動スキャンの対象について

定期自動スキャンは CSIRT プランのすべてのサーバと、 Standard プランでは以下の方法で追加されたサーバが対象となります

- 擬似サーバ追加

- EC2インスタンス追加

- コンテナレジストリ連携(ECR)

- コンテナレジストリ連携(GCP Artifact Registry)

これらのサーバは、1日1回、日本時間の AM00:00 ~ AM08:00 頃に各サーバの構成情報と最新の脆弱性情報とのマッチング処理が自動的に実行されます。

FutureVuls のスキャナについて

ここでは便宜上、FutureVuls で構成情報を取得する主体(スキャナ)のことを「エージェント」と呼びましたが、このスキャナの実態は Go 言語でビルドされた バイナリファイル です(サイズは200MB 程度)。 「エージェント」と表現すると、常に起動してサーバに負荷を与えかねない常駐プロセスのような印象を持たれる場合がありますが、FutureVuls ではこのバイナリファイルを定期実行しているにすぎません。 そのため、一時的なプロセスとして起動されるだけで、サーバ等への負荷もそれほど大きくなりません。

それぞれのスキャン分類で実行される(A)(B)の処理は以下のようになっています。

| スキャン分類 | 実行内容 | 実行方法、実行頻度 |

|---|---|---|

| エージェントスキャン | (A)+(B) | エージェントインストール時の cron により指定された時刻で起動。エージェントの手動実行も可能 |

| 定期自動スキャン | (B)のみ | CSIRT プランの全てのサーバと Standard プランの一部サーバのみ対象。1日1回、日本時間の AM00:00 ~ AM08:00 頃に実行。 |

| 手動スキャン | (B)のみ | FutureVuls画面で「手動スキャン」をクリックしたタイミングで起動 |

「サーバ構成情報のアップロード(A)」はエージェントスキャンでのみ実行され、その構成情報を利用して、各スキャンでの「最新の脆弱性情報とのマッチング(B)」が実行されます。

手動スキャンは、サーバ詳細(サーバ単位)や グループ設定>全サーバを手動スキャン(グループ単位)、 オーガニゼーション設定>全サーバを手動スキャン(オーガニゼーション単位) で実行できます。