脆弱性一覧#

機能概要#

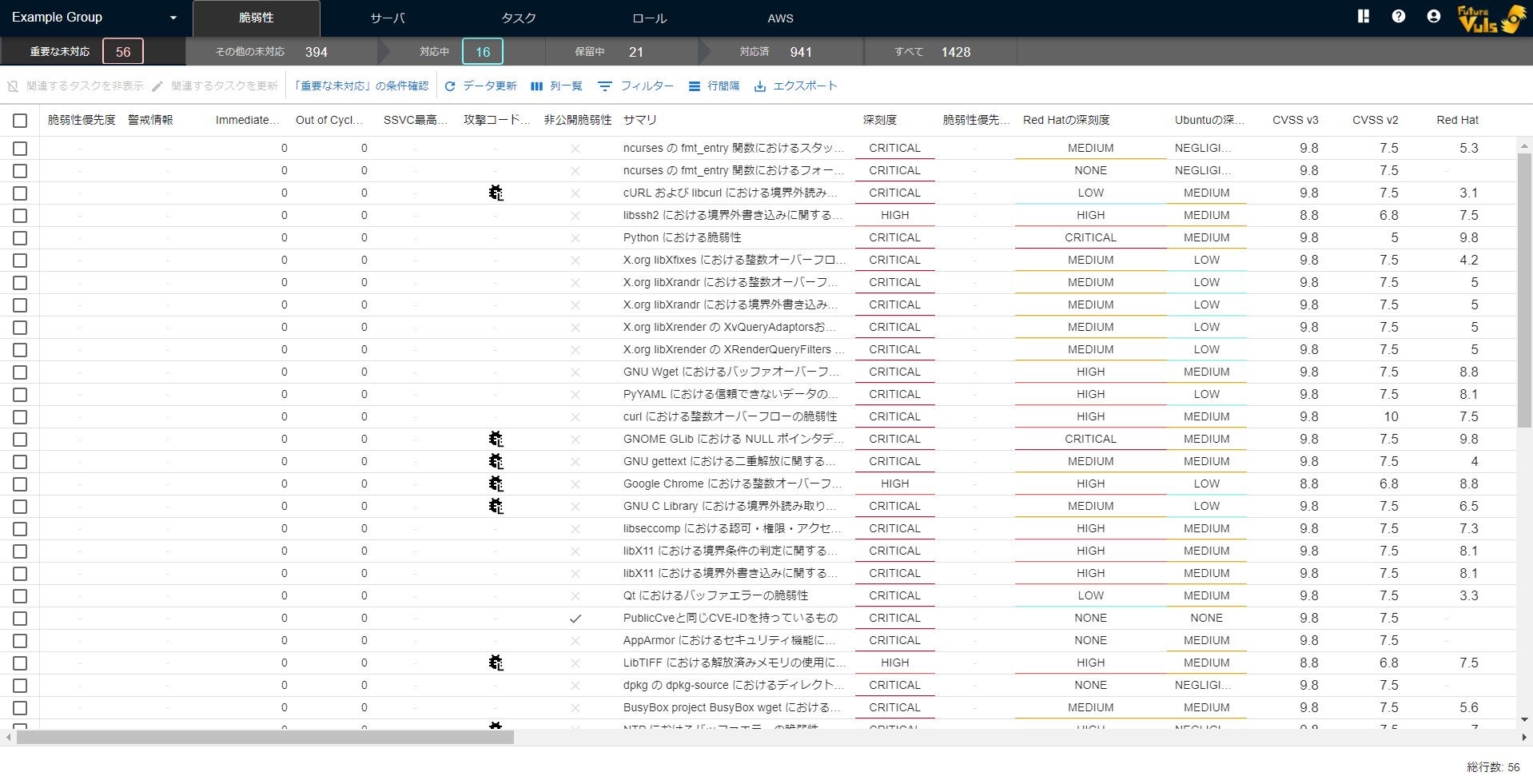

脆弱性タブでは、グループ内で検知された脆弱性を一覧でみることができます。 トリアージ(対応判断)する際に参照する重要な項目を抽出し、表形式で表示します。 ソートやフィルタ機能を活用して、高リスクの脆弱性をタスク登録したり、低リスクの脆弱性を非表示にしたりできます。 また、画面上で複数の脆弱性を選択し、一括でタスクを更新するなど効率的なトリアージ作業を支援します。

「脆弱性」タブで表示できるカラム#

「脆弱性」タブで表示できるカラムは、以下の通りです。

| 項目 | 詳細 | 更新のタイミング |

|---|---|---|

| 脆弱性優先度 | 脆弱性の優先度が表示される | スキャン時 / 脆弱性優先度更新時 |

| 警戒情報 | CISA KEV、VulnCheck KEV、JPCERT/CC-Alerts、CISA-Alerts から警戒情報が公開されているかどうか ・ランサムキャンペーンで悪用:ランサムウェアキャンペーンで悪用されている情報が CISA KEV・VulnCheck KEV に登録されている ・致命的:上記以外で、CISA KEV・VulnCheck KEVに該当する ・注意:JPCERT/CC-Alerts、CISA-Alerts に警戒情報がある |

DB情報変化時 |

| Immediateな未対応タスク数 | 脆弱性に紐づいているタスクのうち、「SSVC Priorityが Immediate」かつ「ステータスが NEW」かつ「非表示設定でない」タスクの数 |

スキャン時 |

| Out of Cycleな未対応タスク数 | 脆弱性に紐づいているタスクのうち、「SSVC Priorityが Out Of Cycle」かつ「ステータスが NEW」かつ「非表示設定でない」タスクの数 |

スキャン時 |

| SSVC最高優先度 | 脆弱性に紐づいているタスクのSSVC Priorityで優先度がもっとも高いもの | スキャン時 |

| Exploit信頼度 | KEV情報や、攻撃コード・PoCが公開されているかどうか ・High(Active・metasploitあり):SSVC Exploitation が Active または metasploit framework に攻撃コードあり(信頼に足るExploit情報がある) ・Low(PoC):SSVC Exploitation が PoC ・ー:SSVC Exploitation が None |

DB情報変化時 |

| サマリ | 脆弱性のサマリ 言語設定が ja の場合は、JVNのサマリが優先的に表示される |

DB情報変化時 |

| 深刻度 | 脆弱性の深刻度 CVSS v3の値を元に、 Critical High Medium Low None で表示される |

DB情報変化時 |

| 脆弱性優先度変更元 | 脆弱性優先度の設定場所 | 脆弱性優先度更新時 |

| Red Hatの深刻度 | Red Hatが評価した脆弱性の深刻度を示す指標 | DB情報変化時 |

| Ubuntuの深刻度 | Canonical(Ubuntuの開発元)が評価した脆弱性の深刻度を示す指標 | DB情報変化時 |

| CVSS v3 | CVSSv3のスコアの中で最大のものが表示される | DB情報変化時 |

| CVSS v2 | CVSSv2のスコアの中で最大のものが表示される | DB情報変化時 |

| Red Hat | Red Hat v3のスコアが表示される | DB情報変化時 |

| JVN | JVN v3のスコアが表示される | DB情報変化時 |

| NVD | NVD v3のスコアが表示される | DB情報変化時 |

| Microsoft | Microsoft v3のスコアが表示される | DB情報変化時 |

| パッチ提供 | 関連する脆弱なソフトウェアに、パッチが提供されているかどうか ✓(entire):関連するすべてのソフトウェアに、有効なパッチが公開されている ☓(none):関連するすべてのソフトウェアに、現時点ではパッチが提供されていない △(some):関連するソフトウェアのうち、パッチ提供済みと未提供が混在している ❔(unknown):関連するソフトウェアのうち、パッチ提供が不明なものが存在する ー:関連するすべてのソフトウェアにパッチが適用され脆弱性が解決済み |

DB情報変化時 |

| プロセス実行中 | 関連するプロセスがサーバ上で起動中、ポートを開いてListenしているかどうか スキャン対象がLinux系OSであり、Vulsスキャナを用いてスキャンした場合かつOSパッケージに関連する脆弱性の場合に対象のプロセス実行状態が取得できます。 ・ー:プロセスの実行状態が不明 ・再生のアイコン:プロセス実行中、かつListenしているポートがない ・電波のアイコン:プロセス実行中、かつListenしているポートがある |

スキャン時 |

| 担当タスク状況 | タスクの主担当者、または副担当者がログインユーザと一致しているかどうか | スキャン時 / タスク更新時 |

| 未対応タスク | 脆弱性に紐づいているタスクのうち、「ステータスが NEW」かつ「非表示設定でない」タスクの数 |

スキャン時 / タスク更新時 |

| 対応中タスク | 脆弱性に紐づいているタスクのうち、「ステータスが INVESTIGATING または ONGOING または DEFER」かつ「非表示設定でない」タスクの数 |

スキャン時 / タスク更新時 |

| 対応済タスク | 脆弱性に紐づいているタスクのうち、「ステータスが NEW または INVESTIGATING または ONGOING または DEFER でない」または「非表示設定である」タスクの数 |

スキャン時 / タスク更新時 |

| 全タスク数 | 脆弱性に紐づくタスクの総数 | スキャン時 |

| NWから攻撃可能(RedHat) | CVSS基本評価基準の各項目のうち、AV(Attack Vector)がNetworkであるかどうか | DB情報変化時 |

| 権限なしで攻撃可能(RedHat) | CVSS基本評価基準の各項目のうち、Au(Access Complexity)か、PR(Privileges Required)が不要であるかどうか | DB情報変化時 |

| CVE ID | 検知された脆弱性の識別子 | スキャン時 |

| アドバイザリ名 | CVE IDに紐づいているアドバイザリ名が表示される | DB情報変化時 |

| EPSS Score | 今後30日間でその脆弱性が悪用される確率を表す。値が大きいほど悪用される確率が高く、脅威のある脆弱性となる(EPSSについて) | DB情報変化時 |

| EPSS Percentile | EPSS Scoreが対象のそれより低い脆弱性の割合を表す。値が大きいほどこの脆弱性が上位の脅威度を持つことを意味する(EPSSについて) | DB情報変化時 |

| Cloud Oneステータス | CloudOne連携のステータス | スキャン時 |

| 緩和策/回避策 | Red Hat,Microsoftのデータソースに緩和策、回避策があるかどうか | DB情報変化時 |

| 外部スキャン | 外部に露出している脆弱性があるかどうか | 外部スキャン結果追加、更新時 |

| 対応期限(スペシャル警戒タグ) | スペシャル警戒タグの対応期限での設定が表示される | スキャン時 |

| 最新検知日時 | 該当グループ内でそのCVEが検知された最新の日時 | スキャン時 |

| ベクター・スコア更新日時 | CVSSベクターかスコアが更新された日時、またはその脆弱性が初めて検知された日時 | スキャン時 |

| トピックカウント | 脆弱性に登録されているトピックの数 | トピック更新時 |

| トピック最新更新日時 | そのCVEに対するトピックが登録・更新された最新の日時 | トピック更新時 |

| 優先度更新日時 | 脆弱性優先度が最後に更新された日時 | スキャン時 / 脆弱性優先度更新時 |

| 初回検知日時 | 該当グループ内でそのCVEが初めて検知された日時 | スキャン時 |

CVE ID#

FutureVuls では、原則として検知された脆弱性の CVE ID を表示しています。しかしながら、脆弱性の中には CVE ID が採番されていない脆弱性もあります。例えば、CVE ID が採番される前の段階のものや、各ベンダやセキュリティ機関が独自に管理・公開しているものの中には、 CVE ID が採番されていないものも存在します。

FutureVuls は、より網羅的かつ迅速な脆弱性管理を実現するため、主要な脆弱性データベースに加え、各ベンダやソフトウェア開発コミュニティなどが公開する多様なセキュリティアドバイザリ情報を収集しています。その過程で、CVE ID がまだ割り当てられていない脆弱性や、CVE の採番対象外である脆弱性を検知した場合、それぞれの情報ソースが発行している独自のアドバイザリ ID や管理番号を「CVE ID」の欄に表示する仕様となっています。

CVE ID に表示される識別子の例#

CVE-○○○○-○○○○ の形式以外に、CVE ID カラムに表示される識別子の例を以下に示します。

ADV[数字]: Microsoft 社が発行するセキュリティアドバイザリ番号です。複数の CVE ID を包括するような場合や、特定のパッチに限定されない広範なセキュリティ上の脅威に対する注意喚起などを行う際に発行されます。各アドバイザリ情報については、 「MSRC が提供しているアドバイザリ情報ページ」よりご確認ください。GHSA-xxxx-xxxx-xxxx: GitHub Security Advisory (GHSA) の ID です。GHSA について、詳しくは「GitHub のドキュメント」をご確認ください。pyup.io-[数字]: Python の依存関係ライブラリの脆弱性を検知するサービスによって、各脆弱性に付与される ID です。また、Python の他にも、各依存ライブラリの CVE が採番されていない脆弱性に対し、独自の脆弱性データベースに基づく脆弱性識別子が割り当てられることがあります。TEMP-[英数字]: 主に(Red Hat 社や Debian コミュニティなど) などが、CVE ID が発行されていない脆弱性に対して使用する、一時的な識別子です。MAL-[数字]: 悪意のあるソフトウェア(マルウェア)を識別するために、 OSV (Open Source Vulenerability) のよって割り当てられる ID のことです。Inspector 連携などで取得されるケースがございます。

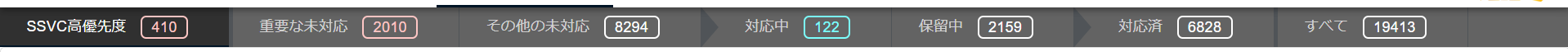

サブタブ#

脆弱性一覧では、関連するタスクのステータスごとに表示を切り替えるタブが用意されています。

| カテゴリ | 説明 |

|---|---|

| SSVC高優先度 | 関連するタスクのSSVC最高優先度が Immediate または OutOfCycle である脆弱性(グループセット(CSIRTプラン)にのみ表示) |

| 重要な未対応 | 未対応なタスクを含む脆弱性のうち、設定した「重要な未対応」の条件に合致するものを表示 |

| その他の未対応 | 未対応なタスクを含む脆弱性のうち、「重要な未対応」の条件に合致しなかったものを表示 |

| 対応中 | 未対応なタスクを含まず、 関連するタスクのステータスに ONGOING または INVESTIGATING を 1つ以上含む脆弱性 |

| 保留中 | 関連するタスクのステータスに NEW、ONGOING、INVESTIGATING を 1つも含まず、かつ DEFER を 1つ以上含む脆弱性 |

| 対応済み | ・すべての関連するタスクが 非表示 に設定された脆弱性・すべての関連するタスクのステータスが WORKAROUND, NOT_AFFECTED, RISK_ACCEPTED, PATCH_APPLIED である脆弱性 |

| すべて | 検知されたすべての脆弱性を表示 |

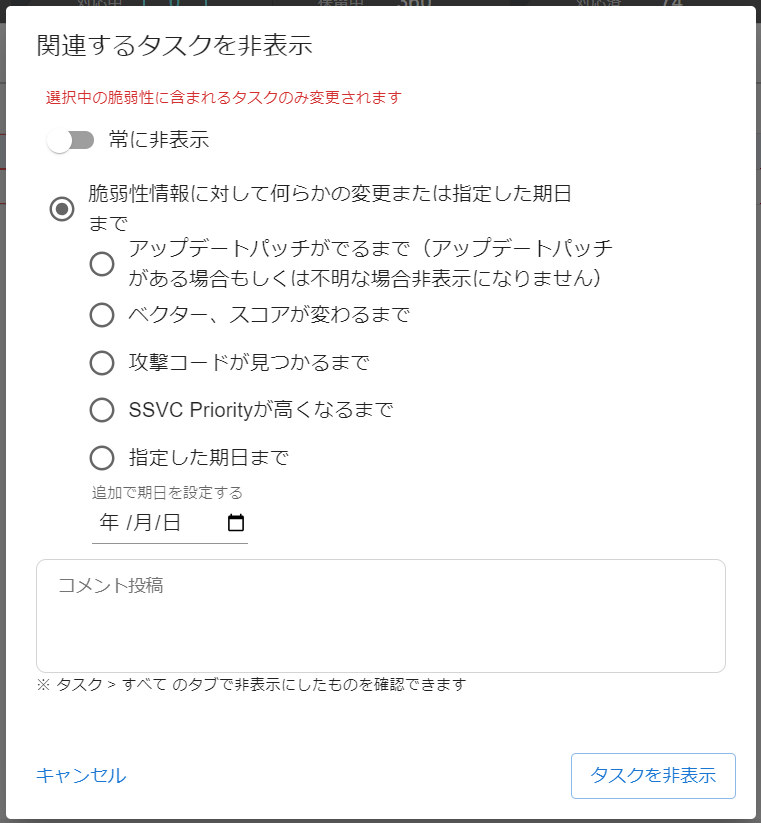

関連するタスクを非表示#

チェックボックスで選択した脆弱性に関連するすべてのサーバのタスクを、一括で非表示にできます。

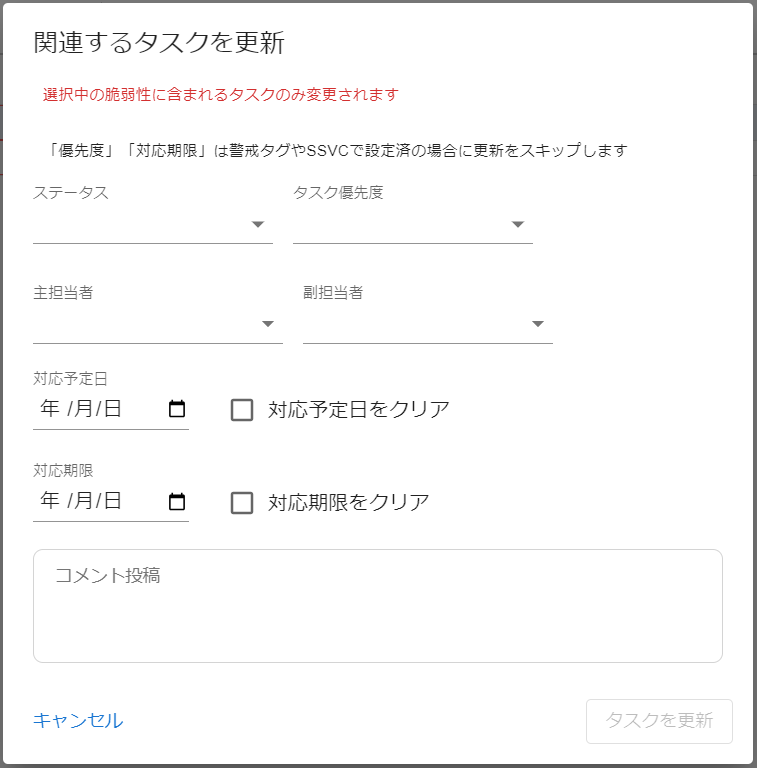

関連するタスクを更新#

チェックボックスで選択した脆弱性に関連するすべてのサーバのタスクを、一括で更新できます。