自動トリアージ#

CSIRT プランでは、脆弱性の対応優先度やタスクのステータスを自動設定する「トリアージ機能」を提供しています。

- SSVC による決定木ベースの 自動トリアージ

- 指定した脆弱性に優先度を設定する スペシャル警戒タグ

- ルールベースで脆弱性優先度を設定する 自動脆弱性優先度

- ルールベースでタスクを非表示にする 自動非表示設定

- ルールベースでタスクの優先度を設定する タスク優先度ルールセット

優先度についての詳細と上書きルールについては「優先度」を参照ください。

SSVCによる自動トリアージ#

「SSVC」を用いた自動トリアージ機能では、「スキャン時に導出された SSVC Priority が前回と異なる場合に実行するアクション」を設定できます。

たとえば、SSVC Priority が新たに immediate, out of cycle という優先度が高い Priority と判定された場合は、タスクステータスを自動で new に戻すことができます。new のタスクは脆弱性一覧・タスク一覧上のサブメニュー上で「未対応」ステータスに振り分けられますので、再度トリアージが必要なタスクであると認識出来ます。

scheduled, defer といった優先度が低いと判断されたタスクに対しては、自動でタスクステータスを defer や risk_accepted に設定可能です。

また、タスク優先度やタスク対応期限も併せて設定可能です。

詳細な設定方法は「トリガー&アクション」を参照してください。

スペシャル警戒タグ#

指定した脆弱性情報に対して、優先度を強制的に設定できます。警戒タグはオーガニゼーション単位で管理されます。

脆弱性に優先度が設定されていた場合にも、スペシャル警戒タグが追加された時点で優先度が上書きされ、手動での更新や自動脆弱性優先度による脆弱性の優先度変更ができなくなります。

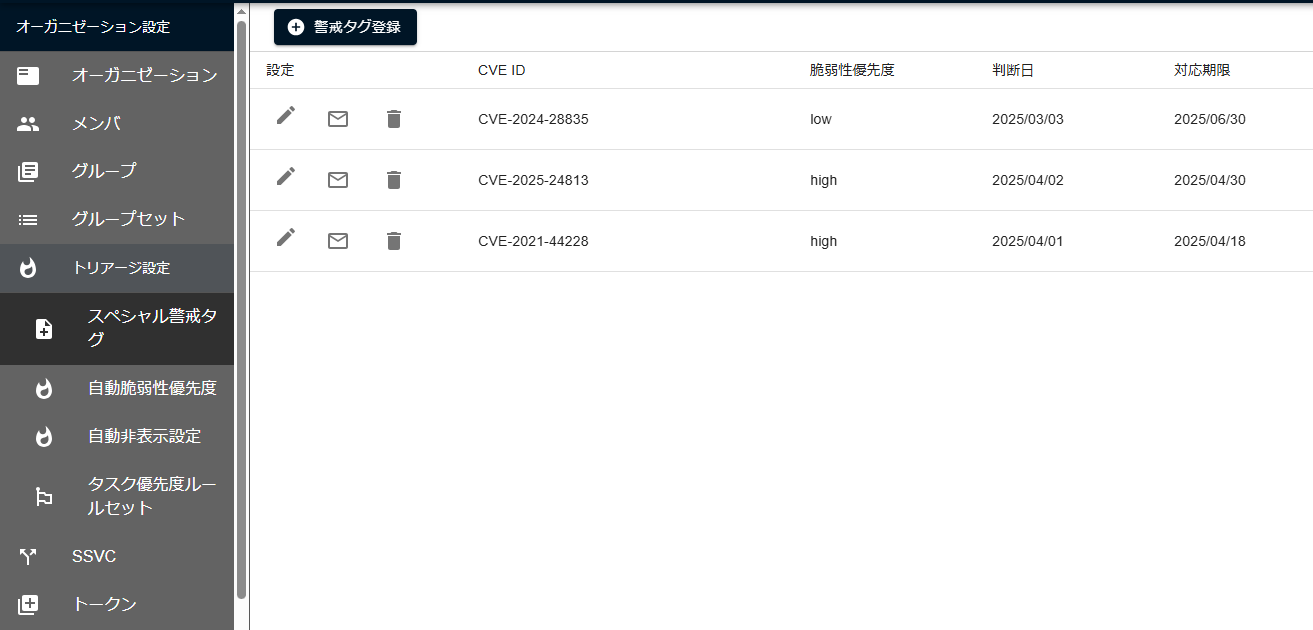

スペシャル警戒タグの管理は、「オーガニゼーション設定」>「スペシャル警戒タグ」から行います。

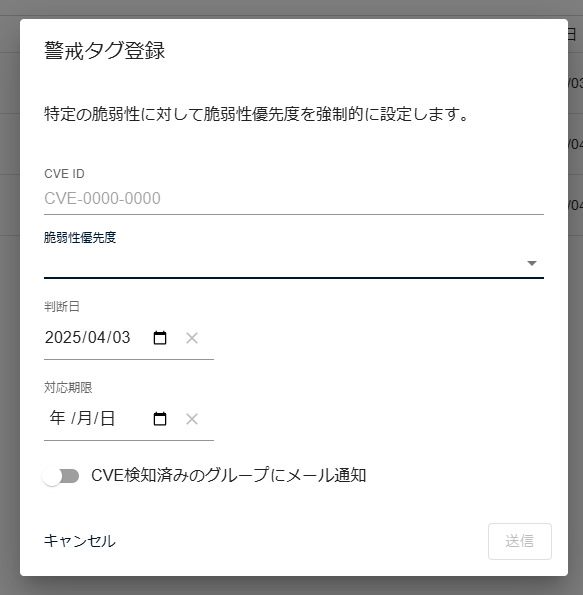

「警戒タグ登録」ボタンからスペシャル警戒タグを登録できます。

「CVE 検知済みのグループにメール送信」チェックを ON にすると、オーガニゼーション所属のメンバに対してメール通知が可能です。ノイズ削減のため対象の脆弱性を検知していないグループのメンバにはメール通知されません。

「再通知」ボタンから、再度メール通知できます。

自動脆弱性優先度#

自動脆弱性優先度は、脆弱性の特性に関して事前に適用ルールを定めておき、それに基づいて脆弱性の優先度を自動で設定する機能です。 「重要な未対応」の条件と同様に、CVSS スコアや CVSS v3 の基本評価基準などを詳細に設定できます。

自動脆弱性優先度の設定後にスキャンを実行したタイミングで適用されます(既存の脆弱性も含む)。

スキャンした結果、サーバ内に脆弱性が検知され新規にタスクが作成される際には、脆弱性優先度に基づいてタスクの優先度が設定されます。

例えば以下の条件を満たす脆弱性は、リスクが高いとみなして自動で優先度を HIGH にする、といったことが可能です。

- 公開されている警戒情報の深刻度が「高」で、かつ、CVSSスコアが9点以上の脆弱性

- ネットワーク経由で攻撃が可能で、かつ、「個人情報」タグがつけられているサーバに含まれる脆弱性

設定出来る項目#

- 設定可能な項目の条件は、「重要フィルタ」で設定可能なものに加えて、サーバタグによるフィルタができます(サーバタグのフィルタは大文字・小文字の区別しません)

- 「条件を設けずにアクションを適用する」を設定すると、すべての脆弱性について、脆弱性優先度を一律で設定できます

設定方法#

- 「オーガニゼーション設定」>「自動脆弱性優先度」でルールを作成

- サーバをスキャンする

設定後にスキャンされたサーバに関する脆弱性の脆弱性優先度が更新されます。 デフォルトでは日次で各サーバのスキャンが行われますが、すぐに設定結果を反映したい場合は、オーガニゼーション設定・グループ設定にある「全サーバを手動スキャン」を実行してください。

自動非表示設定#

脆弱性の特性に関して事前に適用ルールを定めておき、それに基づいて自動でタスクを非表示にする機能です。 脆弱性を検知するとタスクが作成されますが、このとき自動で「非表示ステータス」に変更され、「タスク>未対応」などに表示されなくなります。 複数のルールを設定でき、どれか1つでも該当すればタスクが非表示になります(デフォルトで設定されている非表示に関するフィルタ設定を変更すれば、灰色での表示も可能です)

「重要な未対応」の条件と同様に、CVSS スコアや CVSS v3 の基本評価基準などを詳細に設定できます。

自動非表示設定をした後にスキャンを実行したタイミングで適用します(既存のタスクも含む)。

なお、タスクのステータスが NEW のタスクにのみ適用されます。

また、優先度 HIGH のタスクには適用されません。

例えば以下のような条件を満たす脆弱性はリスクが低いとみなして自動で非表示にする、といったことが可能となります。

- 「社内システム」タグがつけられているサーバ

- ネットワークから攻撃されない

設定できる項目#

- Red Hat, Microsoft のスコアは v2, v3のうち、大きいものが採用されます

- CVSS の基本評価基準の各項目は、NVD や OVAL 等の FutureVuls で利用するすべてのデータソースの CVSSv3の各項目の内最大の項目との比較となります

- サーバタグのフィルタは大文字、小文字の区別は行いません

- 検出方法の信頼性が低い脆弱性は「特に CPE のバージョン情報なしで検出した脆弱性」を評価の対象外にするフィルタです。

- WindowsRoughMatch は「Windows、特に Edge で検出された脆弱性のうち、修正する KB や修正ビルドが不明なもの」を評価の対象外にするフィルタです。

間違えて自動非表示を設定した場合

間違えて自動非表示をした場合には、「タスク>すべて」の「非表示の解除」から非表示を解除してください。

非表示フラグ 列や タスク更新日時 列にてフィルタやソートし、全選択するとスムーズです。

設定方法#

- 「オーガニゼーション設定」>「自動非表示設定」でルールを作成

- サーバをスキャンする

設定後にスキャンされたタスクに対して適用されます(既存のタスクも含む)

タスク優先度ルールセット#

事前にルールセットを定義しロールに紐づけることで、該当するタスクの優先度を自動で変更する機能です。

今の現状では SSVC の決定木では immediate に該当しないが、念のため CVSS スコア「10」のものはタスクの優先度を HIGH にしておく、といったように SSVC を補完する形でも利用できます。

設定できる項目#

- スコアや CVSS v3の基本評価基準を設定できます

- Task 優先度ルールセットを設定後にスキャンを実行したタイミングで適用します

- CVSS v3の基本評価基準は、NVD や OVAL 等の FutureVuls で利用するすべてのデータソースの基本評価基準の各項目の内、1つでも該当する項目があれば適用されます

- 検出方法の信頼性が低い脆弱性は「特に CPE のバージョン情報なしで検出した脆弱性」を評価の対象外にするフィルタです。

- WindowsRoughMatch は「Windows、特に Edge で検出された脆弱性のうち、修正する KB や修正ビルドが不明なもの」を評価の対象外にするフィルタです。

例えば以下のような条件を満たす脆弱性のタスクは、リスクが高いとみなして自動で優先度を HIGH にする、といったことが可能です。

- 公開されている警戒情報の深刻度が「高」で、かつ、CVSS スコアが9点以上の脆弱性

- ネットワーク経由で攻撃が可能で、かつ、攻撃に特別な権限が不要な脆弱性で、Red Hat 社の CVSS スコアが9点以上のもの

「オーガニゼーション設定」>「Task 優先度ルールセット」にてルールセットを作成したのち、各グループのロール詳細にてロールに Task 優先度ルールセットを紐づけます。ルールセットに該当した各タスクのタスク優先度を更新します。

設定方法#

- 「オーガニゼーション設定」>「タスク優先度ルールセット」でルールを作成

- 各グループのロール詳細で、作成したルールをロールに紐付け

- サーバをスキャンする

設定後にスキャンされたタスクに対して適用されます(既存のタスクも含む)