オーガ二ゼーション設定#

オーガニゼーション設定では、オーガニゼーション全体に関わる、メンバやグループの設定、トリアージの設定などを行えます。

参照権限

オーガニゼーション設定は、下記権限を持つユーザにのみメニューが表示され、以下を設定できます。

| 権限 | 項目 |

|---|---|

| オーナ権限 | すべての項目 |

| CSIRT権限 | オーガニゼーションを除くすべて |

| いずれかのグループセット管理者権限を持つ | グループ、グループセットの項目 |

CSIRT プラン限定の項目

以下の項目は CSIRT プラン限定で表示されます。 詳細はそれぞれの CSIRT プランのマニュアルを参照してください。

オーガニゼーション#

オーガニゼーションの登録サーバ総数や言語設定を変更できます。

| 項目 | 説明 |

|---|---|

| オーガニゼーション名 | オーガニゼーション作成時に設定した名前 |

| 現在契約中のプラン | オーガニゼーションの現在のプラン |

| 登録サーバ総数 | オーガニゼーションに登録されたサーバの合計 |

| 全サーバを手動スキャン | オーガニゼーション内の全サーバを一括スキャン |

| オーガニゼーションの言語設定 | スキャン時に送信されるエラーメッセージなどの言語を変更 |

| オーガニゼーションに所属するメンバの二要素認証設定 | パスワードログインで認証しているメンバは二要素認証の設定を必須にする設定の確認 |

| オーガニゼーションのSSOログイン許可設定 | グループに外部ユーザを招待する際、SSOユーザのみに制限する設定の確認 |

| 請求先情報 | オーガニゼーションの請求先 |

全サーバ一括スキャン#

オーガニゼーションに登録されている全サーバに対して、最新スキャン時のパッケージ情報を用いて一括で手動スキャンします。 オーガニゼーション一括スキャンは一度実行すると、1時間は再実行できません。

登録サーバ総数の項目にある「全サーバを手動スキャン」ボタンから実行できます。 一括スキャンを実行すると、1時間は再実行できません。 最終一括スキャン日時を確認の上、1時間経過後に再スキャンを実行してください。

※ 実機にはアクセスしません。また2021年4月移行にスキャンを実行したサーバのみ実行されます。

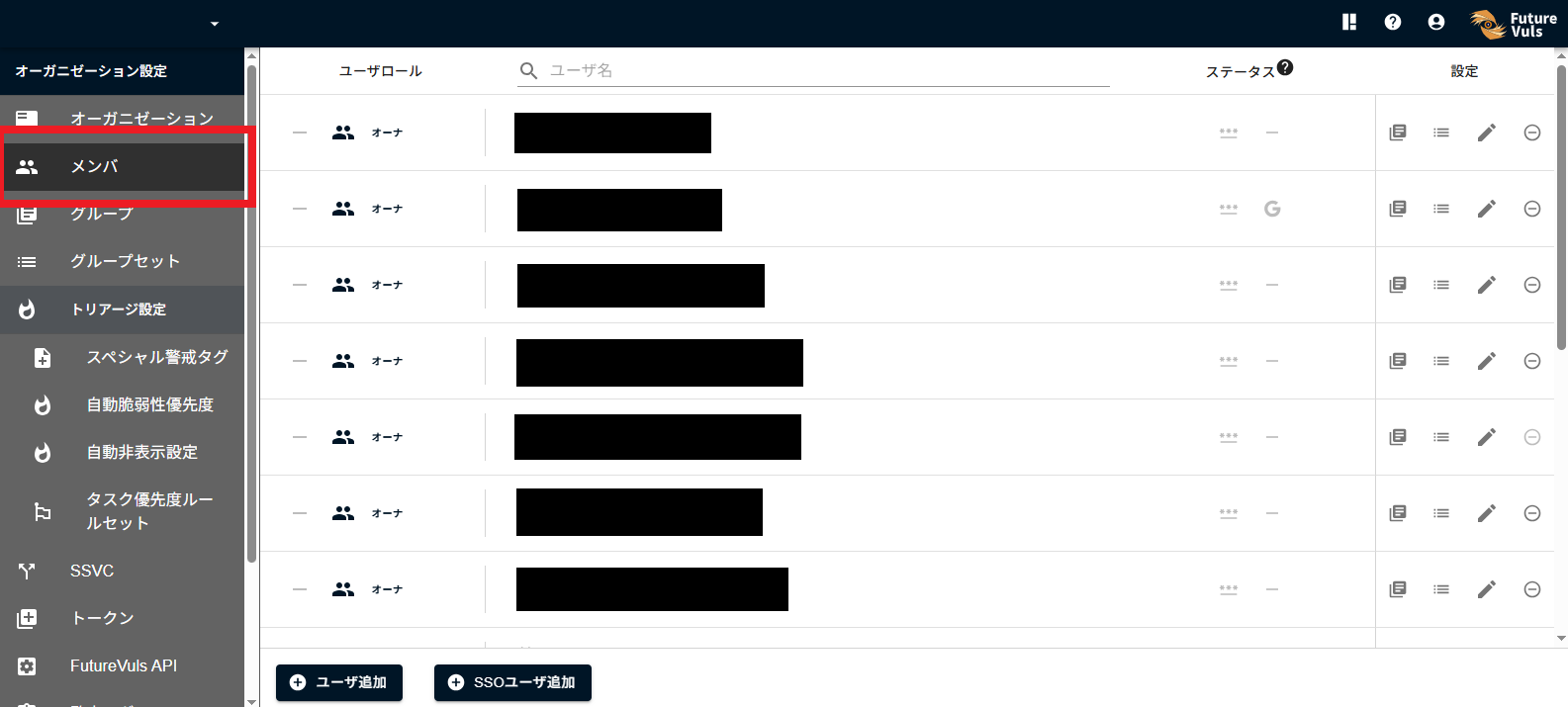

メンバ#

オーガニゼーション内のユーザとその権限を一覧で確認できます。 オーガニゼーションに招待されたメンバへの「オーナ」「CSIRT」権限の付与や、所属するグループの管理、メンバの削除も行えます。

ユーザ数の上限と料金体系について

ユーザ数の上限は特にありません。またユーザの数は料金計算には関係しません。

所属するグループの管理#

グループ管理のアイコンをクリックすると、メンバの所属しているグループを表示・編集できます。

オーナのユーザ設定変更#

CSIRT プラン限定

オーガニゼーション内でのユーザ名変更は CSIRT プランでのみ行えます。

該当ユーザの「ユーザ設定変更」ボタンを押すと、ユーザのオーガニゼーション内での表示名と、ユーザの権限を変更できます。 これにより、組織のルールに沿った命名規則へ管理者が変更できます。 また、複数オーガニゼーションに所属するユーザは、それぞれのオーガニゼーションごとに表示名を変えられます。

なお、ユーザ本人は「ユーザ設定 > 所属情報」より自身の表示名を変更できます。

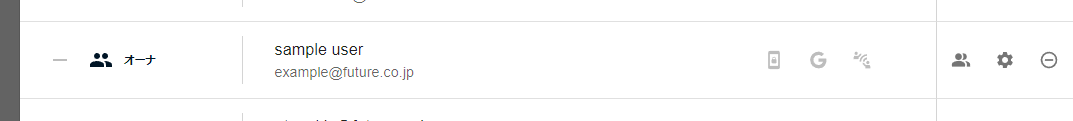

メンバのステータス#

メンバの各行にはログイン方法の設定状況がステータスとして表示されます。

- パスワードによるログインの設定がされているか

- 2要素認証が設定されているか

- メールアドレスの検証が行われたか

- Google 連携によるログインの設定がされているか

- SAML 連携によるログインの設定がされているか

- SSO でのログインが必須とされているか

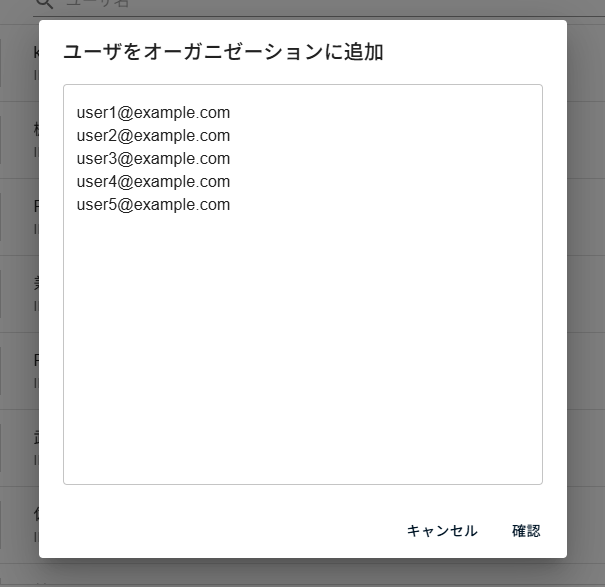

オーガニゼーションへメンバを招待#

リスト下部の「ユーザ追加」をクリックすると、ユーザを追加するためのダイアログが表示されます。

改行やカンマ区切りで入力すると、複数のユーザを一括でオーガニゼーションに追加できます。

オーガニゼーション設定のメンバページから招待したユーザは、グループへの配属が行われていません。 脆弱性情報等を確認できるよう必要なグループへ招待してください。

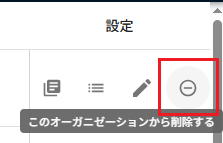

オーガニゼーションメンバの削除#

「オーガニゼーション設定」からメンバを削除するとオーガニゼーションからアカウント情報が削除され、オーガニゼーションへのアクセスが出来なくなります。

オーガニゼーションからメンバを削除する場合は、該当メンバの ⊖ アイコンをクリックして削除します。

オーガニゼーションから削除すると該当ユーザはオーガニゼーションの情報にアクセスできなくなりますが、FutureVuls からの削除はされません。 アカウントを削除する場合は、ユーザ設定からアカウントを削除してください。 詳細は「ユーザをOrgから削除する」、「ユーザの退会」を参照して下さい。

グループ#

オーガニゼーション内のグループ管理や新規にグループの作成を行えます。

グループ一覧では、オーガニゼーション内のグループを確認できます。 自分自身がグループに参加しているか、どのようなロールなのかも確認できます。 リスト下部の「グループ作成」をクリックすると、新しいグループを作成するダイアログが表示されます。 グループ名を入力し、作成してください。

グループ一覧での設定#

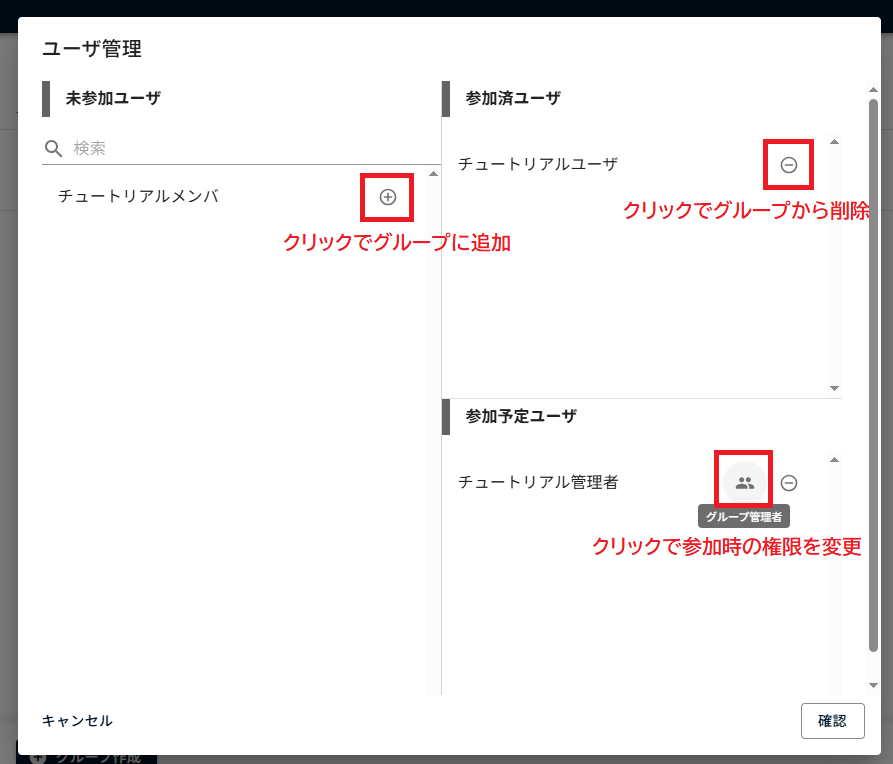

ユーザ管理#

ユーザ管理のアイコンをクリックすると、グループに所属しているユーザを表示・編集できます。

オーガニゼーションに所属していて、まだ対象のグループに所属していないメンバは「未参加ユーザ」に表示されます。 を押すと、グループへの「参加予定ユーザ」に追加されます。

また、既に対象のグループに所属しているメンバは「参加済ユーザ」に表示されます。 を押すと、名前に取り消し線が入り、グループから削除される対象に追加されます。

「参加予定ユーザ」の人型アイコンをクリックすると、ユーザがグループに参加する際のユーザ権限を切り替えられます。

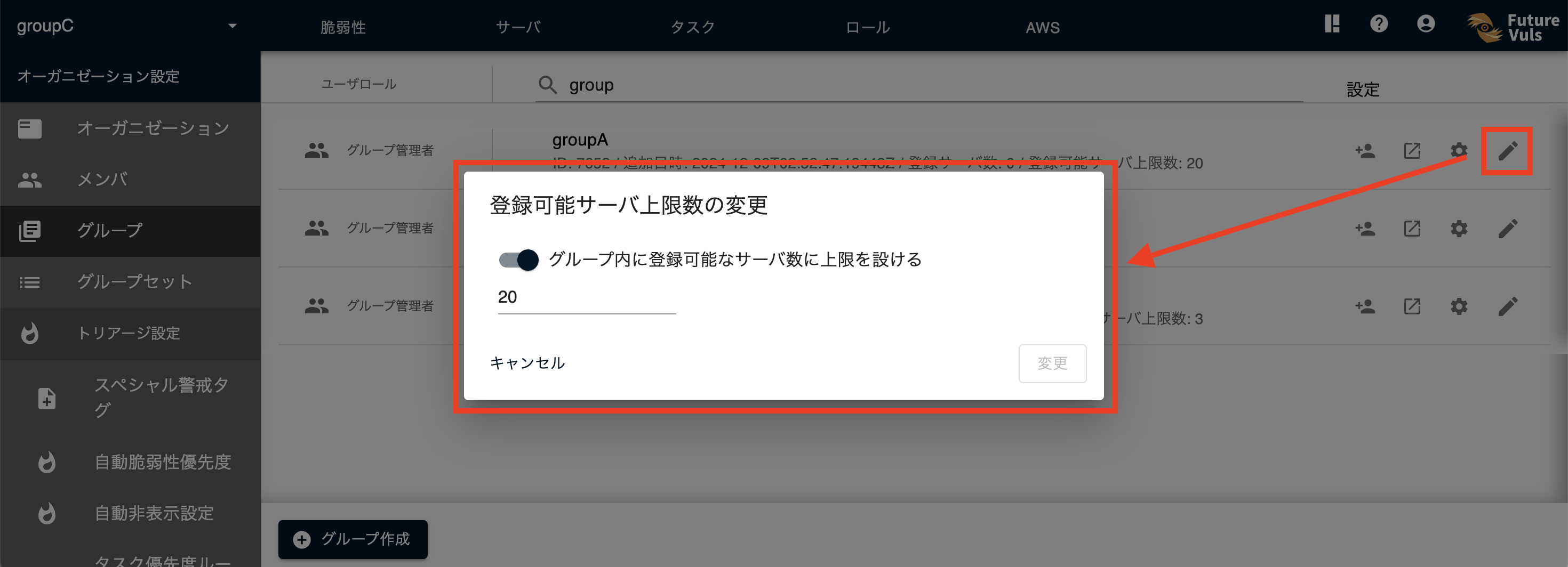

登録可能サーバ数の設定#

「登録可能サーバ上限数の変更」をクリックすると、グループごとに登録可能なサーバ上限数を設定できます。 サーバ上限数を設定したグループでは、設定値を超える数のサーバを追加・スキャンした際にはエラーが発生するようになります。

グループへの遷移#

中央の「脆弱性」アイコンをクリックすると、グループの脆弱性ページに遷移します。

グループ設定への遷移#

右端の「グループ設定」の歯車アイコンをクリックすると、グループの設定画面に遷移します。 なお、グループ管理者権限を持っていない場合は右端の歯車アイコンが無効化されます。

グループセット#

CSIRT プラン限定

グループセットは CSIRT プランを契約しているオーガニゼーション限定の機能です。

グループセット一覧では、オーガニゼーション内のグループセットを確認できます。

自分自身がグループセットに参加しているか、どのようなロールなのかも確認できます。

グループセット作成 ボタンからグループセットの作成を行えます。

グループセットを削除する場合はグループセット設定の画面から削除してください。

グループセット管理者が所属しているグループを変更する場合、管理者自身が閲覧権限しか持たないグループは追加対象として表示されません。

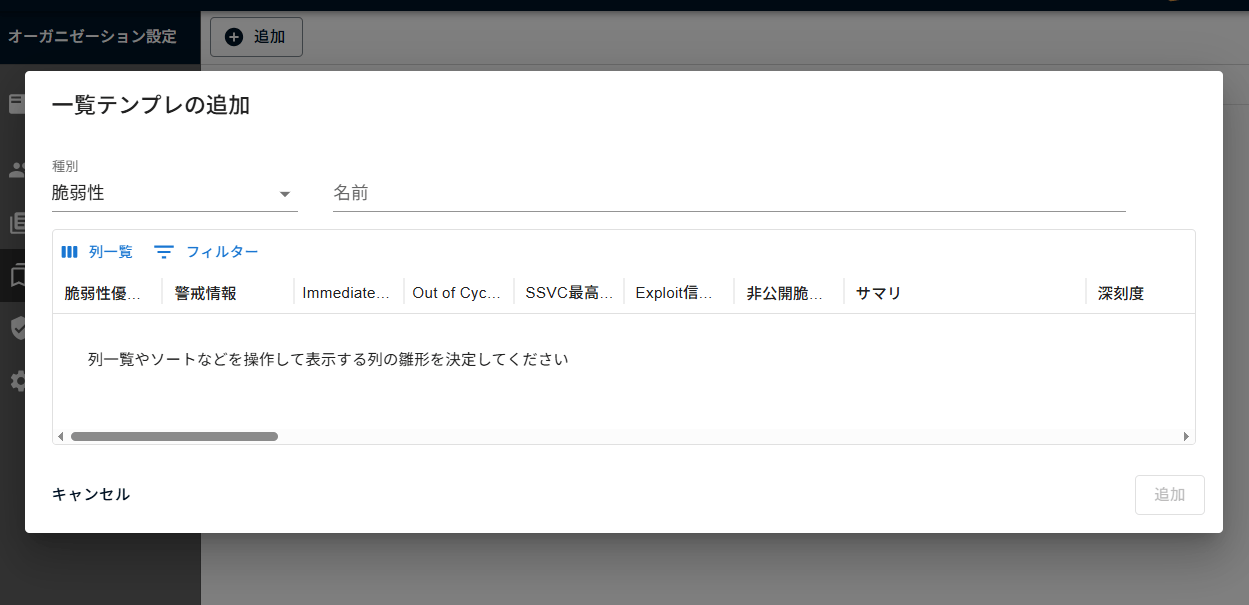

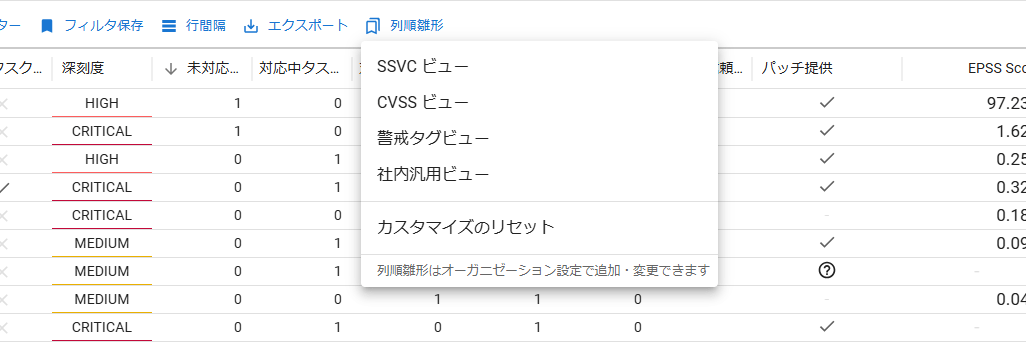

一覧テンプレ#

オーガニゼーションの管理者(オーナ)が作成した「一覧の表示設定」を、オーガニゼーション内の全メンバが共通で利用できます。 例えば、次のような目的で利用できます。

- 全社統一ルールの適用: SSVC や CVSS など重要な項目に合わせたビューを全メンバで共有可能

- オンボーディングの簡略化: 新規メンバも既存メンバと同じ表示設定をすぐ利用可能

以下の情報を保存できます。

- 列の表示/非表示

- 列の並び順

- フィルタ条件

- ソート条件

オーガニゼーション管理者は、「オーガニゼーション設定 > 一覧テンプレ」より作成できます。 脆弱性タブ、タスクタブなど各一覧について、それぞれテンプレートを登録できます。

全ユーザは、一覧の上部にあるメニューバーの「一覧テンプレ」から、簡単に設定を反映できます。

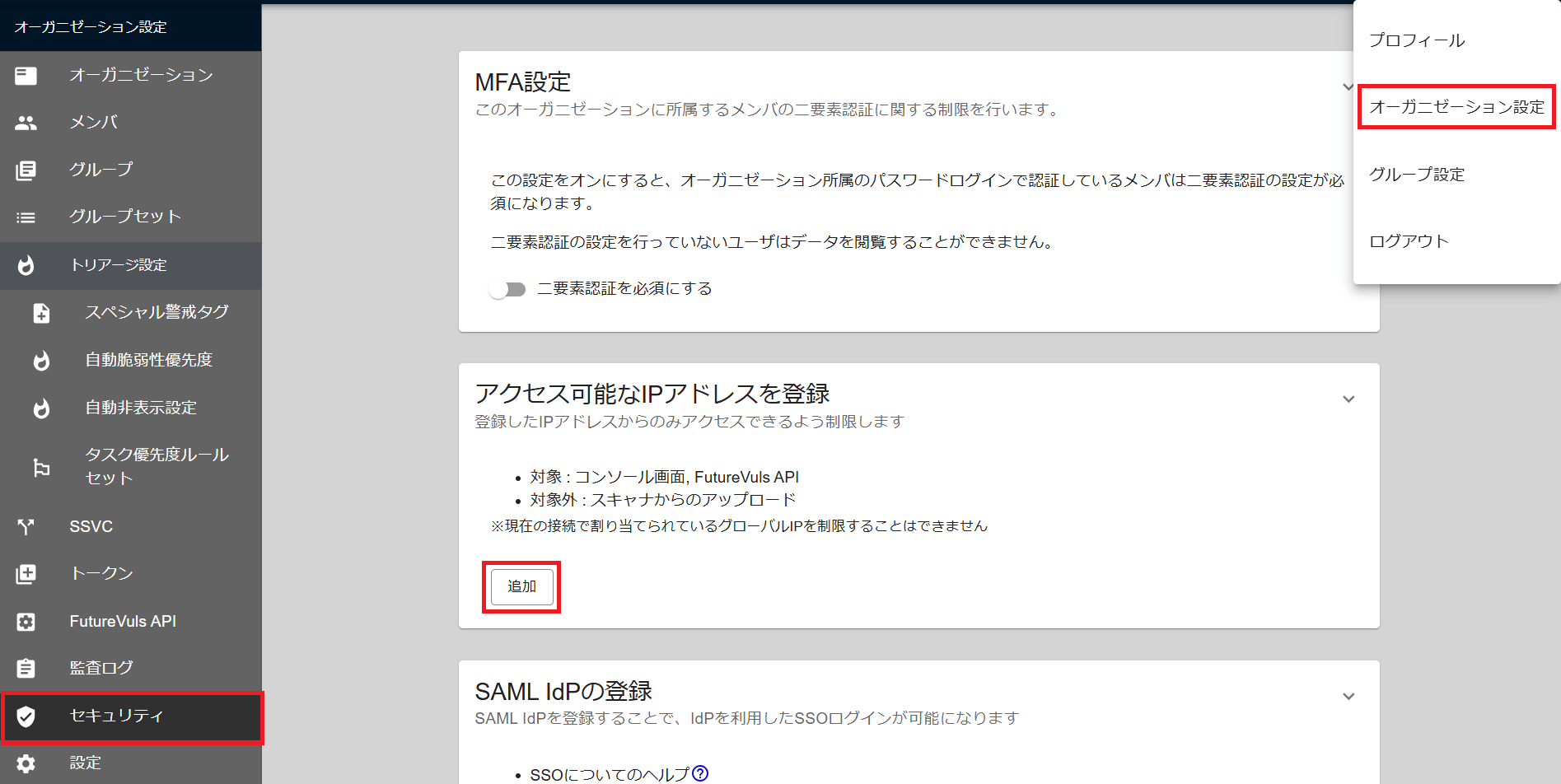

セキュリティ#

MFA設定#

オーガニゼーションに所属するメンバが、二要素認証を設定していない場合に操作ができないようにできます。

MFA 設定のスイッチを押下すると確認ダイアログが表示され、「OK」ボタンを押すと設定を有効化できます。

この設定をしている場合、オーガニゼーションに所属するメンバで、かつ二要素認証を設定していないパスワードログインユーザは、操作をしようとするとメッセージが表示され操作できなくなります。プロフィール > 二要素認証 から二要素認証を有効化することで、操作することが可能になります。

なお、SSO ログイン時や Google ログインを利用時は、二要素認証が設定されていなくても操作が制限されません。 二要素認証を必須にしたい場合はプロバイダ側にて設定してください。

設定をオフにする場合は、再度「セキュリティ」より MFA 設定のスイッチを押下することで設定を無効化できます。

アクセス可能なIPアドレスを登録#

IP アドレスのレンジ(CIDR 形式)をオーガニゼーションの設定ページに追加すると IP 制限が可能です。

IP アドレスの制限の詳細は以下の通りです。

- IP レンジを設定していない場合は、すべての IP アドレスからの接続が許可される

- 1つでも IP レンジを指定すると、指定した IP レンジからしかアクセスできない。

- 設定者(接続している人)の IP アドレスは制限できない(最初は自分の IP アドレスを指定する必要がある)

- 今回の IP 制限で制限されるのは、コンソール画面と、FutureVuls API (スキャナからのアップロードは制限されません)

設定方法#

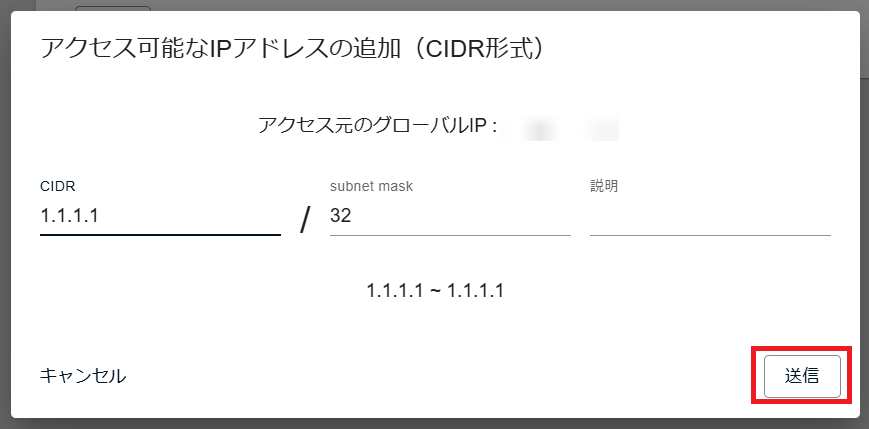

オーガニゼーション設定 画面から セキュリティ を開き、 アクセス可能なIPアドレスを登録 のカードで、 追加 をクリックします。

許可したい IP アドレスを CIDR 形式で入力し、送信をクリックします。

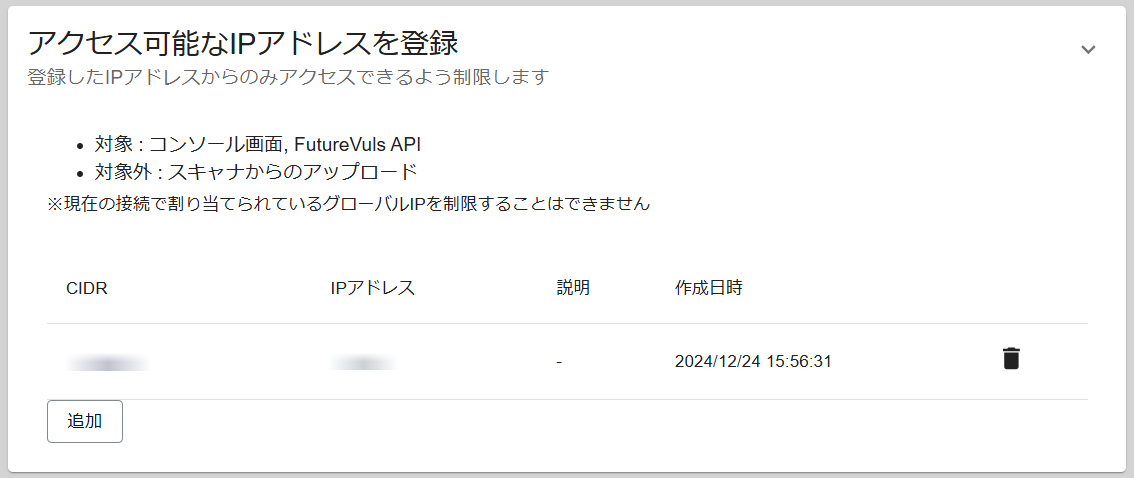

以下のように、登録 IP アドレスが表示されれば IP 制限は有効となっています。

SAML IdPの登録#

CSIRTプランのオーガニゼーションのみ利用可能です。

お使いの認証基盤を利用した SSO ログインが可能になります。 詳細はSAML連携を参照して下さい。

SSO設定#

CSIRTプランのオーガニゼーションのみ利用可能です。

オーガニゼーションに招待するユーザのログイン方法を SSO に制限します。

登録済のユーザをsaml連携でログイン可能にするもあわせてご覧ください。

設定#

Slack APPのインストール#

Slack の Workspace に FutureVuls アプリを登録することで、各種通知を Slack の Channel 内で受け取ることができます。

詳細はSLACK APPを参照して下さい。

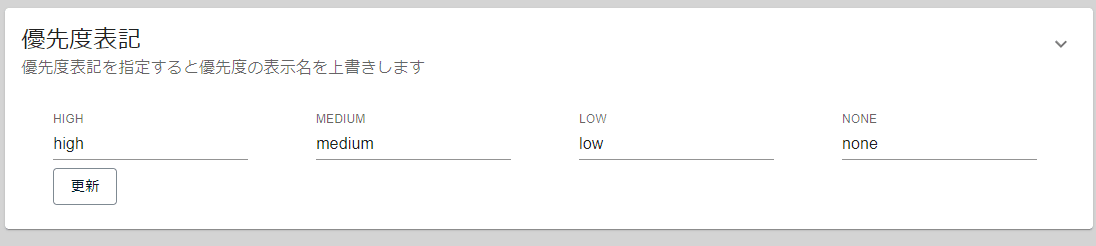

優先度表記#

「優先度」の表記を変更できます。

デフォルトで HIGH / MEDIUM / LOW / NONE となっている優先度表記をそれぞれ設定できます。