タスク#

タスクとは#

タスクとは検知した脆弱性を管理するためのチケットです。

1タスク = 1サーバ x 1脆弱性

であり、「あるサーバのある脆弱性が今どういうステータスなのか」を管理できます。

スキャンにより検知された脆弱性はタスクとして自動で新規登録されます。

次回スキャン時に脆弱性が解消されていれば自動でクローズ(PATCH_APPLIED)されます。

手動でのタスクの新規登録・クローズはできません。

サーバで検知した脆弱性を元に自動生成されます。

脆弱性・サーバとタスクの関係は以下のようになります。

サーバ A では脆弱性 A のみ、サーバ B では脆弱性 A/B の両方が検知された場合、タスクは3つ起票されます。

graph LR

%% スタイル定義

classDef serverStyle fill:#4a90e288,stroke:#4a90e2,stroke-width:2px

classDef cveStyle fill:#ff6b3588,stroke:#ff6b35,stroke-width:2px

classDef task1Style fill:#42a5f588,stroke:#2196f3,stroke-width:2px

classDef task2Style fill:#66bb6a88,stroke:#4caf50,stroke-width:2px

classDef task3Style fill:#ffa72688,stroke:#ff9800,stroke-width:2px

%% ノード定義

ServerA["サーバ A"]:::serverStyle

ServerB["サーバ B"]:::serverStyle

CVEA["脆弱性 A"]:::cveStyle

CVEB["脆弱性 B"]:::cveStyle

Task1["タスク1<br>(サーバA×脆弱性A)"]:::task1Style

Task2["タスク2<br>(サーバB×脆弱性A)"]:::task2Style

Task3["タスク3<br>(サーバB×脆弱性B)"]:::task3Style

%% 関係線

ServerA --> CVEA

ServerB --> CVEA

ServerB --> CVEB

CVEA --> Task1

CVEA --> Task2

CVEB --> Task3タスクステータス#

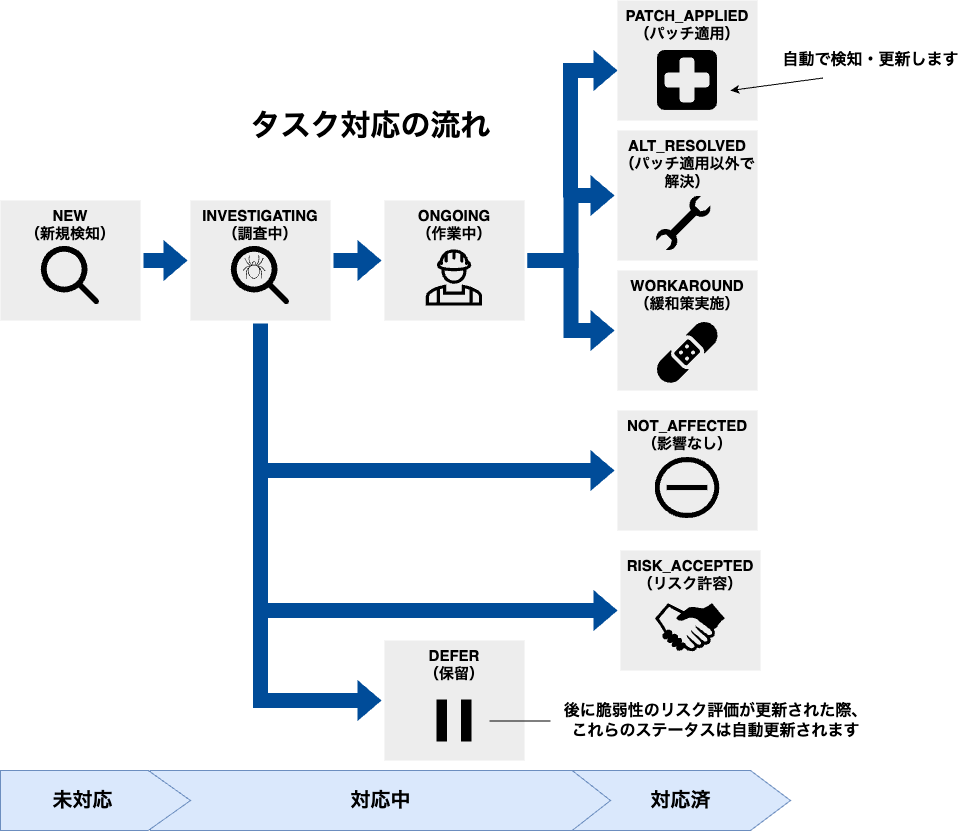

対応が未完了または保留中のタスクのステータスには以下の4つが用意されています。

| ステータス名 | 状態 | 備考 |

|---|---|---|

| NEW | 新規で脆弱性を検知した状態 | 脆弱性検知時に設定される(PATCH_APPLIED のタスクが再検知された場合も含む) |

| INVESTIGATING | 調査中の状態 | 検知した脆弱性の調査時に設定する |

| ONGOING | 作業中の状態 | 調査完了後、対応検討や対応準備時に設定する |

| DEFER | 対応を保留中のタスク | 定期メンテナンス時に対応する場合などに設定する |

対応が完了したタスクのステータスには以下の5つが用意されています。

| ステータス | 要旨 | 代表的な対策例 + CVE |

|---|---|---|

| PATCH_APPLIED | ベンダーパッチ、ソフトウェアアップデートで脆弱性を除去 | OS/アプリを最新版へ更新 |

| ALT_RESOLVED | パッチ以外 で 恒久 に攻撃経路を断つ(設定を戻せない/戻さない設計) | ・HTTP/2 Rapid Reset → mod_http2 無効化 └ CVE-2023-44487 ・Fortinet SSL-VPN → SSL-VPN 機能を完全停止 └ CVE-2024-21762 fortiguard.fortinet.com ・Jenkins → CLI (TCP / WebSocket) を無効化 └ CVE-2024-23897 Jenkins ・PHP (Windows + CGI) → PHP-CGI 自体を無効化 └ CVE-2024-4577 orca.security |

| NOT_AFFECTED | 環境が脆弱条件に該当せず影響なし | 対象モジュール未使用/GUI 脆弱性だが CLI 運用のみ |

| WORKAROUND | 暫定的な緩和策でリスク低減(脆弱性残存、設定を戻す可能性あり | WAF ルール/ポート・IP 制限/一時レジストリ変更 |

| RISK_ACCEPTED | 組織が残存リスクを正式に受容 | 低利用・閉域システムで影響許容と経営判断 |

PATCH_APPLIED のタスクに紐づく脆弱性が再検知された場合

PATCH_APPLIED ステータスのタスクは、同一サーバ内のスキャンで同じ脆弱性(CVE)が再び検知された場合、自動的に NEW ステータスに戻ります。

脆弱性が再検知される原因として、例えば以下のようなケースが考えられます。

- 脆弱性データベース(NVD、ベンダーアドバイザリ等)の情報更新により、影響するバージョン範囲が変更された場合

- 環境の再構築などにより、脆弱性のあるバージョンのソフトウェアが再インストールされた場合

「アップデートしていないのに PATCH_APPLIED になっているタスクがある」場合の原因について

PATCH_APPLIED ステータスは、「ある時点で検知された CVE が、今は検知されない」という状況のタスクです。

アップデートしていないのにタスクステータスが PATCH_APPLIED となった場合、以下の理由が考えられます。

- 管理対象サーバのバージョンアップにより該当CVEが検知されなくなった

- NVDなどの脆弱性データベースの修正により該当CVEが検知されなくなった

- FutureVulsサービスの誤検知バグの解消により該当CVEが検知されなくなった

- 脆弱性のあるソフトウェアをアンインストールしたことにより該当CVEが検知されなくなった

- 旧ペーストスキャンコマンドにより登録した RedHat サーバにおいて、 未修正(unfixed)の CVE が検知されなくなった

RedHat OS で、2025年4月以降に PATCH_APPLIED のタスクが増加した場合の原因と対処法について

2025年4月のリリースで、Red Hat Enterprise Linux の検知につかう脆弱性情報を、OVAL フォーマットのデータから VEX フォーマットのデータへ切り替えました。これに伴い、古いペーストスキャンコマンドを使用して登録された RedHat サーバでは、未修正(unfixed)の脆弱性を検知できなくなるリスクがございます。

脆弱性が検知されなくなった場合、 当該脆弱性は上記の注意書きの仕様により PATCH_APPLIED と評価されるようになります。旧ペーストスキャンコマンドを使用し RedHat サーバを登録いただいている方は、 速やかに新しいコマンドによるペーストスキャンを行ってください。

詳しくは 「こちらのリリースノート」 をご覧ください。

タスクステータスと作業フローは下記のイメージです。

stateDiagram-v2

[*] --> NEW : 脆弱性検知

NEW --> INVESTIGATING : 調査開始

NEW --> DEFER : 保留

INVESTIGATING --> ONGOING : 対応準備

INVESTIGATING --> NOT_AFFECTED : 影響なし

INVESTIGATING --> RISK_ACCEPTED : リスク受容

INVESTIGATING --> ALT_RESOLVED : 恒久的代替策

ONGOING --> PATCH_APPLIED : パッチ適用

ONGOING --> WORKAROUND : 緩和策実施

ONGOING --> ALT_RESOLVED : 恒久的代替策

DEFER --> ONGOING : 対応再開

WORKAROUND --> ONGOING : パッチ適用準備

PATCH_APPLIED --> NEW : 再検知| 対応の流れ | タスクステータス変更の流れ |

|---|---|

| 調査後、準備をして、パッチを適用する | NEW → INVESTIGATING → ONGOING(パッチ適用準備) → PATCH_APPLIED |

| 緩和策を実施し、パッチを適用しない | NEW → INVESTIGATING → ONGOING → WORKAROUNDにして非表示設定 |

| 一時的に緩和策で対応し、後ほどパッチを適用する | ・緩和策対応時:NEW → INVESTIGATING → ONGOING(緩和策準備) → WORKAROUND(緩和策実施済み状態) ・パッチ適用時:ONGOING(パッチ適用準備) → PATCH_APPLIED |

| 調査の結果、脆弱性が環境に影響しないことを確認したため対応しない | NEW → INVESTIGATING → NOT_AFFECTEDにして非表示設定 |

| 調査・審議の結果、脆弱性による影響を許容することを決定したため対応しない | NEW → INVESTIGATING → RISK_ACCEPTEDにして非表示設定 |

なお、CSIRT プランでは、SSVC Priority に応じてタスクのステータスを自動的に更新できます。更新される条件等の詳細については、「SSVC トリガー&アクション」をご覧ください。

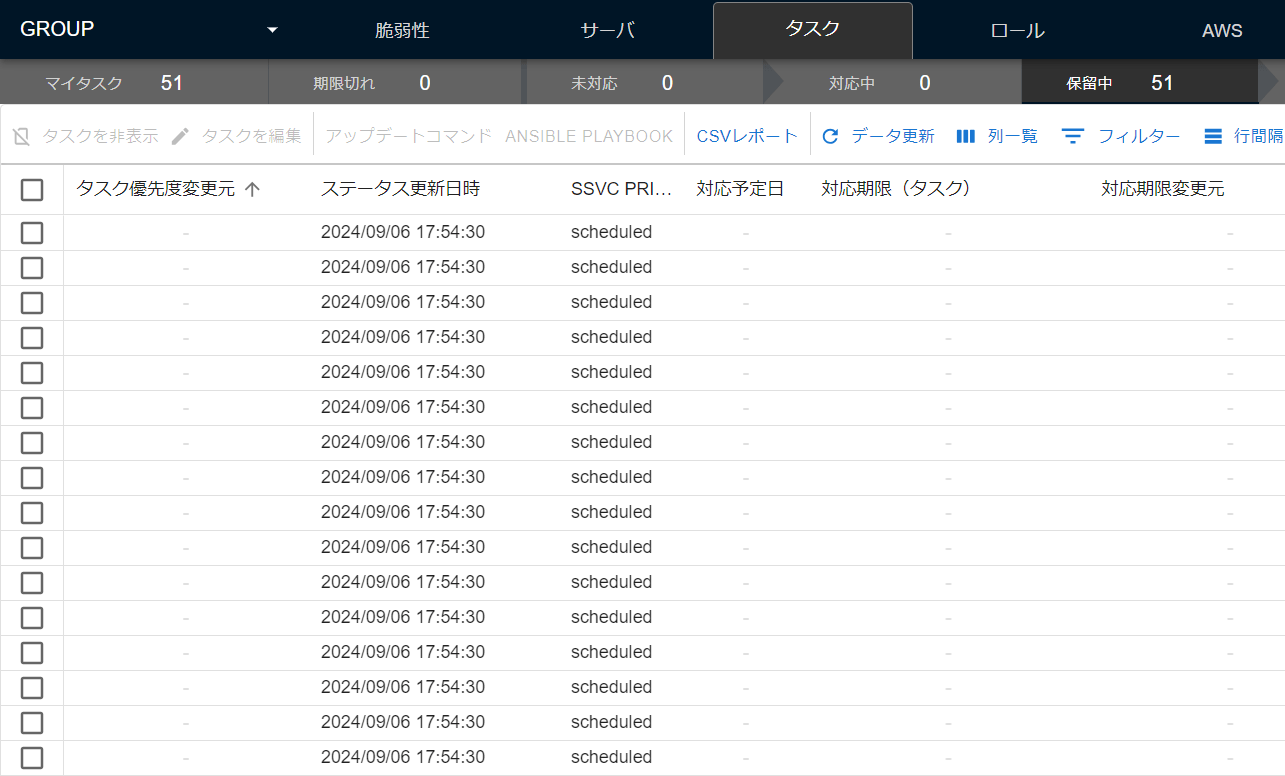

タスク一覧#

タスク一覧では、登録されているタスクを一覧で確認できます。

| 項目 | 詳細 | 更新のタイミング |

|---|---|---|

| タスク優先度 | タスクの優先度が表示される | スキャン時 / タスク更新時 |

| タスク優先度変更元 | タスク優先度の設定場所 | タスク優先度の更新時 |

| ステータス | タスクのステータスが表示される。 自動設定されるステータスは NEW / PATCH_APPLIED(ユーザは手動で PATCH_APPLIED に設定することはできない) |

スキャン時 / タスク更新時 |

| ステータス更新日時 | ステータスが最後に更新された日時 | スキャン時 / タスク更新時 |

| SSVC PRIORITY | SSVCのPriority | スキャン時 |

| 主担当者 | タスクの主担当者 ユーザが設定した主担当者が表示される サーバにデフォルト担当者を設定した場合は、タスク作成時にデフォルト担当者が設定される |

タスク更新時 |

| 副担当者 | タスクの副担当者 ユーザが設定した副担当者が表示される |

タスク更新時 |

| 対応予定日 | タスクの対応予定日 ユーザが設定した対応予定日が表示される |

タスク更新時 |

| 対応期限 | タスクの対応期限は、以下の設定元にもとづいて表示される 1. 自動設定(スペシャル警戒タグ) スペシャル警戒タグにより設定された対応期限(期限が未設定の場合は expired と表示)手動設定による変更は不可(オーガニゼーション単位で強制適用されるよう管理しているため) 2. 自動設定(SSVC) SSVCトリアージにより自動設定された期限 3. 手動設定 タスク更新でユーザが設定した期限 ※ 表示される対応期限は「スペシャル警戒タグ > 手動設定 > SSVC」の優先順位で決定される |

タスク更新時 / スペシャル警戒タグ更新時 / SSVCトリアージ更新時 |

| 対応期限変更元 | タスクの対応期限の設定元を表す ・スペシャル警戒タグ ・手動 ・SSVC |

タスク更新時 / スペシャル警戒タグ更新時 / SSVCトリアージ更新時 |

| パッチ提供 | タスクに関連する脆弱なソフトウェアに、パッチが提供されているかどうか ✓(entire):関連するすべてのソフトウェアに、有効なパッチが公開されている ☓(none):関連するすべてのソフトウェアに、現時点ではパッチが提供されていない △(some):関連するソフトウェアのうち、パッチ提供済みと未提供が混在している ?(unknown):関連するソフトウェアのうち、パッチ提供が不明なものが存在する ー:関連するすべてのソフトウェアにパッチが適用され脆弱性が解決済み AlmaLinux, Rocky Linuxを fastスキャンモード または ペーストスキャン でスキャンした場合は、パッチ提供有無を判別できないため「❔」になる(fast-rootスキャンモード の場合は「✓, ☓, △」のいずれかが表示される) |

スキャン時 |

| パッチ提供ステータス | タスクに関連するパッケージのパッチ提供ステータス。各ベンダによって公開されているパッチ提供状態を表す。 ・Fixed:パッチ提供済み ・Affected:影響はあるがパッチ未提供 ・Fix deferred:パッチ提供予定あり ・Will not fix:影響が低度であるため、パッチ提供予定無し ・Under investigation:影響があるか調査中 ・Not affected:影響無し ※FutureVulsではパッチステータスが「Will not fix」「Under investigation」「Not affected」である脆弱性は検知しない仕様となっている |

スキャン時 |

| プロセス実行中 | 関連するプロセスがサーバ上で起動中、ポートを開いてListenしているかどうか スキャン対象がLinux系OSであり、Vulsスキャナを用いてスキャンした場合かつOSパッケージに関連するタスクの場合に、対象のプロセス実行状態が取得できます。 ・ー:プロセスの実行状態が不明 ・再生のアイコン:プロセス実行中、かつListenしているポートがない ・電波のアイコン:プロセス実行中、かつListenしているポートがある |

スキャン時 |

| CVE ID | タスクの CVE-ID | なし |

| CVSS v3 | CVSSv3のスコアの中で最大のものが表示される | DB情報変化時 |

| EPSS Score | 今後30日間でその脆弱性が悪用される確率を表す。値が大きいほど悪用される確率が高く、脅威のある脆弱性となる(EPSSについて) | DB情報変化時 |

| EPSS Percentile | EPSS Scoreが対象のそれより低い脆弱性の割合を表す。値が大きいほどこの脆弱性が上位の脅威度を持つことを意味する(EPSSについて) | DB情報変化時 |

| 重要フィルタ | タスクが重要な未対応に該当するかどうか | 重要フィルタ更新時 |

| 脆弱性優先度 | 脆弱性の優先度が表示される | スキャン時 / 脆弱性優先度更新時 |

| Exploit信頼度 | KEV情報や、攻撃コード・PoCが公開されているかどうか ・High(Active・metasploitあり):SSVC Exploitation が Active または metasploit framework に攻撃コードあり(信頼に足るExploit情報がある) ・Low(PoC):SSVC Exploitation が PoC ・ー:SSVC Exploitation が None |

DB情報変化時 |

| 警戒情報 | CISA KEV、VulnCheck KEV、JPCERT/CC-Alerts、CISA-Alerts から警戒情報が公開されているかどうか ・ランサムキャンペーンで悪用:ランサムウェアキャンペーンで悪用されている情報が CISA KEV・VulnCheck KEV に登録されている ・致命的:上記以外で、CISA KEV・VulnCheck KEVに該当する ・注意:JPCERT/CC-Alerts、CISA-Alerts に警戒情報がある |

DB情報変化時 |

| 緩和策 / 回避策 | Red Hat, Microsoftのデータソースに緩和策、回避策があるかどうか | DB情報変化時 |

| Cloud Oneステータス | CloudOne連携のステータス | スキャン時 |

| アドバイザリ名 | 脆弱性に紐づくアドバイザリ名が表示される | DB情報変化時 |

| 信頼度 | 情報ソースの信頼度が表示される ✓:信頼度が高い !:信頼度が低い |

スキャン時 |

| 脆弱なソフトウェア | 脆弱性が残っているパッケージのみが表示される | スキャン時 |

| 脆弱なソフトウェアタグ | CPE登録したソフトウェアに設定可能なタグ | CPE登録時 / CPE編集時 |

| サーバ名 | タスクのサーバ名 | サーバ更新時 |

| サーバUUID | サーバの UUID | なし |

| ロール名 | サーバが所属しているロール 設定しなければデフォルトサーバロールに割り振られる |

サーバ更新時 |

| サーバタグ | サーバに設定されているタグ | サーバ更新時 |

| タスクID | タスクのID | なし |

| SSM連携 | AWS SSM連携のステータス | スキャン時 |

| 非表示フラグ | タスクの非表示フラグステータス タスクを非表示に設定した場合、○が表示される |

スキャン時 / 非表示更新時 |

| 非表示種別 | 非表示の条件 | スキャン時 / 非表示更新時 |

| 外部スキャン | タスクに紐づく脆弱性に外部に露出しているものがあるかどうか | 外部スキャン結果追加、更新時 |

| タスク更新日時 | タスクが最後に更新された日時 | スキャン時 / タスク更新時 |

| SSVC最新更新日時 | SSVCのPriorityが更新された最新の日時 | スキャン時 |

| 最終コメント内容 | ユーザが投稿した最終コメントの本文を表示する。システムによるステータス変更履歴は「最終コメント」として扱わない。長文の場合は省略表示される。コメントがないタスクは空欄 | コメント投稿時 |

| 最終コメント者 | 最終コメントを投稿したユーザ名を表示する。コメントがないタスクは空欄 | コメント投稿時 |

| コメント更新日時 | ユーザが最後にタスクコメントを更新した日時 | スキャン時 / タスク更新時 |

| 初回検知日時 | そのタスクが紐づく脆弱性が初めて検知された日時 | スキャン時 |

| 優先度更新日時 | タスク優先度が最後に更新された日時 | スキャン時 / タスク更新時 |

サブタブ#

タスク一覧には、使いやすいようにタブが用意されています。

| タブ名 | 取得するタスク |

|---|---|

| マイタスク | 「対応済でない」かつ「主担当または副担当に自分が設定されている」タスクの一覧 |

| 期限切れ | 「対応済でない」かつ「対応期限が過去」タスクの一覧 |

| 未対応 | 「ステータスが NEW」かつ「非表示設定でない」タスクの一覧 |

| 対応中 | 「ステータスが INVESTIGATING または ONGOING」かつ「非表示設定でない」タスクの一覧 |

| 保留中 | 「ステータスが DEFER」かつ「非表示設定でない」タスクの一覧 |

| 対応済 | 「ステータスが WORKAROUND または PATCH_APPLIED」 または「非表示設定である」タスクの一覧 |

| すべて | 全タスクの一覧 |

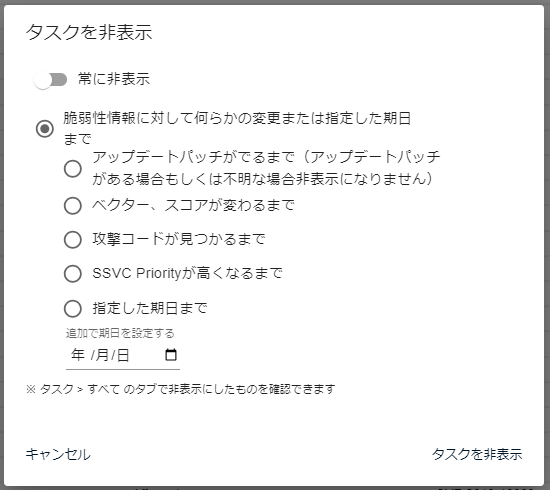

タスクを非表示#

タスクの一括更新の上限は1万件となっています。1万件を超える場合は複数回に分けて更新して下さい。

チェックボックスで選択したタスクを一括で非表示できます。

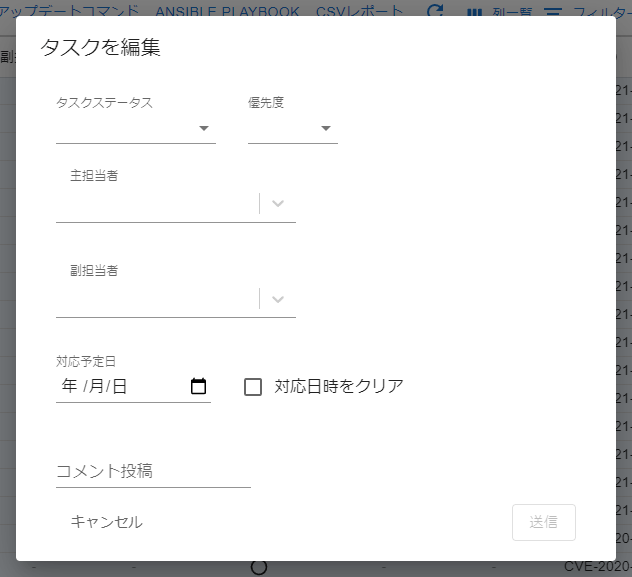

タスクを編集#

タスクの一括更新の上限は1万件となっています。1万件を超える場合は複数回に分けて更新して下さい。

チェックボックスで選択したタスクを一括で編集できます。

SSMアップデート#

AWS の認証情報を登録した EC2インスタンス上の脆弱性に対して、オンデマンドでアップデートコマンドを発行できます。

アップデートコマンド#

タスクを1つまたは複数選択して、アップデートコマンドを表示できます。 各サーバの OS に合わせたアップデートコマンドが表示されます。

ただし、CPE で登録しているパッケージに関してはアップデートコマンドが表示されません。

ANSIBLE PLAYBOOK#

タスクを複数選択してAnsible Playbookを表示できます。 各サーバの OS に合わせた Ansible Playbook が表示されます。

ただし、CPE で登録しているパッケージに関してはアップデートコマンドが表示されません。

CSVレポート#

グループに含まれるタスク全件を、csv 形式でダウンロードできます。

次のようなユースケースの場合は、エクスポート > CSVダウンロード の機能をご利用ください。

- サブタブ内で表示されているタスクのみをダウンロードしたい

- フィルタを適用して、画面に表示されているタスクのみをダウンロードしたい

CSV レポートの出力データは押下時の最新情報ではなく、毎日朝8時頃に作成されたデータとなります。 画面に表示された最新のデータをダウンロードしたい場合には「CSVダウンロード」をご利用ください。

| 項目名 | 項目 | 詳細 |

|---|---|---|

| cveID | CVE ID | タスクの CVE-ID |

| groupID | グループID | タスクが属するグループのID |

| groupName | グループ名 | タスクが属するグループの名前 |

| mainUserID | 主担当者ID | タスクの主担当者の ID |

| mainUserName | 主担当者 | タスクの主担当者 ユーザが設定した主担当者が表示される サーバにデフォルト担当者を設定した場合は、タスク作成時にデフォルト担当者が設定される |

| subUserID | 副担当者ID | タスクの副担当者の ID |

| subUserName | 副担当者 | タスクの副担当者 ユーザが設定した副担当者が表示される |

| serverID | サーバID | サーバの ID |

| serverUuid | サーバUUID | サーバの UUID |

| serverName | サーバ名 | タスクのサーバ名 |

| osFamily | OS 種別 | サーバの OS 種別(例:redhat, debian, windows など) |

| osVersion | OS バージョン | サーバの OS バージョン |

| hasExploit | 警戒情報 | CISA KEV、VulnCheck KEV、JPCERT/CC-Alerts、CISA-Alerts から警戒情報が公開されているかどうか |

| hasMitigation | 緩和策 / 回避策 | Red Hat, Microsoftのデータソースに緩和策、回避策があるかどうか |

| softwareNames | 脆弱なソフトウェア | 脆弱性が残っているパッケージのみが表示される |

| softwareNameVersions | 脆弱なソフトウェアのバージョン | 脆弱性が残っているパッケージのバージョンが表示される |

| pkgFixedStatus | パッチ提供 | タスクに関連する脆弱なソフトウェアに、パッチが提供されているかどうか entire:関連するすべてのソフトウェアに、有効なパッチが公開されている none:関連するすべてのソフトウェアに、現時点ではパッチが提供されていない some:関連するソフトウェアのうち、パッチ提供済みと未提供が混在している unknown:関連するソフトウェアのうち、パッチ提供が不明なものが存在する 空欄:関連するすべてのソフトウェアにパッチが適用され脆弱性が解決済み AlmaLinux, Rocky Linuxを fastスキャンモード または ペーストスキャン でスキャンした場合は、パッチ提供有無を判別できないため「unknown」になる(fast-rootスキャンモード の場合は「entire, none, some」のいずれかが表示される) |

| applyingPatchOn | 対応予定日 | タスクの対応予定日 ユーザが設定した対応予定日が表示される |

| status | ステータス | タスクのステータスが表示される 自動設定されるステータスは NEW / PATCH_APPLIED(ユーザは手動で PATCH_APPLIED に設定することはできない) |

| priority | タスク優先度 | タスクの優先度が表示される |

| ignore | 非表示フラグ | タスクの非表示フラグステータス タスクを非表示に設定した場合、 true が表示され、設定していない場合は false が表示される |

| ignoreUntil | 非表示種別 | 非表示の条件 |

| ignoreExpiredAt | 非表示期限日時 | タスクの非表示設定の有効期限日時 表示期限が設定されていない場合は空欄 |

| nvdScoreV2s | NVD CVSS v2 スコア | NVD が公開している CVSS v2 スコア |

| nvdScoreV3s | NVD CVSS v3 スコア | NVD が公開している CVSS v3 スコア |

| jvnScoreV2s | JVN CVSS v2 スコア | JVN が公開している CVSS v2 スコア |

| jvnScoreV3s | JVN CVSS v3 スコア | JVN が公開している CVSS v3 スコア |

| redhatScoreV2s | Red Hat CVSS v2 スコア | Red Hat が公開している CVSS v2 スコア |

| redhatScoreV3s | Red Hat CVSS v3 スコア | Red Hat が公開している CVSS v3 スコア |

| microsoftScoreV3s | Microsoft CVSS v3 スコア | Microsoft が公開している CVSS v3 スコア |

| nvdVectorV2s | NVD CVSS v2 ベクタ | NVD が公開している CVSS v2 ベクタ |

| nvdVectorV3s | NVD CVSS v3 ベクタ | NVD が公開している CVSS v3 ベクタ |

| jvnVectorV2s | JVN CVSS v2 ベクタ | JVN が公開している CVSS v2 ベクタ |

| jvnVectorV3s | JVN CVSS v3 ベクタ | JVN が公開している CVSS v3 ベクタ |

| redhatVectorV2s | Red Hat CVSS v2 ベクタ | Red Hat が公開している CVSS v2 ベクタ |

| redhatVectorV3s | Red Hat CVSS v3 ベクタ | Red Hat が公開している CVSS v3 ベクタ |

| microsoftVectorV3s | Microsoft CVSS v3 ベクタ | Microsoft が公開している CVSS v3 ベクタ |

| maxV2 | CVSS v2 最大スコア | 各データソース(NVD、JVN、Red Hat、Microsoft)の CVSS v2 スコアの最大値 |

| maxV3 | CVSS v3 最大スコア | 各データソース(NVD、JVN、Red Hat、Microsoft)の CVSS v3 スコアの最大値 |

| title | 脆弱性のサマリ | 脆弱性のサマリ |

| ssvcPriority | SSVC Priority | SSVCのPriority(immediate, out-of-cycle, scheduled, defer) |

| isImportant | 重要フィルタ | タスクが重要な未対応の条件に該当しているかどうかを示す |

| createdAt | 初回検知日時 | そのタスクが紐づく脆弱性が初めて検知された日時 |

| updatedAt | タスク更新日時 | タスクが最後に更新された日時 |

| certAlert | 警戒情報(CERT) | 存在する場合は CERT、それ以外は空文字 |