サーバ・製品一覧#

機能概要#

サーバ・製品タブでは、スキャンして登録されたサーバや製品を確認できます。 グループ内のサーバを一覧で表示し、擬似サーバを登録することで、ネットワーク機器の管理が可能です。

| 項目 | 詳細 | 更新のタイミング |

|---|---|---|

| サーバ名 | サーバの名前 初期値はスキャン時にconfig.tomlに設定した値で、登録後はサーバ詳細タブのサーバ設定で変更できる |

サーバ設定更新時 |

| ロール名 | サーバが所属しているロール。設定しなければ「デフォルトサーバロール」に割り振られる | サーバ設定更新時 |

| OS再起動が必要 | OSや実行中の古いプロセスを再起動する必要があるかどうか。以下のコマンドを利用 ・RedHat系列: needs-restarting・Debian系列: checkrestart |

スキャン時 |

| コンテナ | コンテナイメージであるかどうか | スキャン時 |

| OS | サーバのOS(疑似サーバ・インスタンス・コンテナレジストリの場合は pseudo) |

スキャン時 |

| バージョン | サーバのOSのバージョン(疑似サーバ・インスタンス・コンテナレジストリの場合は unknown) |

スキャン時 |

| Immediateな未対応タスク数 | サーバに紐づいているタスクのうち、「SSVC Priorityが Immediate」かつ「ステータスが NEW」かつ「非表示設定でない」タスクの数 |

スキャン時 |

| Out of Cycleな未対応タスク数 | サーバに紐づいているタスクのうち、「SSVC Priorityが OutOfCycle」かつ「ステータスが NEW」かつ「非表示設定でない」タスクの数 |

スキャン時 |

| 未対応タスク数 | サーバに紐づいているタスクのうち、「ステータスが NEW」かつ「非表示設定でない」タスクの数 |

スキャン時 / タスク更新時 |

| 対応中タスク数 | サーバに紐づいているタスクのうち、「ステータスが INVESTIGATING または ONGOING または DEFER」かつ「非表示設定でない」タスクの数 |

スキャン時 / タスク更新時 |

| 対応済タスク数 | サーバに紐づいているタスクのうち、「ステータスが NEW または INVESTIGATING または ONGOING または DEFER でない」または「非表示設定である」タスクの数 |

スキャン時 / タスク更新時 |

| 全タスク数 | サーバに紐づいているタスクの総数 | スキャン時 |

| サーバタグ | サーバに設定されているタグ | タグ更新時 |

| サーバ種別 | サーバの種別 | なし |

| 補足情報 | サーバに登録されている補足情報 | サーバ設定更新時 |

| スキャナバージョン | スキャナバージョンが最新かどうか | スキャン時 |

| 検知処理日時 | 登録されている構成情報と脆弱性情報とのマッチング処理が成功した最新日時 | スキャン時 |

| 構成同期日時 | スキャナがサーバの構成情報をFutureVulsに同期した最新日時 サーバ種別が「スキャナ」のもののみ対象 |

スキャン時 |

| 今月のスキャン成功回数 | 今月のスキャン成功回数 | スキャン時 |

| デフォルト担当者 | 新たに作成されたタスクに自動で登録される主担当者 ・FutureVulsコンソールによるサーバ追加(疑似サーバ・ペーストサーバなど)時には、作成者がサーバデフォルト担当者としてセットされる ・その他、スキャナ・REST APIによるサーバ追加の場合は、グループデフォルト担当者がサーバデフォルト担当者としてセットされる |

サーバ設定更新時 |

| サーバID | REST APIなどで使用するサーバの管理ID | なし |

| サーバUUID | サーバを一意に決定するID | なし |

| サーバIPv4 | サーバのIPv4 | スキャン時 |

| EOL(標準サポート期限) | サーバOSのEOL | スキャン時 |

| CloudOneステータス | CloudOne連携のステータス | スキャン時 |

| プラットフォーム | AWSなどのプラットフォーム | スキャン時 |

| プラットフォームインスタンスID | プラットフォーム上のID (AWSなどのプラットフォームがある場合) |

スキャン時 |

| スキャナ設置場所 | スキャナの設置場所 | なし |

| SSM連携 | AWS SSM連携のステータス | スキャン時 |

| サーバ登録日時 | サーバが登録された日時 | なし |

サーバ追加#

FutureVuls にサーバを登録するフォーム、もしくは登録方法へのリンクをまとめたダイアログが表示されます。

| 項目 | 説明 |

|---|---|

| 実機をスキャン | サーバにVulsスキャナをインストールし脆弱性を検知します。管理者権限をもつアカウントの場合、「追加」ボタンを押すとスキャナのインストールコマンドが表示されます。 |

| コンテナイメージスキャン | Trivyのコンテナイメージスキャン結果をFutureVulsに取り込みます。 |

| ファイルシステム上のライブラリをスキャン | Trivyのファイルシステム上のライブラリスキャンの結果をFutureVulsに取り込みます。 |

| ペーストサーバ追加 | 閉域網などスキャナが利用できない環境向けの、コマンドの結果をペーストして脆弱性を検知・管理するサーバを追加します。 |

| SBOMファイルのインポート | SBOMツールから生成されたSBOMをFutureVulsにインポートして、FutureVulsのサーバとして追加します。 |

| 擬似サーバ追加 | スキャナをインストールせず登録情報から脆弱性を検知・管理する擬似サーバを追加します。作成された擬似サーバはOSが pseudo として登録されます。ネットワーク機器の名前などで擬似サーバを作成・CPEを登録することで、様々なプラットフォームの脆弱性を管理できます。擬似サーバも他のサーバと同様に課金の対象となります。 |

| インスタンス追加 | Amazon EC2インスタンスを追加します。作成されたサーバはOSが pseudo として登録されます。 |

| コンテナレジストリ連携 | Amazon ECRやGCP Artifact Registryを連携します。作成されたサーバはOSが pseudo として登録されます。 |

擬似サーバ#

擬似サーバとは、FutureVuls 上でソフトウェアなどを管理したい場合に使う実体のない空サーバです。 たとえば、ネットワーク機器のファームウェアを CPE スキャンしたい場合に、擬似サーバを作成したあとに CPE を登録するという利用方法があります。

擬似サーバはサーバ一覧の サーバ追加 から作成できます。

作成後は通常のサーバ同様に、ソフトウェアから CPE を登録できます。

料金体系

擬似サーバもスキャンサーバと同様に、1つのサーバとして料金計算されることにご注意ください。

擬似サーバは日次で自動スキャンされる他、サーバ詳細から手動スキャンも実行できます。

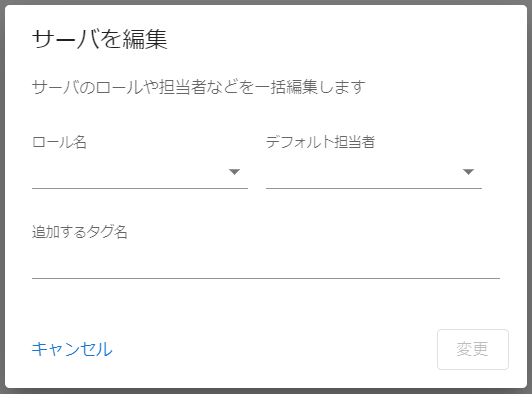

サーバを編集#

チェックボックスで選択したサーバを一括で編集できます。 「デフォルト担当者」に指定出来るユーザの一覧については、こちらをご覧ください。

SSMスキャン#

AWS の認証情報を登録した EC2 インスタンスに対して、オンデマンドでスキャンを開始できます(SSM連携スキャン)