2019-10-11 リリース内容#

今回のリリースでは以下の変更が入りました。

CSIRT向けプランの追加#

社内全体の脆弱性管理を担当する CSIRT 向けのプラン(以下、CSIRT プラン)を追加しました。 CSIRT プランでは部門やグループ会社のシステム群に潜在する脆弱性を横断的に把握・トリアージ・対応依頼・対応状況の追跡などをサポートする機能を搭載しています。

CSIRT プランは最低台数100台からの契約となり、年間サブスクリプション料金は300万円です。 大規模導入の場合は、通常の一台月額4,000円プランよりも1台あたりの料金を抑えられます。 ボリュームディスカウントの相談・オンラインデモ・訪問説明など可能ですのでお問い合わせ下さい。

グループセット(CSIRTプラン)#

これまでは運用者がそれぞれのグループで単一システム内の脆弱性を効率的に管理・対応するという思想で作っていました。 しかしながら、規模の大きいシステム群を管理する方々から「複数グループをより効率的に管理したい」というお声をいただいておりました。

そこで、複数のグループをまとめた「グループセット」ごとに脆弱性を管理する機能を開発し、複数グループの脆弱性を1画面で横断的に管理しやすくなりました。 CSIRT プランではトリアージ方針が似ているグループを同一のグループセットでまとめることで CSIRT はトリアージと対応指示を効率的にできるようになります。

例えば

- 社内システム用グループセットは機密性、完全性は重視するが可用性は重要視しない

- B2C 事業を提供する子会社のグループセットはサービス停止すると大損害なので可用性を重視する必要があるので DoS 系脆弱性も対応する

などといったようにシステムの特性に応じたグループセットを作成し、特性に応じたトリアージを行えるようになります。

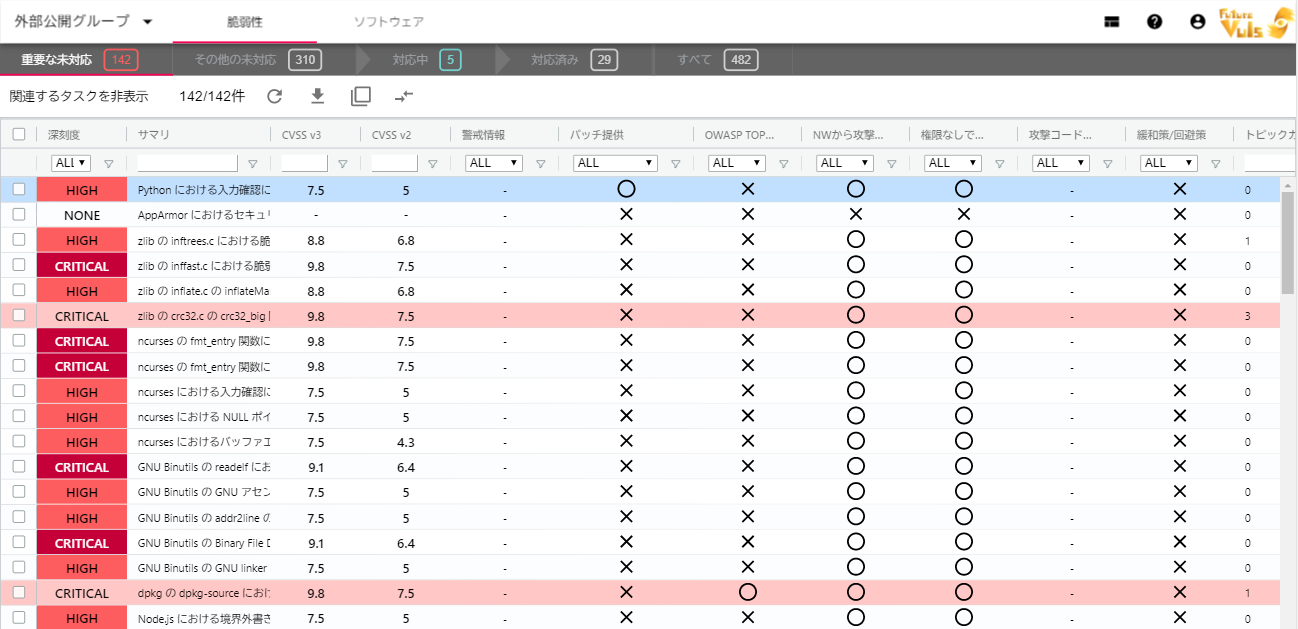

脆弱性タブ(CSIRTプラン)#

グループセットに含まれる脆弱性を一覧表示します。

CSIRT がグループセットに含まれる脆弱性への対応が必要かを確認、リスクを許容可能な脆弱性は「関連するタスクを非表示」することで、 グループセット内の複数グループのタスクを横断して非表示にできます。 CSIRT が低リスクな脆弱性を一括で非表示することで、運用者にはリスクの高い脆弱性のみを表示し、対応を依頼できます。

それぞれの脆弱性に対して、詳細情報・CVSS ベクター・攻撃コードの有無・警戒情報などがまとめられた「詳細タブ」、調査した内容を掲示板のように投稿する「トピック」タブ、脆弱性を含むサーバを確認できる「タスク×サーバ」タブが用意されています。

また、グループセットごとに重要フィルタを設定できます。 重要フィルタはスコア・CVSSv3ベクター・JPCERT/CC, US-CERT の注意喚起情報の有無を AND 条件で指定できますので、たとえば「Red Hat の CVSS スコア9以上かつ Network から攻撃可能なもの」や「権限なしで攻撃できるかつ、可用性に影響のあるもの」といった条件をグループセットの特性に応じて指定してください。

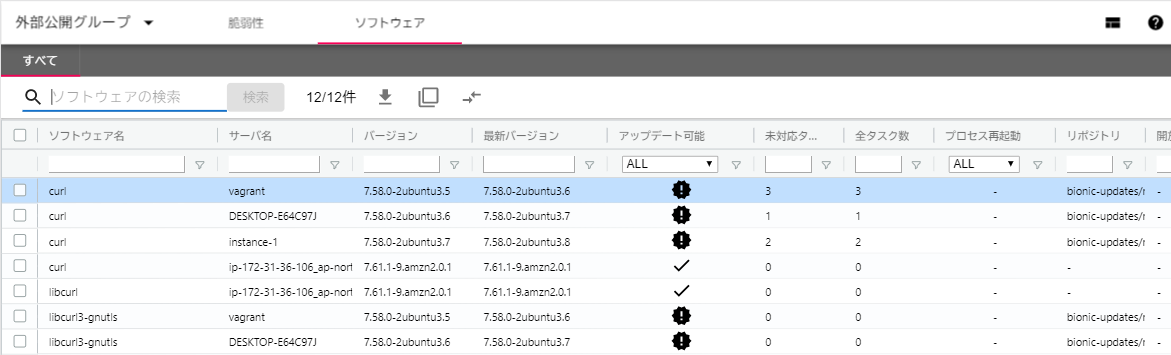

ソフトウェアタブ (CSIRTプラン)#

グループセット内のソフトウェアをソフトウェア名で横断検索できます。

curl や ruby などで検索すると関連するソフトウェアが表示され、それぞれのソフトウェアがインストールされているサーバ、バージョン情報、アップデートの有無、脆弱性情報一覧などが確認できます。

ユースケースとしては、まだ CVE-ID が発番されていない脆弱性情報がニュースなどで流れてきたときに、自社に該当ソフトウェアがあるかや、そのバージョンチェックを横断して調査したいケースで便利です。

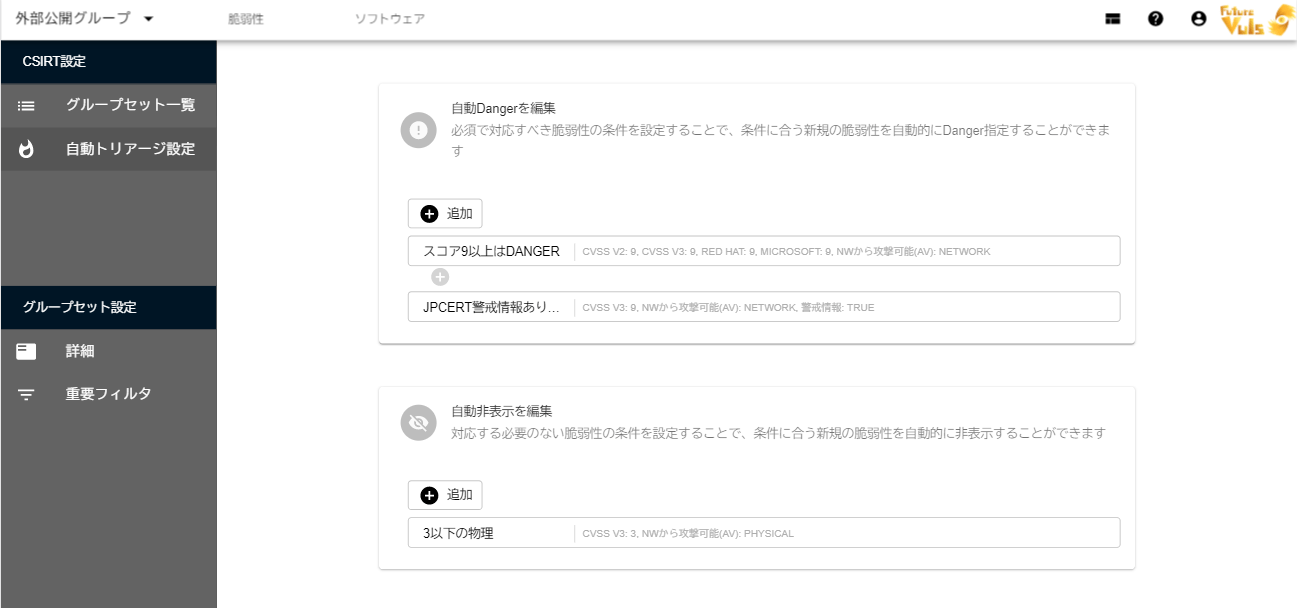

自動トリアージ(CSIRTプラン)#

一定の基準に当てはまる脆弱性を自動的に Danger 指定する「自動 Danger」と、逆に一定以下の脆弱性を自動的に非表示にする「自動非表示」を設定できるようになりました。 自動トリアージはオーガニゼーションに対して適用され、スコア・CVSSv3ベクター・JPCERT/CC, US-CERT 注意喚起情報の AND 条件で複数設定できます。

Danger 指定をすると、脆弱性タブで該当する行が赤くなり目立つようになります。 特に必須で対応しないといけない脆弱性を注意喚起するために自動 Danger をお役立てください。

また、物理でしか攻撃できない・管理者権限がないと攻撃できない、などといったリスクを受容すると判断した脆弱性は自動非表示を設定し、トリアージ業務の負担を軽減してください。

その他の機能追加#

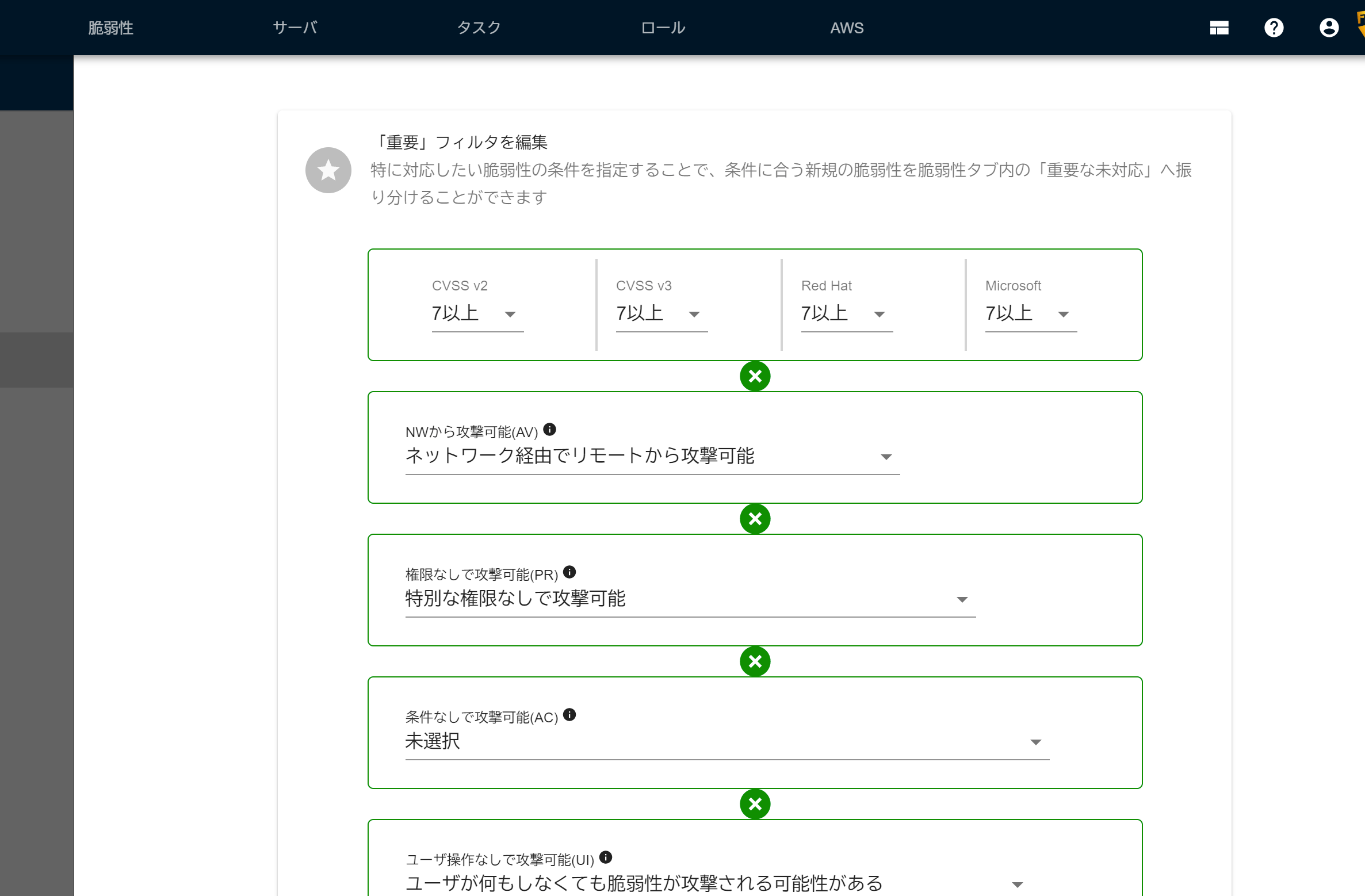

重要フィルタをより細かく#

重要フィルタがより細かく設定できるようになりました。

これまで重要フィルタは「スコア」「NW から攻撃可能」「権限なしで攻撃可能」「JPCERT/CC, US-CERT の注意喚起情報あり」のみが設定可能でしたが、 より細かく設定できるように変更し、 NVD/JVN/Red Hat/Microsoft の各 CVSS スコア、CVSSv3の各ベクター、JPCERT/CC, US-CERT の注意喚起情報の13項目の組合わせで重要フィルタを設定できるようになっています。 各グループごとに重視したい項目を設定し、トリアージにお役立てください。