アドバイザリ#

FutureVuls では脆弱性に関する、各種 OS ベンダーのアドバイザリ情報を収集しています。

脆弱性一覧、タスク一覧で、脆弱性に紐づくアドバイザリの有無を確認できます。 また、タスク詳細からアドバイザリへのリンクを確認できます。

サーバの OS が Windows の場合には、アドバイザリ詳細から KBID の手動登録も可能です。

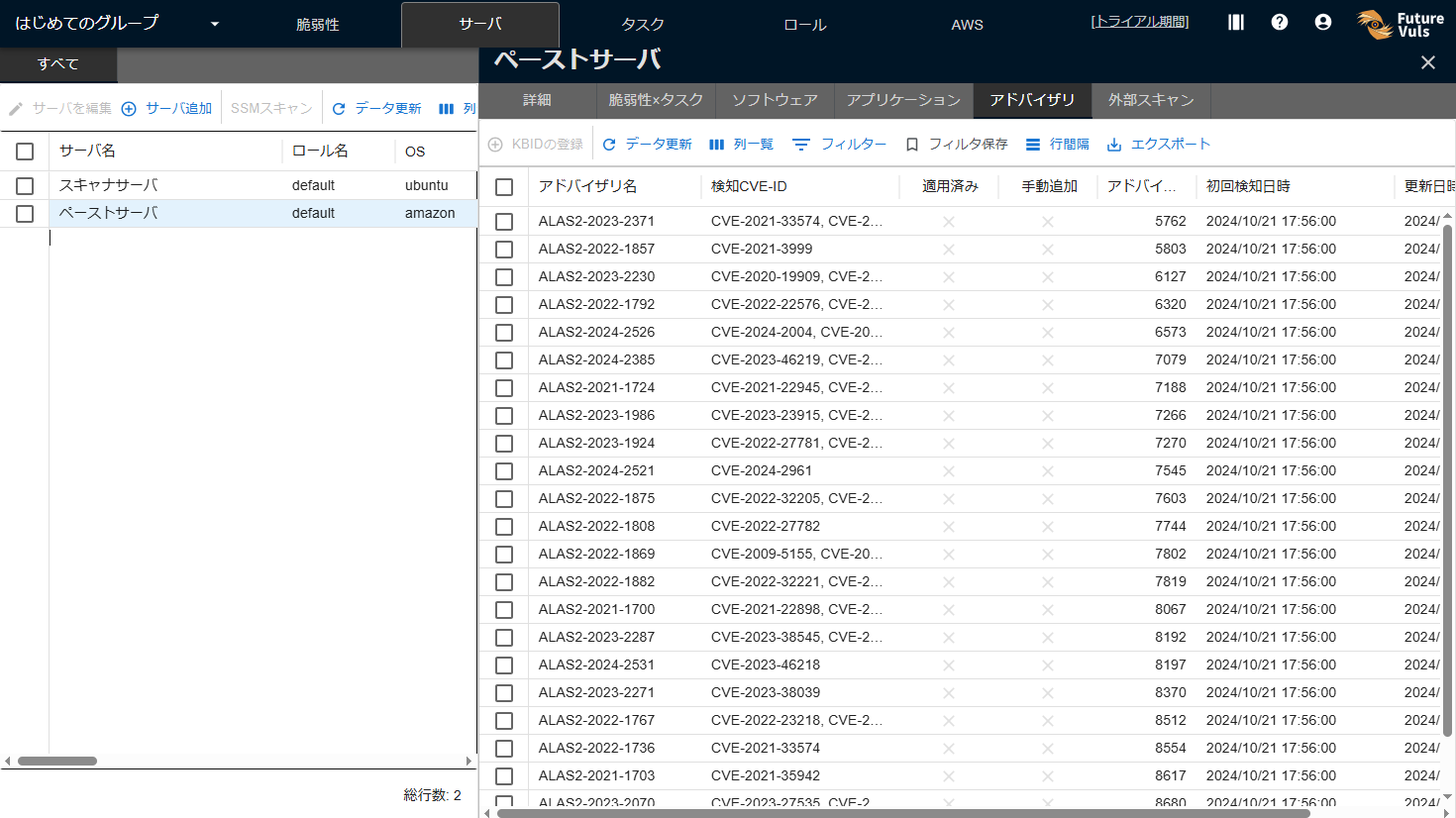

アドバイザリ一覧#

サーバ・製品タブの第2ペインから、対象サーバで検知された脆弱性に紐づくすべてのアドバイザリを表示できます。

| 項目 | 詳細 |

|---|---|

| アドバイザリ名 | アドバイザリ名 |

| 検知CVE-ID | アドバイザリに関連するCVE-ID |

| 適用済み | アドバイザリに関連する更新プログラムが適用済みかどうか(Microsoft Knowledge Base用) |

| 手動追加 | アドバイザリがユーザによって手動登録されたものかどうか(Microsoft Knowledge Base用) |

| アドバイザリID | アドバイザリの管理ID |

| 初回検知日時 | アドバイザリが紐づく脆弱性が初めて検知された日時 アドバイザリが登録された日時 |

| 更新日時 | アドバイザリに紐づく情報が更新された日時 |

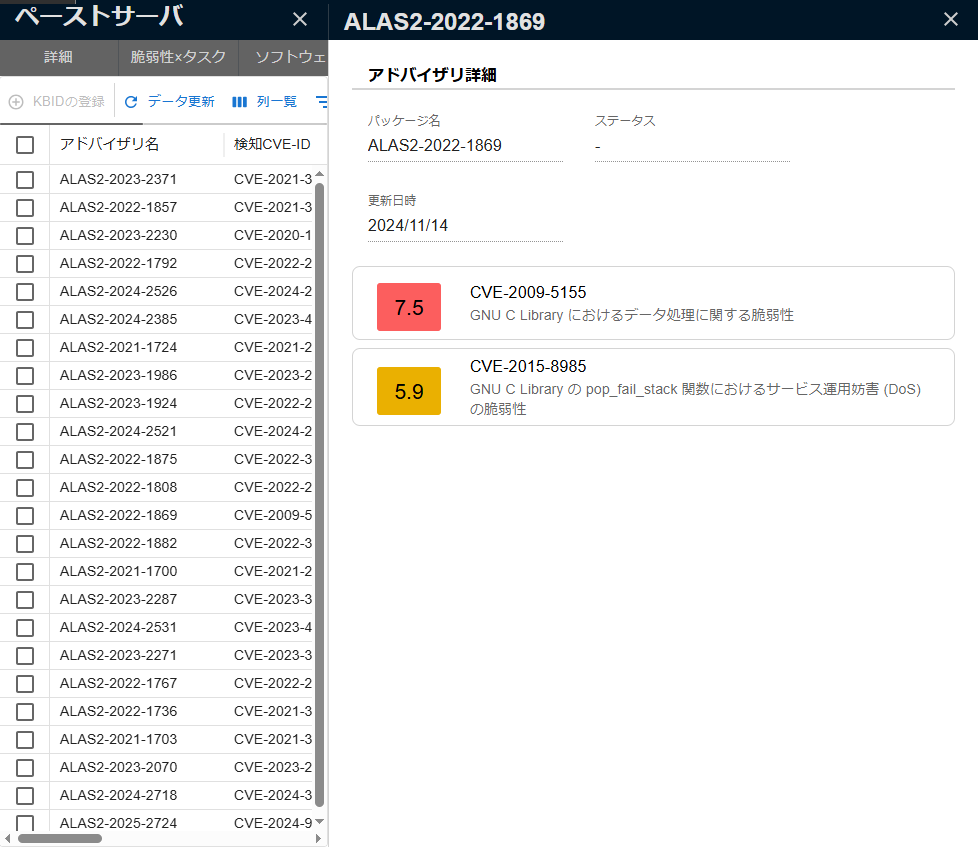

アドバイザリ詳細#

アドバイザリ一覧で任意のアドバイザリをクリックすると、第3ペインで詳細が確認できます。

アドバイザリ詳細では、以下の項目が表示されます。

| 項目 | 詳細 |

|---|---|

| アドバイザリ名 | アドバイザリ名 |

| ステータス | アドバイザリのステータス(適用済みかどうか・手動追加かどうか) |

| 更新日時 | アドバイザリに紐づく情報が更新された日時 |

また、アドバイザリに関連する脆弱性がある場合、その一覧が表示されます。脆弱性をクリックすると、脆弱性の詳細ページへ遷移します。

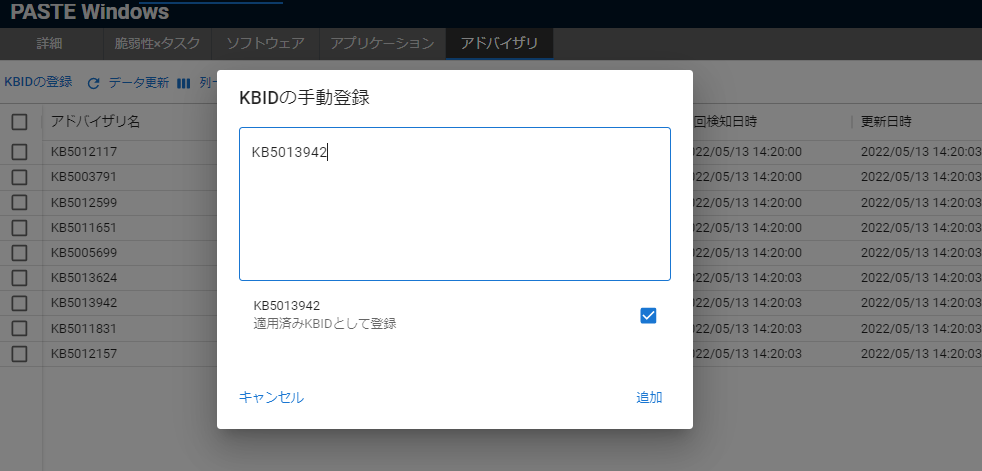

KBIDの手動登録#

主に Windows ペーストスキャン 向けの機能です。 サーバに適用されている更新プログラム、サーバに未適用な更新プログラムで検知漏れがあった場合に、画面から手動登録することで補完できます。

- サーバ・製品タブで管理対象のサーバをクリックし、第2ペインからアドバイザリタブを開く。

-

KBIDの登録から Windows に適用済み/未適用の更新プログラムを示す KBID をすべて入力し、送信する。

-

手動スキャンを実行すると、未適用な更新プログラムとそれに紐づく脆弱性が自動で検知される。

KBID 手動登録の際の注意点

- 既に登録されているKBIDを登録しようとするとエラーが発生します。

- Windows PASTEスキャンでは、登録された適用済み更新プログラムから、未適用な更新プログラムを自動で検知します。

KBIDの登録から、未適用な更新プログラムを直接登録できますが、誤検知の発生するリスクが高まるため非推奨です。 - KBIDは常にスキャナで検知したKBIDが手動登録のKBIDよりも優先されます。手動追加されたKBIDとスキャナで検知されたKBIDが同一のKBIDであり、適用状態が異なる場合、スキャナで検知されたKBIDを利用して脆弱性を検知します。スキャン履歴に警告情報が表示されますので、手動登録したKBIDを削除してください。

Windowsに適用済み/未適用の更新プログラム(KBID)を取得する#

Windows に適用済み/未適用の更新プログラム(KBID)を取得する方法を3つ紹介します。

| KBID取得方法 | 適用済み | 未適用 |

|---|---|---|

| Windows Update API (CUI) | ✅ | ✅ |

| Windowsの設定>更新とセキュリティ>Windows Update (GUI) | ✅ | ✅ |

| Get-HotFix (CUI) | ✅ | ❌ |

Windows Update API#

この方法の特徴はwsusscn2.cabを用意すると、 インターネットから隔離された環境においてもスキャナと同様の結果を得ることが出来ます。 また、未適用な KBID の取得をサポートしていて、さらに実行結果を KBID を登録しやすい形へ整形可能なため、推奨の方法です。

PowerShell で以下のコマンドを実行します。

Windows Update にオンラインで接続できない環境(インターネットから隔離された環境など)向け

# 事前に http://download.windowsupdate.com/microsoftupdate/v6/wsusscan/wsusscn2.cab をダウンロードしておく。

# 例では C:\Program Files\vuls-saas\wsusscn2.cab にダウンロードしている。

PS C:\Program Files\vuls-saas> $applied = @()

PS C:\Program Files\vuls-saas> $unapplied = @()

PS C:\Program Files\vuls-saas> $Session = New-Object -ComObject Microsoft.Update.Session

PS C:\Program Files\vuls-saas> $ServiceManager = New-Object -ComObject Microsoft.Update.ServiceManager

PS C:\Program Files\vuls-saas> $UpdateService = $ServiceManager.AddScanPackageService("Offline Sync Service", "C:\Program Files\vuls-saas\wsusscn2.cab", 1)

PS C:\Program Files\vuls-saas> $UpdateSearcher = $Session.CreateUpdateSearcher()

PS C:\Program Files\vuls-saas> $UpdateSearcher.WinUpdateSrc = 3

PS C:\Program Files\vuls-saas> $UpdateSearcher.ServiceID = $UpdateService.ServiceID

PS C:\Program Files\vuls-saas> foreach($e in $UpdateSearcher.QueryHistory(0, $UpdateSearcher.GetTotalHistoryCount())){ If ($e.Title -match '(KB\d{6,7})') { $applied += $Matches[0] }}

PS C:\Program Files\vuls-saas> foreach($e in $UpdateSearcher.search("IsInstalled=1 and RebootRequired=0 and Type='Software'").Updates){ $applied += ('KB'+$e.KBArticleIDs) }

PS C:\Program Files\vuls-saas> foreach($e in $UpdateSearcher.search("IsInstalled=0 and Type='Software'").Updates){ $unapplied += ('KB'+$e.KBArticleIDs) }

PS C:\Program Files\vuls-saas> foreach($e in $UpdateSearcher.search("IsInstalled=1 and RebootRequired=1 and Type='Software'").Updates){ $unapplied += ('KB'+$e.KBArticleIDs) }

PS C:\Program Files\vuls-saas> ($applied | Select-Object -Unique) -Join ',' # 適用済みKBID

KB5011651,KB5012599

PS C:\Program Files\vuls-saas> ($unapplied | Select-Object -Unique) -Join ',' # 未適用KBID

KB5012117

Windows Update にオンラインで接続できる環境(スキャナプログラムをサーバにインストールできない環境など)向け

PS C:\Program Files\vuls-saas> $applied = @()

PS C:\Program Files\vuls-saas> $unapplied = @()

PS C:\Program Files\vuls-saas> $Session = New-Object -ComObject Microsoft.Update.Session

PS C:\Program Files\vuls-saas> $UpdateSearcher = $Session.CreateUpdateSearcher()

PS C:\Program Files\vuls-saas> $UpdateSearcher.WinUpdateSrc = 1 # or 2

PS C:\Program Files\vuls-saas> foreach($e in $UpdateSearcher.QueryHistory(0, $UpdateSearcher.GetTotalHistoryCount())){ If ($e.Title -match '(KB\d{6,7})') { $applied += $Matches[0] }}

PS C:\Program Files\vuls-saas> foreach($e in $UpdateSearcher.search("IsInstalled=1 and RebootRequired=0 and Type='Software'").Updates){ $applied += ('KB'+$e.KBArticleIDs) }

PS C:\Program Files\vuls-saas> foreach($e in $UpdateSearcher.search("IsInstalled=0 and Type='Software'").Updates){ $unapplied += ('KB'+$e.KBArticleIDs) }

PS C:\Program Files\vuls-saas> foreach($e in $UpdateSearcher.search("IsInstalled=1 and RebootRequired=1 and Type='Software'").Updates){ $unapplied += ('KB'+$e.KBArticleIDs) }

PS C:\Program Files\vuls-saas> ($applied | Select-Object -Unique) -Join ',' # 適用済みKBID

KB5011651,KB5012599

PS C:\Program Files\vuls-saas> ($unapplied | Select-Object -Unique) -Join ',' # 未適用KBID

KB5012117

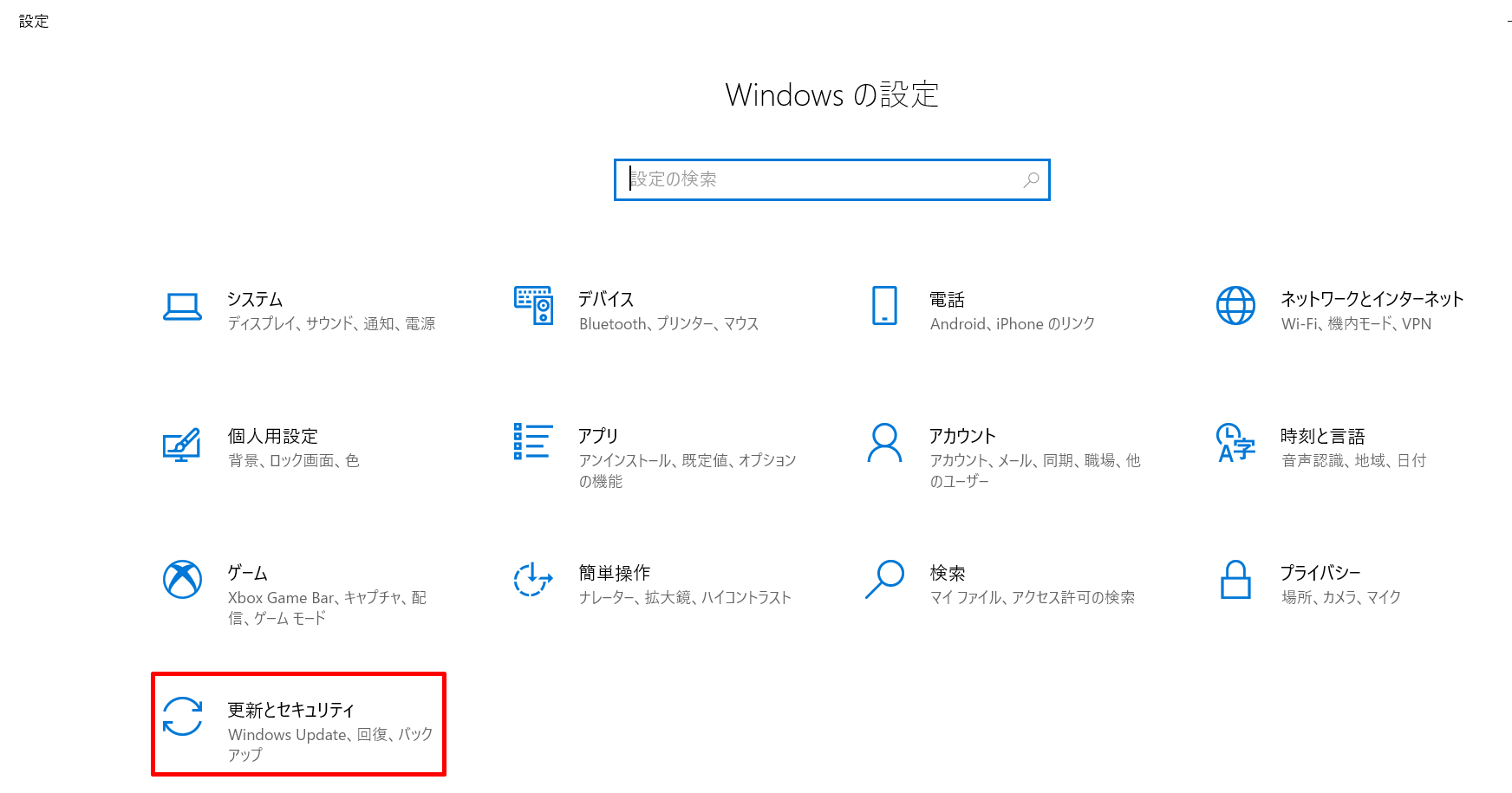

Windowsの設定>更新とセキュリティ>Windows Update#

この方法の特徴はコマンドを実行することなく KBID を取得できます。 ただし、適用済みや未適用の KBID が大量になると、KBID の登録画面での入力作業が多くなります。

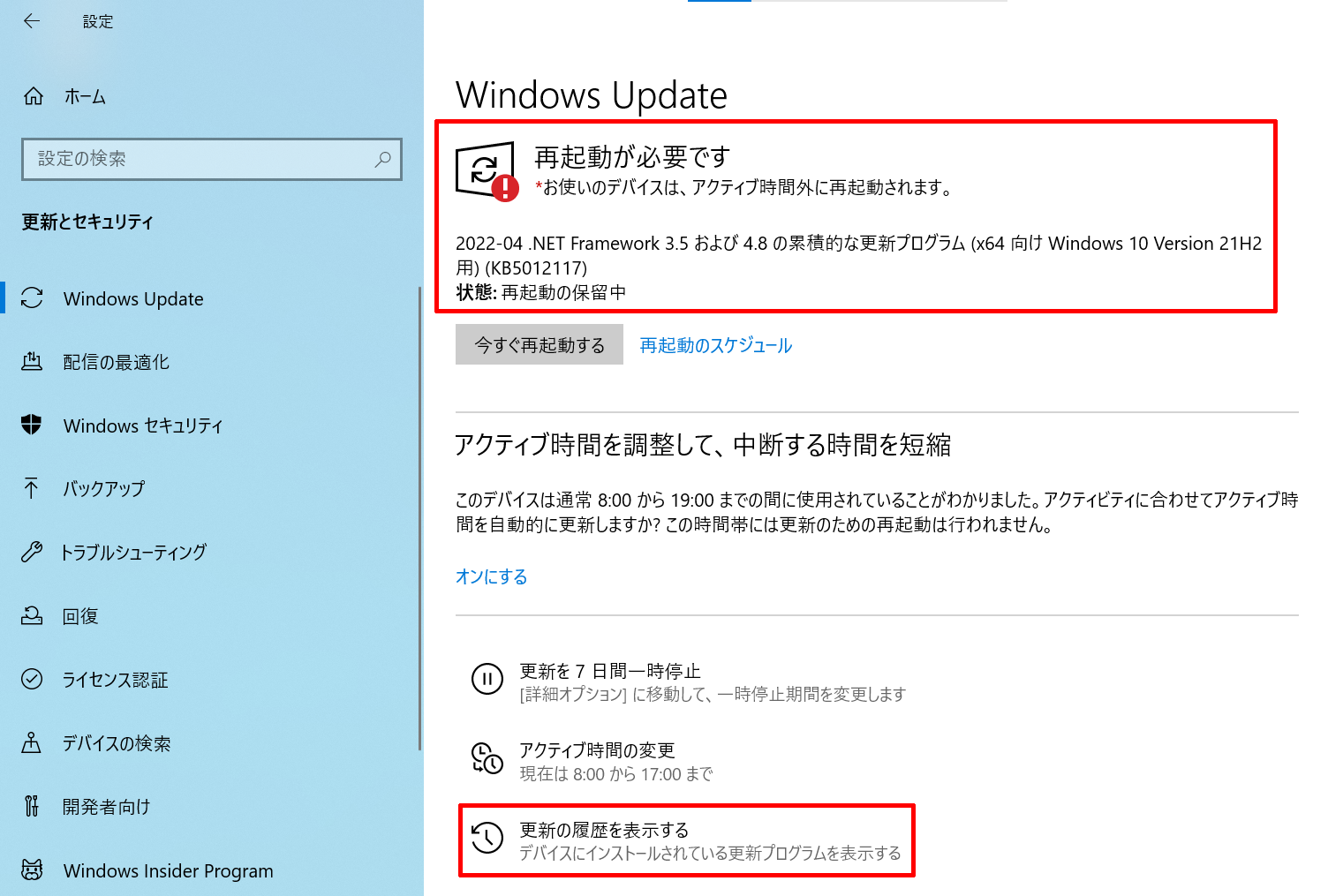

「Windows の設定」から、「更新とセキュリティ」をクリックします。

「更新とセキュリティ」の「Windows Update」を見ます。 上部の赤枠部分に未適用な更新プログラムが表示されるため、更新プログラムのタイトルから KBID を抽出してください。 この画像の場合は、「2022-04 .NET Framework 3.5 および 4.8 の累積的な更新プログラム(x64向け Windows 10 Version 21H2用)(KB5012117)」から「KB5012117」が未適用な KBID となります。 また、下部の赤枠部分「更新の履歴を表示する」をクリックすると、適用済みの更新プログラムのタイトルと日付が表示されます。

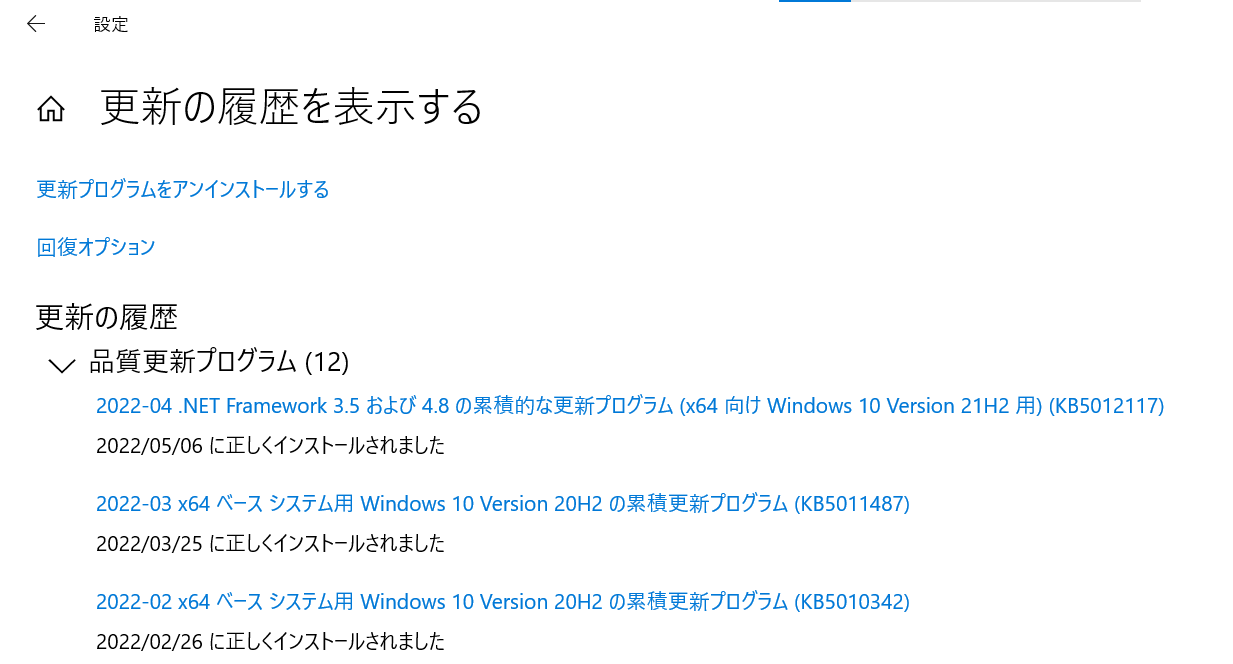

同様にして、「更新の履歴を表示する」に表示されている更新プログラムのタイトルから適用済みの KBID を取得します。

Get-HotFix#

上記の2つのどちらの方法も使えない場合、この方法を参考にしてください。 また、この方法では未適用な KBID が取得できないことに注意してください。

PowerShell で以下のコマンドを実行します。

PS C:\Program Files\vuls-saas> (Get-HotFix | Select-Object HotFixID | % { If ($_ -match '(KB\d{6,7})') { $Matches[0] }}) -Join ','

KB5012117,KB4562830,KB5003791,KB5007401,KB5012599,KB5011651,KB5005699

KBIDの削除方法#

Windows の状態に更新があった場合は、手動で登録した KBID を以下の手順で削除してください。

- サーバ・製品タブで管理対象のサーバをクリックし、第2ペインからアドバイザリタブを開く。

- 削除したいアドバイザリをクリックし、第3ペインを開く。

- ゴミ箱アイコンをクリックし、KBID を削除する。

- 手動スキャンを実行すると、削除した更新プログラムを基に自動で検知されていた未適用な更新プログラムが消去される。

KBID 削除時の注意点

削除可能なKBIDは手動で登録したもののみです。