2021-06-18 リリース内容#

アプリケーション依存ライブラリスキャンの強化#

go.sumをサポート#

本機能を利用するためにはスキャナの更新が必要です。

Go 言語アプリケーションの脆弱性検知に対応しました。

LockFileのペーストスキャンに対応#

FutureVuls では複数の方法でアプリケーション依存ライブラリの脆弱性検知が可能ですが、新たにブラウザにLockFileの内容をペーストしてスキャン可能になりました。

登録された LockFile に該当する脆弱性が新規公開されたタイミングで継続的に通知されます。 依存ライブラリをバージョンアップして LockFile の内容が更新された場合は、FutureVuls の画面上から LockFile の内容を更新してください。FutureVuls で検知済みタスクのステータスが「patch_applied」に自動更新されます。

2021年6月18日時点でペーストスキャンがサポートする LockFile は以下の通りです。

| Lang | LockFile |

|---|---|

| Ruby | Gemfile.lock |

| Python | Pipfile.lock, poetry.lock |

| PHP | composer.lock |

| Node.js | package-lock.json, yarn.lock |

| Go | go.sum |

| Rust | Cargo.lock |

| .NET | packages.lock.json |

次に、LockFile を登録する方法を説明します。

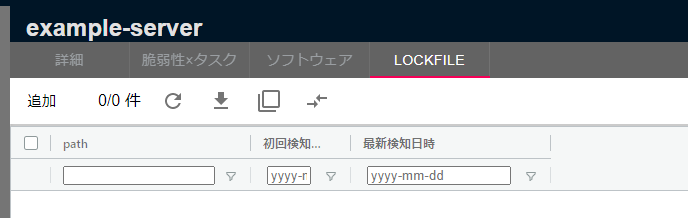

- サーバを選択し、LOCKFILE のタブで追加をクリック

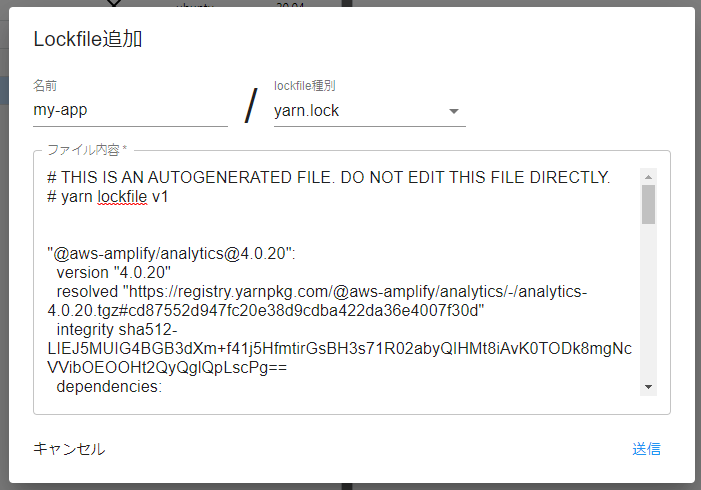

- LockFile に名前を付け、種別を選択。LockFile の内容をペーストし、送信。

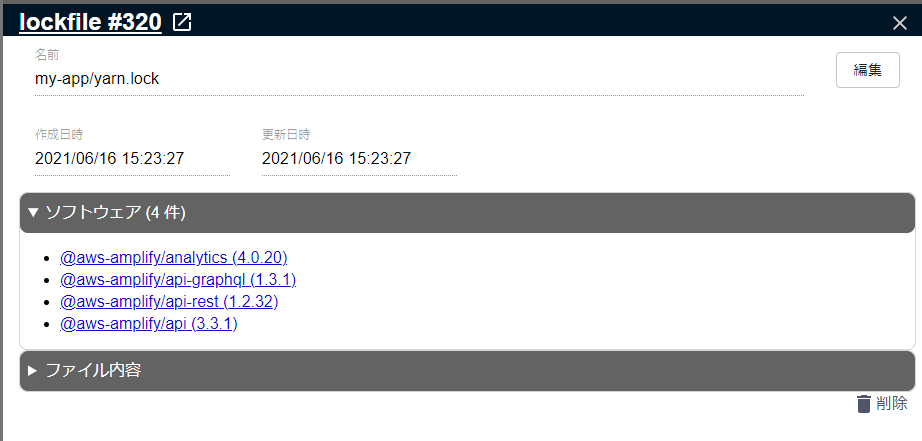

- 次回スキャン時にソフトウェアの登録と脆弱性を検知します

またこれまで通り、スキャン対象サーバ上の config.toml に、サーバ上のlockfileのパスを指定してのスキャンも行えます。

アプリケーション依存ライブラリの検知性能検証#

FutureVuls にはアプリケーション依存ライブラリの脆弱性検知の方法が複数存在しますが、下記の理由で複数の方法を併用することをおすすめします。

- 完全に網羅するライブラリ用の脆弱性 DB は世の中に存在しない

- 検知手法ごとにサポート言語や、パッケージエコシステムが異なる

参考までに、Lockfile ペーストスキャンと、GitHub Security Alerts連携の検知数を比較してみました。

※ 2021年6月17日時点のデータです。検証に使った Lockfile の URL も掲載します。

| Lang | スキャンしたLockFile | ペーストスキャン検知数 | GitHub Security Alerts検知数 |

|---|---|---|---|

| Rust | Cargo.lock | 2 | 未サポート |

| PHP | composer.lock | 10 | 3 |

| Ruby | Gemfile.lock | 54 | 16 |

| Node.js | package-lock.json | 25 | 12 |

| Node.js | yarn.lock | 38 | 26 |

| Python | Pipfile | 14 | 3 |

| Go | go.sum | 18 | 未サポート |

2021年6月17日時点での上記の Lockfile の検知数を見ると GitHub Security Alerts よりも LockFile ペーストスキャンの方が多く検知することを確認できました。

ただし、この結果は以下の条件に依存するため、ユーザ各自で実際に試して検討されることをおすすめします。

- 検知処理を実施した時点の脆弱性 DB の内容

- Lockfile の内容

Cloud One連携の強化#

Trend Micro Cloud One Workload Security連携を強化しました。

FutureVuls で検知した脆弱性に対応する Cloud One 侵入防御ルールが存在する場合は Available ステータスのアイコンが表示されます。

高リスクな脆弱性を検知したが、すぐにはアップデートできない状況。一時的な回避策として、Cloud One に該当する脆弱性の侵入防御ルールが存在するかを確認したいケースで便利な機能です。

Available ステータスは「グループ設定 > Cloud One 外部連携」が未設定でもデフォルトで表示されます。また侵入防御ルール有無の情報は FutureVuls サービス側で数時間に一度の間隔で同期されます。

- 実際に適用中の侵入防御ルールのステータス表示

- 防御済みの CVE-ID は自動で「WorkAround」タスクステータスに変更する

- 侵入防御ルール最適化機能

など、さらに高度に連携する場合は、グループ設定 > Cloud One連携を設定してください。

CPEスキャンの強化#

CPEスキャン機能は「FutureVuls 画面上から登録した CPE」に該当する脆弱性を NVD から検知します。主に OS パッケージ以外の脆弱性検知に利用できます。

これまでは CPE の下記の項目のみで比較していました。

- 種別

- ベンダ

- プロダクト

- バージョン

今回のリリース以降、他の項目も用いて検知するように変更したため、より正確に検知できるようになりました。

CVE-2017-3160を例に具体的に説明します。

上記 NVD のページ下部の「Known Affected Software Configurations」(影響を受ける CPE)には、 cpe:/a:apache:cordova:::~~~android~~ Up to 6.1.2 が指定されています。

これは、apacheのcordovaの6.1.2未満のandroid向けプラットフォーム版 では CVE-2018-3160 の影響を受ける、という意味です。

FutureVuls に cpe:/a:apache:cordova:5.1.1::~~~iphone_os~~ を登録し CPE スキャンするケースを考えます。

これまでの検知ロジックでは cpe:/a:apache:cordova:5.1.1 までを見て a=a && apache == apache && cordova == cordova && 5.1.1 < 6.1.2 が成立するため上記の CVE-2017-3160が誤検知されていました。

今回のリリース以降はバージョン以外の項目で指定されている iphone_os も比較条件に加わったことで android と iphone_os の部分がマッチしなくなり、この例のような誤検知が解消されます。

REST APIの強化#

REST API にPASTEサーバの作成・更新機能が追加されました。

curl などを用いて、PASTE サーバを作成・更新いただけます。

詳細は、REST APIマニュアルをご確認ください。

サーバ登録方法の集約と整理#

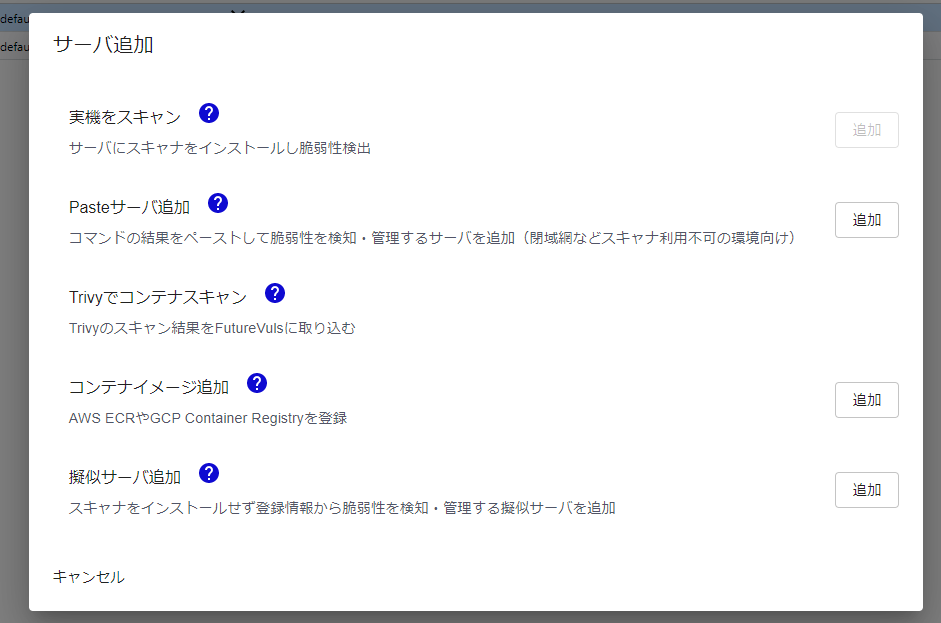

「コンテナイメージ追加」や「擬似サーバ追加」はサーバ一覧から、サーバにスキャナをインストールし脆弱性検知する場合はグループ設定画面の「スキャナ」とサーバ登録の方法が散らばっていました。

今回のアップデートでサーバ一覧に「サーバ追加」ボタンとしてまとめ、サーバの登録方法を一覧化しました。

各種サーバの登録方法と追加ボタンを設置し、「?」マークからヘルプページへ移動できます。

その他#

いくつかのバグを修正しました。