2019-06-05 リリース内容#

今回のリリースでは以下の変更が入りました。

機能追加#

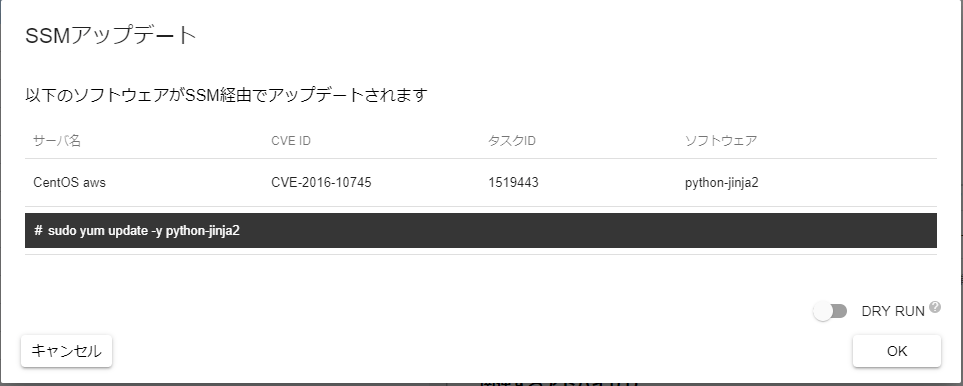

AWS連携機能その1: 画面上でアップデート可能になりました#

AWS と連携することで、FurureVuls の画面から AWS 上にある EC2サーバのパッケージアップデートできるようになります。

EC2サーバのタスクを選択し SSMアップデート のボタンを押すと、AWS Systems Manager エージェントを経由してアップデートコマンドを実行できます。

いきなりアップデード試すのが不安な方向けに DRY RUN モードでのアップデートコマンド実行もできます。

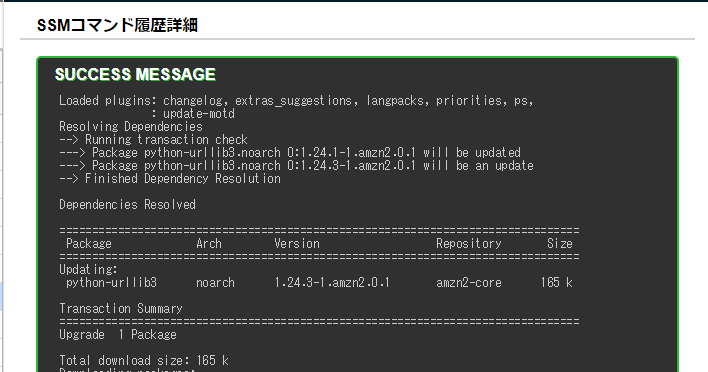

もちろん、実行結果も FurureVuls の画面から確認できます。

この機能は グループ設定 > 外部連携 > AWS から、IAM ロールまたは API キーで認証すると利用できるようになります。

ssh ログインせずにソフトウェアのアップデードを行えるようになるこちらの機能、AWS にて環境を構築しているならぜひお試しください。

マニュアル

AWS連携機能その2: 画面上でスキャンが可能になりました#

ソフトウェアアップデート後にすぐにスキャン結果を確認したい時に便利な機能です。 詳細はマニュアルを参照してください。

マニュアル

この機能を利用するためにはスキャナのアップデートを行ってください。

チュートリアル記事を公開しました#

ヘルプページにチュートリアル記事を公開しました。 登録から、スキャン、検知した脆弱性のトリアージ方法などを順を追って解説しています。 ぜひ一読ください。

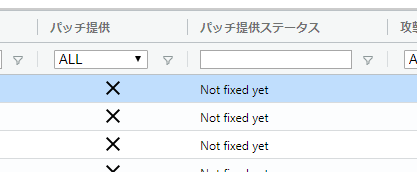

タスクのリストにパッチ提供ステータスの欄を追加#

タスクのリストにパッチ提供ステータスの欄を追加しました。

「すでにパッチが提供されているかだけでなく、これからパッチが出る可能性があるのかといった提供ステータスを一覧から確認したい」という声にお応えしてタスクのリストにパッチ提供ステータスの欄を追加しました。

タスクを振り分ける際の参考としてお役立てください。

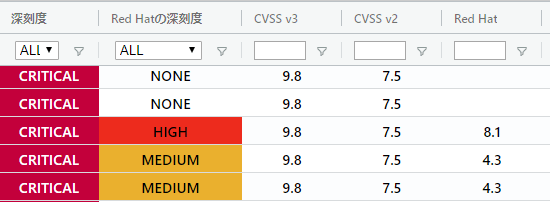

RedHatの深刻度の欄を追加#

脆弱性のリストに RedHat の深刻度の欄を追加しました。

「主に RHEL や CentOS を利用しているので、RedHat のスコアをもとにした深刻度を表示させたい」という声にお応えして、脆弱性のリストに RedHat の深刻度の欄を追加しました。

深刻度 にはこれまで通り、NVD・JVN・RedHat・Microsoft の v2/v3スコアの中から最も数値の高いものを元に CRITICAL/HIGH/MEDIUM/LOW/NONE で表示します。

RedHat のスコアは NVD・JVN と比べて低くなることが多いため、RHEL ベースの OS を多く利用される方は RedHatの深刻度 も参考してください。

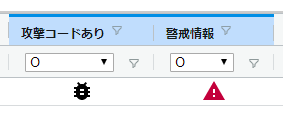

リストの重要なものをアイコンで表示#

リスト内の○☓表記のうち重要なものをアイコンで表示するようにしました。

警戒情報 ・ 攻撃コードあり ・ OS再起動が必要 ・ プロセス再起動 がアイコン化されています。

パッチ提供の欄を三段階で表示#

パッチ提供の欄を三段階で表示するよう変更しました。

これまでは〇✖でのみの表示でしたが、すべてのパッケージにパッチが提供済み:〇、いくつかのパッケージのみパッチ提供済み:△、パッチ提供がない:✖ の3段階で表示するように修正しました。

バグフィックス#

- Ubuntu18のスキャンが失敗する問題を修正しました。Ubuntu18でスキャンに失敗する場合はスキャナのアップデートを実施してください。

- RHEL, CentOS でパッチ提供ステータスが「Affected」な脆弱性も検知対象としました(参考)。

- Ubuntu14, 16, 18でカーネルの脆弱性検知ロジックを改善しました。