2020-07-17 リリース内容#

今回のリリースでは以下の変更が入りました。

Windows資産管理機能強化#

FutureVuls の Windows 用スキャナはWindowsに未適用のKBに含まれる CVE-ID の検知と管理が可能です。 今回のリリースでは KB の検知に加えて資産管理系の機能が強化されました。

- インストール済みのアプリや KB をサーバ > ソフトウェアで参照可能に

- インストール済みのアプリや KB のグループ横断検索が可能に

- WSUS 配下の Windows PC の KB も検知可能に

- FutureVuls にアップロードする情報をカスタマイズ可能に

- results フォルダ(検知結果格納用)を自動掃除

今回のリリースは Windows PC のみが対象であり、Linux 用のスキャナのアップデートは必要ありません。

本機能を利用するためにはWindows用スキャナを v0.1.8 以上にアップデートして下さい。

Windows用スキャナのアップデート手順、バージョンの確認方法はスキャナを参照して下さい。

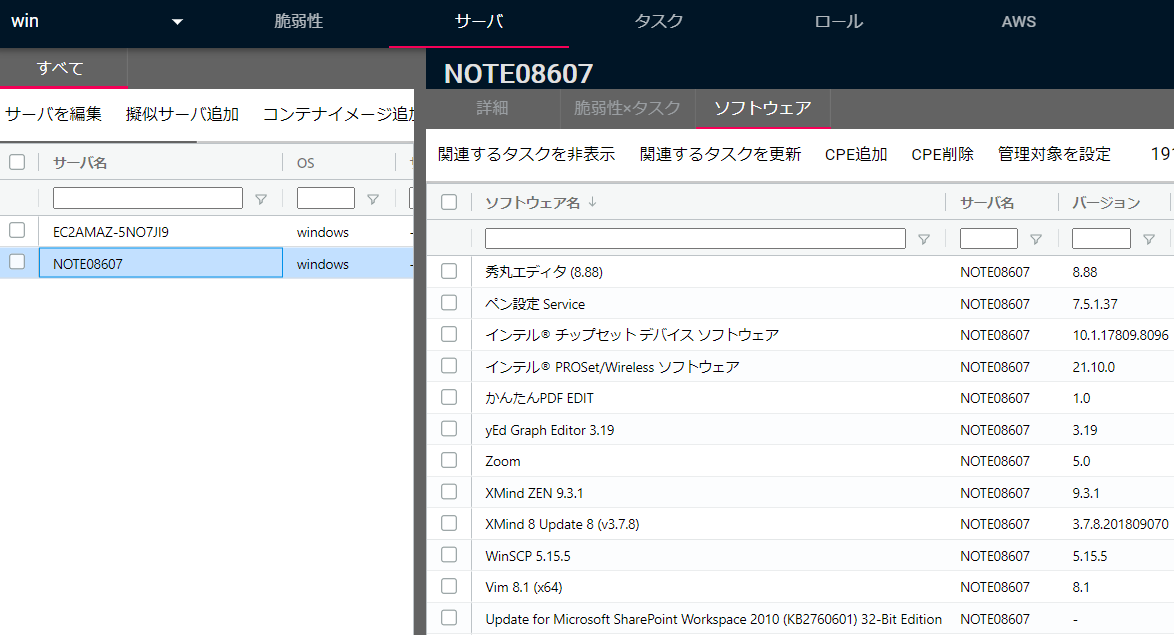

インストール済みのアプリやKBをサーバ>ソフトウェアで参照可能に#

本機能は Windows が対象です。

FutureVuls 管理対象の Windows PC にインストール済みのアプリや KB はサーバ > ソフトウェアに表示されます。自分でインストールしたアプリも表示されます。

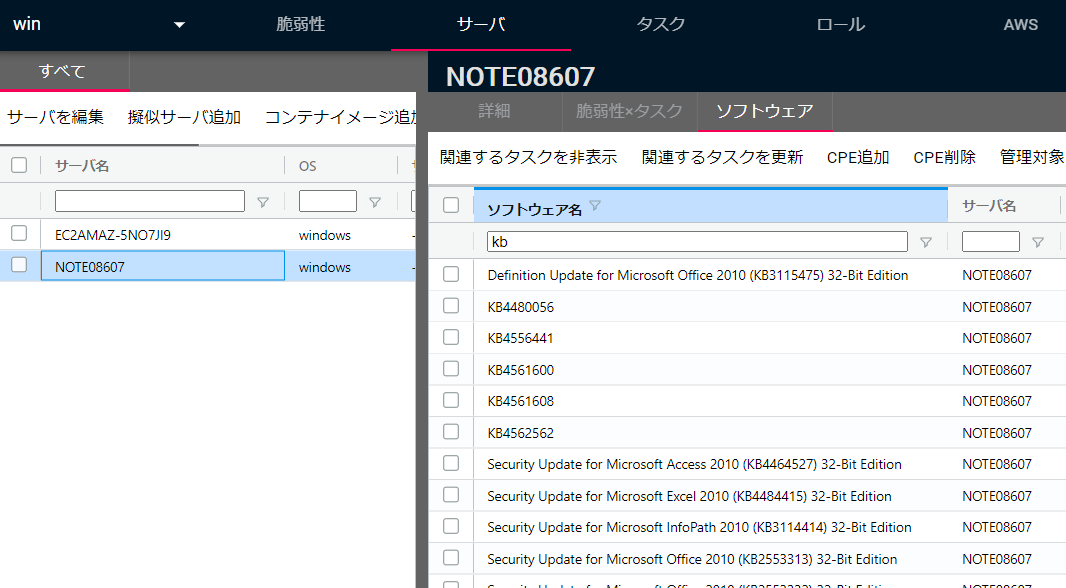

インストール済みの KB も表示されます。

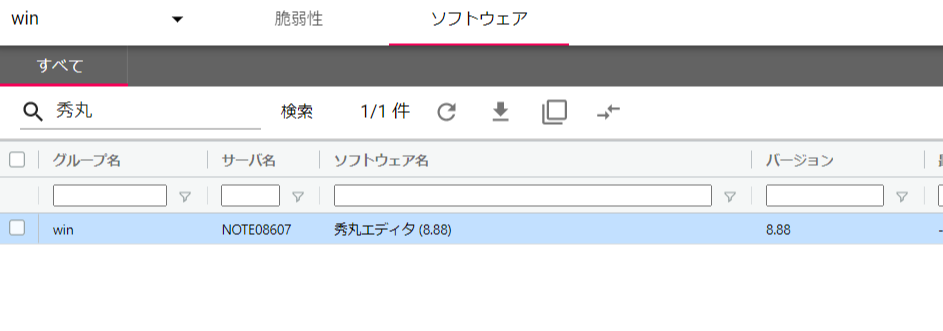

インストール済みのアプリやKBのグループ横断検索が可能に#

本機能はCSIRTプランのオーガニゼーションのみ利用可能です。

本機能は Windows が対象です。

これまでのCSIRT > グループ横断検索では Linux のパッケージや CPE, アプリケーション依存ライブラリがソフトウェア検索の対象でしたが、今回のリリースでWindows PCにインストール済みのアプリやKBも検索可能になりました。

この機能は以下のようなケースで役に立ちそうです。

ある朝、自宅でネットニュースを見ていたセキュリティ部門所属のあなたは、あるWindwos用人気アプリにCVE-ID未割り当て状態の高リスクな脆弱性が公開されたことを知ります。

脆弱性情報を調査したところ危険な脆弱性でPoCも公開されており攻撃も観測され始めているため一刻も早いアップデートが必要なようです。

この人気のアプリは社内でよく使われていますが、どのPCにインストールされているかはわかりません。

あなたは全社員にアプリをアップデートするようにメールを送付します。

その後、社員がメールを見たかどうか、また本当にアップデートしたどうか、それは誰にもわかりません。。。

今回のリリースでは上記のようなケースで真価を発揮します。 FutureVuls 画面上からソフトウェア名を横断検索することで、組織内で影響のある PC やインストールされているバージョンを瞬時に把握し、その後の対応を素早く行うことが可能となります。 また後日、アップデートせずに放置している PC を特定できるため、注意喚起後の対応状況の追跡にも役に立つ機能です。

WSUS配下のWindows PCのKBも検知可能に#

本機能は Windows が対象です。

これまでの FutureVuls はインターネット上の Windows Update を参照していたため、Local ネットワークの WSUS 配下にある Windows PC で未適用な KB の一覧を取得できませんでした。 今回のアップデートから config.toml の設定をすることで、Local ネットワーク上の WSUS を参照して未適用な KB を検知することが可能となりました。

Windows Update のアクセス先を変更する場合は、config.toml の WinUpdateSrc を以下のように設定して下さい。

- インターネット上の Windows Update は"2"を指定(デフォルト)

[Servers]

[Servers.localhost]

Host = "localhost"

UUID = "xxx-xxx-xx"

WinUpdateSrc = "2"

- Local の WSUS は"1"を指定

[Servers]

[Servers.localhost]

Host = "localhost"

UUID = "xxx-xxx-xx"

WinUpdateSrc = "1"

FutureVulsにアップロードしない情報を設定可能に#

本機能は Windows が対象です。

config.toml の IgnoredJSONKeys に JSON の key を配列形式で定義してください。

- サンプル:インストール済みのアプリ一覧をアップロードしない設定

[Servers]

[Servers.localhost]

Host = "localhost"

UUID = "xxx-xxx-xx"

IgnoredJSONKeys = ["packages"]

config.toml に指定する JSON キーは以下の手順で確認して下さい。

- debug フラグを付けて vuls.exe を実行

C:\Program Files\vuls-saas>vuls.exe -debug

- results 以下に作成された json ファイルをエディタで確認する

resultsフォルダ(検知結果格納用)を自動掃除#

本機能は Windows が対象です。

これまでは C:\Program Files\vuls-saas\results\ フォルダ以下に検知結果の JSON を残していましたが、今回のリリースによりスキャン終了時にデフォルトで削除するようにしました。results 以下にファイルを残したい場合は、-debug フラグをつけて実行して下さい。

C:\Program Files\vuls-saas>vuls.exe -debug