2021-10-15 リリース内容#

2021年10月15日リリースのスキャナバージョン (スキャナバージョンの確認方法)

| OS | Scannerバージョン |

|---|---|

| Linux用 | v0.18.1 build-8659668 |

| Windows用 | vuls v0.1.11 build-0e4fca5 |

Trivy連携を強化#

Trivy v0.20.0に対応しました。

FutureVuls の Trivy 連携は最新版のみをサポートします。 Trivy連携を参照して必要なモジュールをアップデートしてください。

- Trivy

- trivy-to-vuls

- future-vuls

JavaやGo言語をサポート#

新たに Java の JAR/WAR/EAR や Go 言語のライブラリがサポート対象として追加されました。 サポート対象の言語やパッケージエコシステムの詳細は、Trivy v0.20.0 Language-specific Packagesの Filesysetm 列を参照してください。

全パッケージリストを取り込み可能に#

これまでの Trivy 連携では、脆弱性が存在するパッケージのみ「サーバ > ソフトウェア」に表示されていまた。今回のリリース以降は、trivy のコマンドライン引数の --list-all-pkgs を指定すると全ソフトウェアリストが「サーバ > ソフトウェア」に表示されます。

詳細はTrivy連携を参照してください。

ローカルファイルシステムのディレクトリを指定したLockfileのスキャンが可能に#

trivy fsコマンドに対応しました。trivy fs はローカルファイルシステムにあるライブラリの Lockfile や jar をスキャンできます。

詳細は、trivyでローカルファイルシステム上のパスを指定したスキャンを参照してください。

CPEスキャン機能を強化#

NW 機器のファームウェアや、商用ミドルウェア、ソースコンパイルしたソフトウェア用のスキャン方法である、CPEスキャン機能を強化しました。

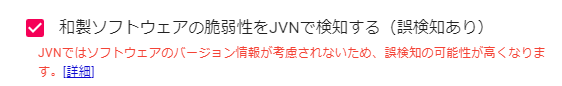

JVNを検知対象のソースに含めるかを選択できるように#

CPE 登録・変更時に、JVN を検知対象のソースに含めるかを選択できるようになりました。このチェックを選択した場合は「NVD には脆弱性情報が掲載されていないが、JVN をには登録されている和製ソフトウェア」の脆弱性を検知できるようになります。詳細はマニュアルを参照してください。

検知ロジックの改善#

これまでは、OpenSSL のような、登録した CPE のバージョンや NVD 内に記載されたバージョンがセマンティックバージョニング形式では無い場合に検知漏れする場合がありました。今回のリリースにより、セマンティックバージョニング以外の形式でも検知できるようになりました。検知ロジックの詳細はCPEスキャンのフローチャートも参照してください。

CSIRTプランの機能を強化#

本機能は CSIRT プランのみ対象です

- グループセットでタスクコメントの追加と削除が可能に

- 初回検知日時を追加

グループセットでタスクコメントの追加と削除が可能に#

グループセットの画面からも各タスクへのコメントを残せるようになりました。 セキュリティ部門が各グループの担当者に対してコメントする場合や、個別に注意喚起する際にご利用ください。

初回検知日時を追加#

グループセットの脆弱性一覧・ソフトウェア一覧に初回検知日時のカラムを追加しました。 この列でフィルタやソートすることで最近検知された、新しい脆弱性をグループ横断で確認できます。

別のグループへサーバを移動できるように#

「組織変更の際に別のグループにサーバを移動したい。タスクのステータスやコメントも一緒にコピーしたい」という要望にお応えし、登録したサーバのグループ間のコピーをサポートしました。オーガニゼーション設定 > 設定 > サーバ情報を他グループへコピー から対象サーバとコピー先のグループを選択して複製します。その後、旧サーバを画面上から手動で削除するという流れで移動が完了します。

詳細はマニュアルを参照してください。

タスク機能を強化#

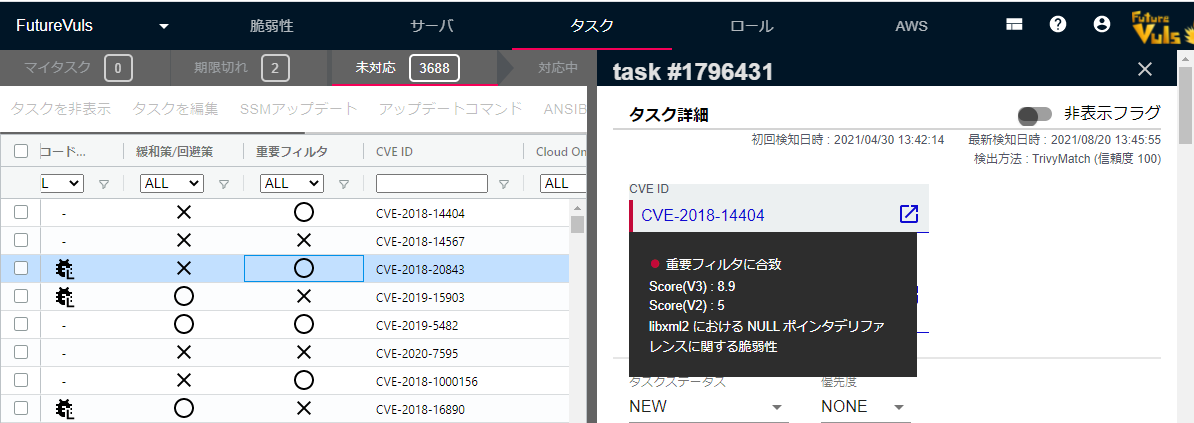

タスクの一覧・詳細で重要フィルタに該当するかを確認できるように#

タスク一覧に重要フィルタのカラムを追加し、重要な脆弱性に関するタスクかを確認できるようになりました。また、タスク詳細でも重要フィルタに合致するか確認できるようになりました。

再検知時にタスクの初回検知日時を更新するように#

「Patch_applied」ステータスのタスクが再検知され「new」になった際、初回検知日時を更新するようにしました。

システムによるタスクコメント記録を強化#

- 新規検知時

- 各データソースの脆弱性情報の変更差分情報

- 新規公開された攻撃コードの検知情報

- タスクステータスの自動変更情報

- タスクに関連するパッケージのバージョンアップ情報

攻撃コードの情報ソースを強化#

FutureVulsでは検知した脆弱性の攻撃コード, Exploit, PoC がインターネット上に公開されているかを画面上から確認できます。今回、新たな情報ソースとして、github.com/nomi-secに掲載されている中から「Star 数が3以上のもの」を「信頼度:低」の PoC 情報として追加しました。 また、信頼度が低い PoC 情報をデータソースから削除しました。

その他#

いくつかのバグを修正しました。