2024-10-21 リリース内容#

サーバに導入済みのスキャナは定期的に更新してください。

2024年10月21日リリースのスキャナバージョン (スキャナバージョンの確認方法)

| OS | スキャナバージョン | スキャン実行スクリプト |

|---|---|---|

| Linux用 | vuls v0.26.0-rc2 build-cb26be1 | Version: 2024/02 |

| Windows用 | vuls v0.25.2 build-e25ec99 | Version: 2023/09 |

| Trivy | [NEW] 0.55.2 | 2024/04 |

FutureVulsロゴの変更#

FutureVuls のロゴが新しくなり、クールな印象になりました。

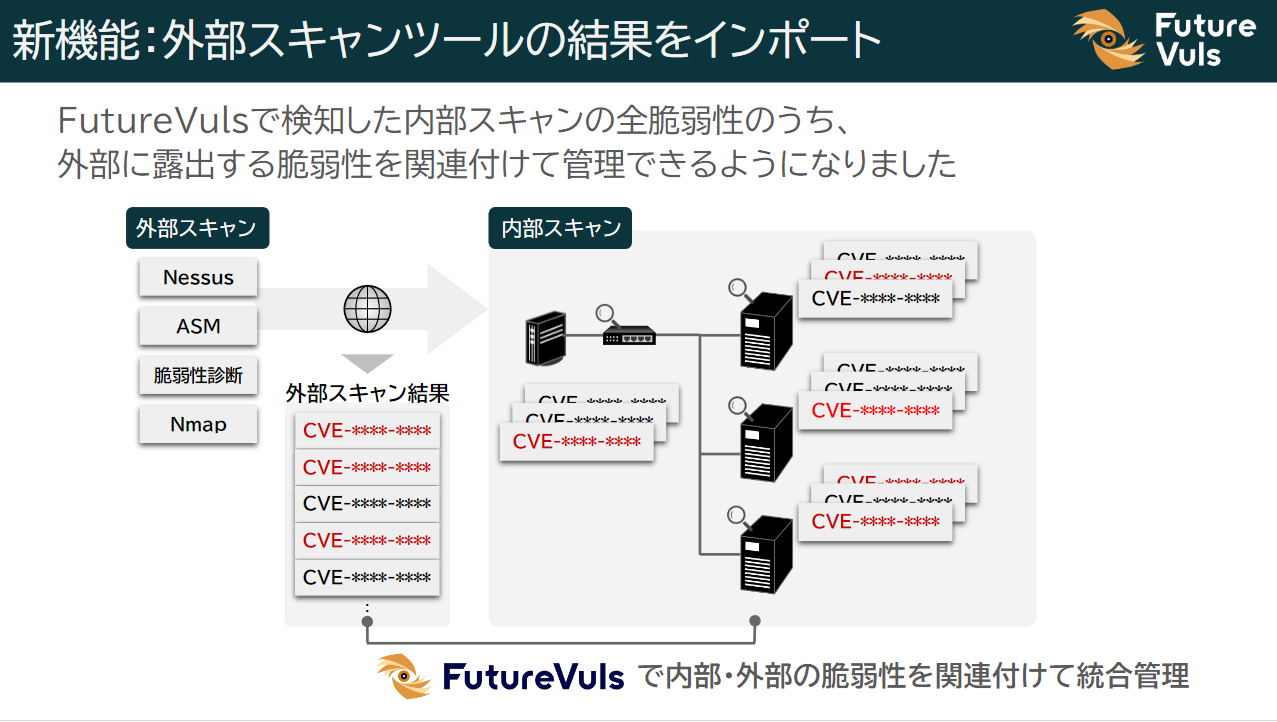

ネットワークスキャンツールやWeb脆弱性診断結果をインポート可能に#

Nessus、OpenVAS、Nmap などのネットワークスキャンツールや、ASM(Attack Surface Management)サービス、Web 脆弱性診断レポートを簡単に FutureVuls にインポートして管理できるようになりました。

ユーザメリット#

外部に露出した脆弱性を即座に把握#

FutureVuls で検知した脆弱性の中から、外部に露出しているものを画面上で素早く特定できます。 外部に露出している脆弱性が、どのサーバやアプリケーションに影響があるのかを、画面上からドリルダウンで確認でき、迅速に対応できるようになります。

チケットでの一元管理#

インポートしたスキャン結果を FutureVuls のチケット機能で一元管理できます。 担当者、期限、優先度を設定し、進捗状況や対応履歴をチーム全体で共有できます。 また、外部露出した脆弱性が放置されるのを防ぎます。

自動リスク評価で優先順位の明確化#

FutureVuls の SSVC (Stakeholder-Specific Vulnerability Categorization) 機能により、インポートしたスキャン結果を自動でリスク評価し、優先順位付けできます。

詳細な情報の表示#

FutureVuls が保持する脆弱性情報や最新の脅威情報を表示し、より精度の高い対応をサポートします。

詳しくは「マニュアル」もご参照ください。

組織内の脆弱性がランサムウェアで使われているかをチェックする機能を追加#

昨今、企業がランサムウェアの被害を受けるケースが増加しています。ランサムウェア攻撃では VPN の脆弱性や、リモートデスクトップでのリモートコード実行(RCE)を悪用するものが多くあります(参考:警察庁サイバー犯罪の現状)。

FutureVuls は、ランサムウェアキャンペーンで悪用されている脆弱性を特定するためにこの機能を追加しました。 該当する脆弱性は「警戒情報」列でハッカー風のアイコンが表示され、優先対応が必要です。 また、「警戒情報」列のフィルタで該当の脆弱性のみを抽出できます。

以下のデータソースで公開されている、ランサムウェアキャンペーン情報を利用しています。

詳しくは「マニュアル」もご参照ください。

SSVC の判断に利用するデータソースを追加し、決定木の精度を向上#

FutureVuls では、様々なデータソースを利用して SSVC の判断を自動化していますが、今回のリリースで SSVC の精度を向上させるために以下の新たなデータソースを追加しました。

- Vulnrichment : https://github.com/cisagov/vulnrichment

- VulnCheck KEV : https://vulncheck.com/kev

- Microsoft Security Response Center(MSRC) : https://msrc.microsoft.com/

Vulnrichment の利用#

CISA(アメリカ合衆国サイバーセキュリティ・インフラストラクチャ庁)の Vulnrichment プロジェクトは、公開されている CVE 情報を CISA が拡充させた公開リポジトリです。CISA が十分な裏付け情報があると判断した場合に、脆弱性情報が拡充されます。

Vulnrichment には、各 CVE について SSVC Decision Point の Exploitation と Automatable の値が掲載されています。今回のリリースでこの値を SSVC のデータソースとして用いるようになり精度が向上しました。

VulnCheck KEV の利用#

新たに VulnCheck KEV を SSVC Decision Point の Exploitation のデータソースとして利用することにしました。VulnCheck KEV は CISA KEV に比べて、掲載速度が20日程早い、カバー範囲が広いなどの特徴があります(参考)。

MSRC の Exploitability の利用#

MSRC では Microsoft の調査による脆弱性の Exploit 情報を Exploitability として公開しています。この Exploitability の値を SSVC Decision Point の Exploitation の判断に新たに利用するようにしました。

| Exploitability | 説明 | SSVC Exploitation の判断 |

|---|---|---|

| Detected | Microsoft が Exploit 事例を確認している脆弱性 | Active |

| More Likely | 悪用コードが作成される可能性がある脆弱性、または類似の脆弱性が過去に悪用された事例がある | PoC |

SSVC (Deployer Tree) のバージョンを2.1にアップデート#

FutureVuls の SSVC の Deployer Tree が最新版であるバージョン2.1にアップデートされました。このアップデートにより、SSVC の設定がさらに簡単になりました。

| 変更内容 | 説明 |

|---|---|

| Utility から Automatable へ変更 | 2.0では「Utility」は「Value Density」と「Automatable」から決まる指標でしたが、バージョン2.1では「Value Density」は対象から省かれました。 |

| 決定木のシンプル化 | 「Utility」から「Automatable」への変更により、決定木がシンプルになり、分岐数が108から72に減少しました。 |

機能変更点:

- グループ設定 / ロール設定における SSVC 設定の

Decision Pointの設定項目からDensityが削除され、手動で設定する必要がある項目が3つから2つに減り、設定が簡単になりました。手動設定が必要な項目はExposureとHuman Impactのみです。

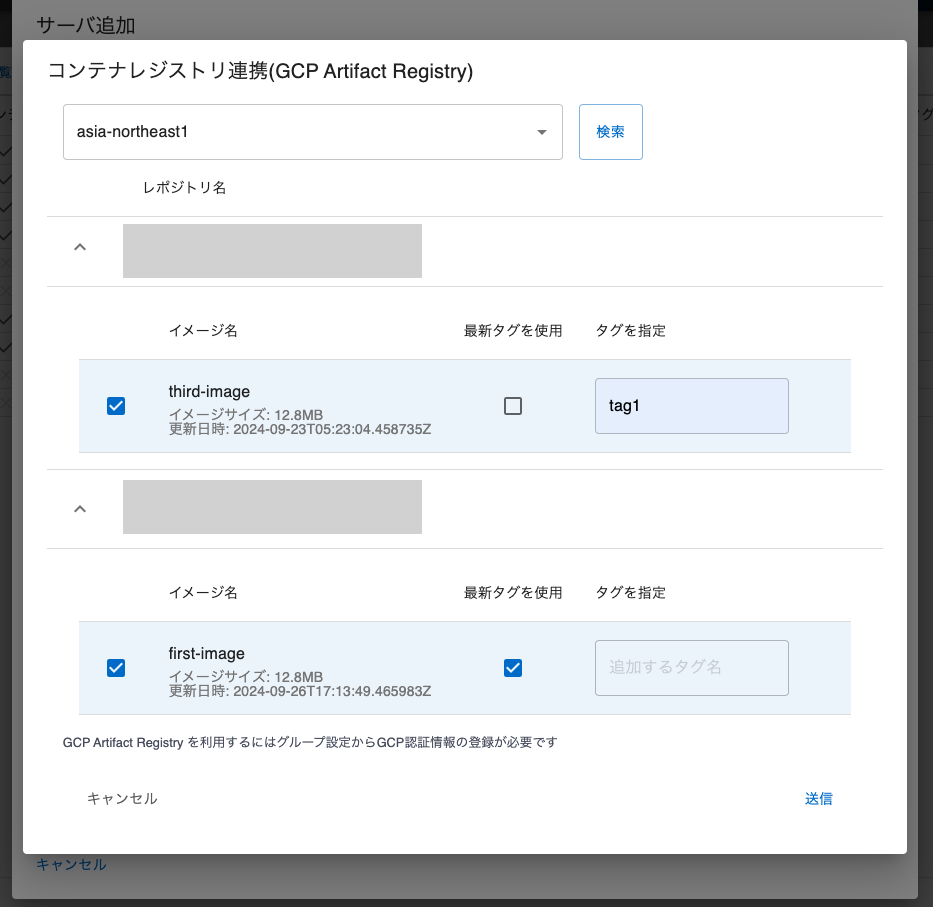

GCP Artifact Registry をサポート#

Artifact Registry は、GCP でのコンテナイメージの保存と管理に推奨されるサービスです。 Container Registry(GCR)は非推奨となったため、現在は Artifact Registry への移行が推奨されています。(詳細はこちら)

FutureVuls でも GCR のサポートを終了し、新たに Artifact Registry のサポートを開始いたしました。 また、FutureVuls コンソールにコンテナイメージの一覧を表示し、一括登録できる機能を搭載いたしました。より便利になった Artifact Registry 連携機能を是非ご利用ください。

なお、新機能をご利用するにはGCP認証情報の登録が必要です。 認証情報の登録後のコンテナイメージ登録方法についてこちらで紹介しています。

SBOMファイルを更新する機能を追加#

インポートされた SBOM ファイルをサーバ詳細画面から管理できる機能を追加しました。これにより SBOM ファイルのダウンロードやファイル名の変更、ファイルの更新、ファイルの削除が可能です。SBOM インポート機能の詳細は以下のマニュアルを参照してください。

機能改善#

オーガニゼーション内のユーザ名を管理者が変更できる機能を追加#

CSIRT プランのみ対象の機能です。

オーガニゼーション内で表示されるユーザ名を、組織のルールに沿った命名規則へ管理者が変更できる機能を追加しました。

また、複数オーガニゼーションに所属するユーザは、それぞれのオーガニゼーションごとに表示名を変えられます。

ユーザ本人は ユーザ設定 > 所属情報 より表示名を変更できます。

FutureVulsAPIからグループメンバの一覧取得ができるように#

グループに所属しているメンバ情報を取得できる新 API を追加しました。レスポンスには各ユーザの表示名、グループ内でのロール、メールアドレスなどが含まれます。グループ内メンバの一覧取得にご活用ください。

APIドキュメントで詳細な Response を確認できます。

FutureVulsAPIから監査ログの一覧取得ができるように#

組織全体の監査ログ情報を一ヶ月単位で取得できる新 API を追加しました。外部のツールにインポートして分析する用途でご利用ください。定期的なログ監査や管理作業を効率化するためにご活用いただけます。

APIドキュメントで詳細な Response を確認できます。

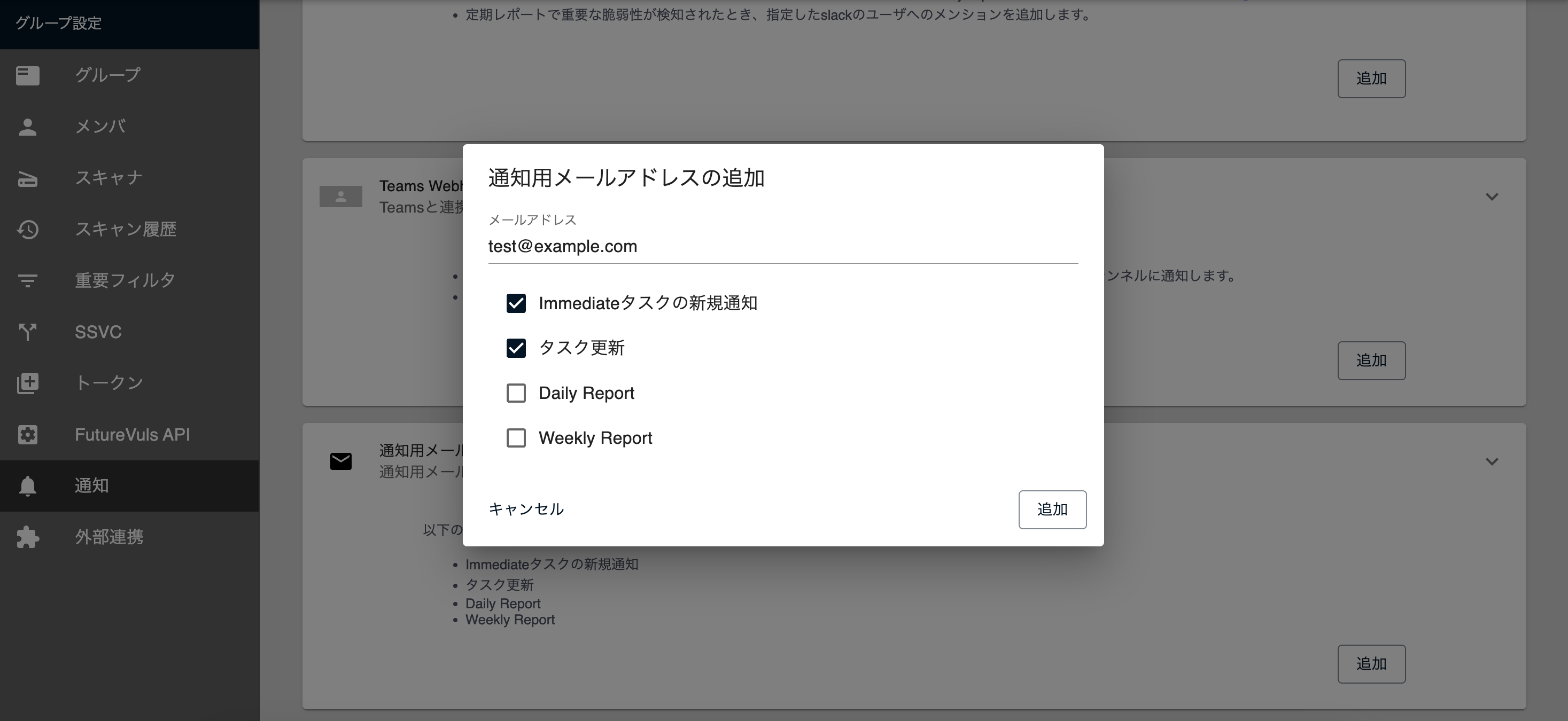

タスク更新時のメールを通知用メールアドレスに転送可能に#

通知用メールアドレスに対して、新たに「タスク更新時のメール」を転送できるようにしました。 タスクコメントの追加や、タスクステータスの更新時などの通知を、FutureVuls に登録していないメールアドレスに対して転送可能になります。

また、通知用メールアドレスに転送する通知を選択可能になりました。 共有が必要な機能のみを選択する形でご利用ください。

通知用メールアドレスのマニュアルは こちら

仕様変更#

グループ間のサーバ移動をすべてのサーバで行えるように#

これまでペーストスキャンや SBOM インポートでつくられたサーバはグループ間でサーバ移動が行えませんでした。今回のアップデートにてこれらのサーバ種別を含むすべてのサーバのサーバ移動が行えるようになりました。

サーバ移動をグループ管理者権限をもつユーザが行えるように#

これまでサーバ移動はオーナ権限や CSIRT 権限をもつユーザのみが行える機能でしたが、今回のアップデートにてグループ管理者権限をもつユーザもサーバ移動を行えるように権限を変更しました。

この変更に伴い、サーバ詳細に サーバ情報を他グループに移動 ボタンを追加し、オーガニゼーション設定内の サーバ情報を他グループへコピー ボタンを削除しました。

「検出方法の信頼度が低い脆弱性」の変更#

重要フィルタ/自動脆弱性優先度/自動タスク優先度で設定可能な項目である「検出方法の信頼度が低い脆弱性」のフィルタを以下のように変更しました。

- 「検出方法の信頼度が低い脆弱性」の設定項目を選択式からボタン式に変更

- 検出方法の信頼度が低い脆弱性とは、「特に CPE のバージョン情報が不明な場合に、バージョン情報なしで検知した脆弱性」のことです

- 新しく「Windows Rough Match」の設定項目を追加

- Windows、特に Edge で検出された脆弱性のうち、修正された KB や修正ビルドが不明なものをフィルタ評価の対象外にする

脆弱性一覧の「攻撃コード」列を「Exploit信頼度」列に変更#

脆弱性一覧に表示していた攻撃コードの有無を表す「攻撃コード」列を、KEV 情報なども考慮した「Exploit 信頼度」列に変更しました。 具体的な変更は以下の通りです。

| 値 | 変更前 | 変更後 |

|---|---|---|

| High | 信頼度Highの攻撃コード(metasploit)の情報がある | SSVC Exploitation が Active、または信頼度Highの攻撃コード(metasploit)の情報がある |

| Low | 信頼度Lowの攻撃コード(GitHubやExploit-DB)の情報がある | SSVC Exploitation が PoC(これは変更前の条件を含みます) |