2025-02-05 リリース内容#

サーバに導入済みのスキャナは定期的に更新してください。

2025年02月05日リリースのスキャナバージョン#

| OS | スキャナバージョン | スキャン実行スクリプト |

|---|---|---|

| Linux用 | [NEW] vuls v0.29.0 | Version: 2024/02 |

| Windows用 | vuls v0.25.2 | [NEW] Version: 2025/02 |

| Trivy | 0.57.1 | 2024/04 |

Red Hat Enterprise Linux のスキャナ、ペーストスキャンはできる限り早く更新をお願いします#

未修正(unfixed)の脆弱性をまったく検知できないリスクがあります。

2024-12-16 リリースより前のスキャナ(vuls v0.28.0 よりも古いバージョン)やペーストスキャンのコマンドを使っている場合には、2025年4月頃を予定している次回のリリースで未修正の脆弱性を検知できなくなります。次のリリースまでには新しいスキャナ(vuls v0.28.0 以降のバージョン)の利用、およびペーストスキャンの新しいコマンドでの情報更新をおこなってください。

ペーストスキャンの新しいコマンドについては こちら をご参照ください。

2025年4月頃予定の次回リリースでは、Red Hat Enterprise Linux の検知につかう脆弱性情報を、OVAL フォーマットのデータから VEX フォーマットのデータへ切り替える予定です。これは Red Hat 社による OVAL フォーマットでの脆弱性情報提供が終了するためです。

- VEX フォーマットのデータ: https://security.access.redhat.com/data/csaf/v2/vex/

- OVAL から VEX への変更について: https://www.redhat.com/en/blog/future-red-hat-security-data

これに伴うデータ内容の大きな差異として、未修正の脆弱性に対して影響を受けるパッケージの記述があります。 OVAL フォーマットではバイナリパッケージ名で書かれていたのに対して、VEX フォーマットではソースパッケージ名で提供されます。 他方、修正済み脆弱性の影響を受けるパッケージは両フォーマットともバイナリパッケージ名で変わりません。

FutureVuls では Red Hat Enterprise Linux のパッケージスキャンにおいて、スキャナバージョン v0.27.0 まではバイナリパッケージ情報だけを収集していました。 これを、2024-12-16 リリースの v0.28.0 ではソースパッケージ情報も合わせて収集するようにする変更が入っています。 また、あわせてペーストスキャンの新しいコマンドもご案内しております。 リリースノート該当項目

最新バージョンのスキャナや、新しいコマンドによるペーストスキャンをご利用の場合、次回リリースでも未修正の脆弱性を含めて VEX フォーマットのデータに則って、正しく検知されます。古いスキャナやコマンドを使っている場合は更新をお願いします。

Amazon Inspector連携でEC2を一括登録できるように#

Amazon Inspector による EC2 の脆弱性スキャン結果を、より便利に FutureVuls へ連携できるようになりました。

アップデート概要#

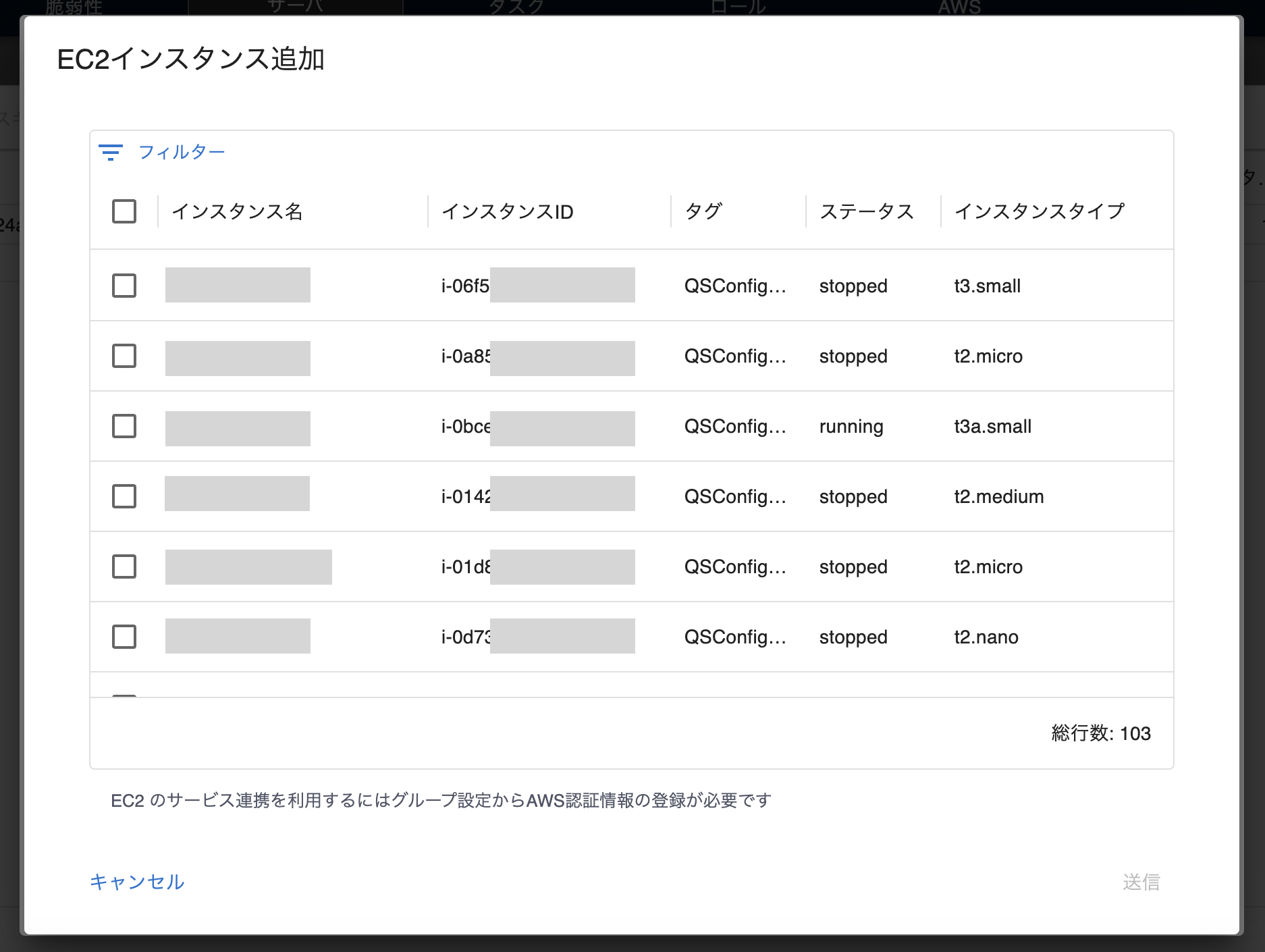

グループに紐付く AWS 認証情報を用いて、EC2 インスタンスを FutureVuls コンソール上に一覧表示し、その中から複数選択してサーバ登録ができるようになりました。 これにより、これまでのように AWS コンソールでインスタンス ID を確認・コピーする手間が不要となり、FutureVuls コンソール内の操作のみで一括登録が完結します。

また、フィルタやソート、一括選択にも対応しています。 特定のタグを付与した EC2インスタンスのみ抽出し、一括選択して登録するなど、より効率的にご利用いただけます。

EC2 の Inspector 連携マニュアルは こちら をご参照ください。

注意点#

今回の機能アップデートに伴い、Inspector 連携機能を利用する際は、AWS IAM ポリシーに以下のアクションを追加する必要があります。

- ListFindingAggregations

CloudFormation テンプレートも更新済みですので、必要に応じてご利用ください。 参考: AWS連携の設定手順

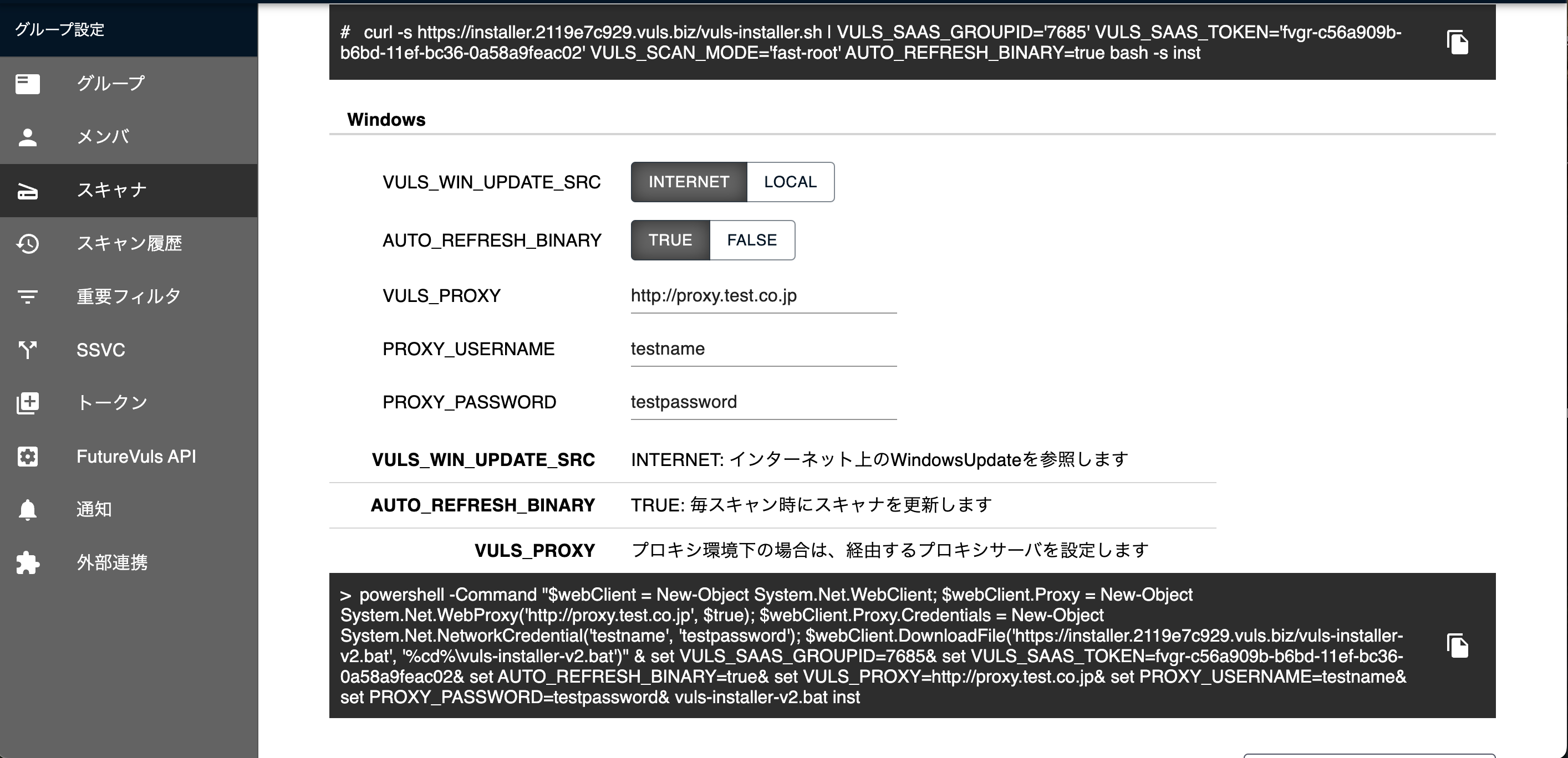

認証付きプロキシ環境でもWindowsスキャナがインストール可能に#

Windows スキャナのインストールが、認証付きプロキシ環境でも行えるようになりました。 インストール時にプロキシの URL と認証情報を入力することで、認証付きプロキシ経由でのスキャナインストールが可能になります。

入力した認証情報はインストール時に batch_config.toml へ追記されるため、スキャン実行時に特別な操作は必要ありません。

これにより、Windows スキャナのインストール→Windows スキャン実行→結果を FutureVuls へアップロード、という一連のフローを認証付きプロキシ環境下でも実施できるようになりました。

Windowsスキャナのインストール時に管理者権限をチェック#

Windows スキャナのインストール時に使用する vuls-installer-v2.bat を管理者権限で実行していない場合、処理を停止するように修正しました。

SBOMで異なるバージョンのライブラリも併せて管理可能に#

複数の SBOM を FutureVuls にインポートする際、同一ソフトウェア名でバージョンが異なるライブラリを複数同時に管理できるようになりました。

ソフトウェアが新規検知された際に、タスクコメントを自動追加#

対象となるソフトウェア種別は以下の通りです。

| ソフトウェア種別 | 説明 | 具体例 |

|---|---|---|

| pkg | Linuxスキャンで追加されるソフトウェア | (例 openssl) |

| windowsPkg | Windowsスキャンで追加されるソフトウェア | (例 Microsoft Edge) |

| cpe | CPEスキャンで追加されるソフトウェア | (例 cpe:/o:fortinet:fortios:5.4.6) |

| githubPkg | GitHubリポジトリスキャンで追加されるソフトウェア | (例 Django) |

| libraryPkg | 依存ライブラリスキャンなどで追加されるソフトウェア | (例 github.com/google/uuid) |

| awsLambdaPkg | AWS Lambda脆弱性スキャンで追加されるソフトウェア | (例 github.com/moov-io/signedxml) |

| wordpressPkg | Wordpressスキャンで追加されるソフトウェア | (例 twenty twenty) |

これまでは、ソフトウェアが脆弱性の対象外となった場合にのみタスクコメントが自動的に追加されていました。 そのため、新たに検知対象になったソフトウェアについてはタスクコメントに表示されず、いつ検知され、いつ解消されたのかを時系列で把握しづらいという課題がありました。

今回のアップデートにより、以下の場合にもタスクコメントが追加されるように変更し、ソフトウェアの状況をより把握しやすくしました。

- 新規に検知された脆弱性の対象ソフトウェア

- 既存の脆弱性情報が更新され、新たにソフトウェアが検知対象となった場合

オーガニゼーション設定のメンバ一覧で各ユーザのグループセット所属状況を確認可能に#

本機能は CSIRT プランのみ対象です。

オーガニゼーション設定 > メンバ において、それぞれのユーザがどのグループセットに所属しているかを確認できるようになりました。

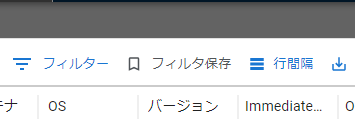

フィルタ条件の保持機能を追加#

脆弱性・サーバ・タスクなど各種一覧のフィルタ条件を、画面遷移やログアウト後にも保持できるようになりました。

これまでは列の並びやソート状態のみ保持し、フィルタ条件は画面遷移時にリセットされる仕様でしたが、フィルタ条件を保持したいという要望に応え、一覧上部に配置した フィルタ保存 ボタンで「保持する/保持しない」の切り替えが可能になりました。

優先度表記の変更をエクスポート機能にも反映#

オーガニゼーション設定で優先度の表示名を上書きした際、脆弱性・タスク一覧の「エクスポート」から出力される CSV ファイルにも、その表示名が反映されるようになりました。

FutureVuls APIのタスク一覧取得にEPSSスコア項目を追加#

これまで EPSS スコアは脆弱性詳細 API などでのみ確認可能でしたが、今回のアップデートにより、getTaskList と getGroupSetTaskList のレスポンスで epssScore / epssPercentile を取得できるようになりました。

ソフトウェアに補足情報を登録可能に#

FutureVuls に登録されている「サーバ > ソフトウェア」それぞれに対して、補足情報を登録できるようになりました。 また、FutureVuls API からも補足情報を登録できます。詳細はFutureVuls APIをご参照ください。

Microsoft Teams のマニュアルを最新化#

Webhook の更新に関する追記#

- 期限: 2025年1月末をもって、更新されていない webhook URL は無効となります。詳細は Microsoft からのお知らせ をご覧ください。

- 対応: 2025年2月以降も通知を受け取り続けるため、新しい webhook URL への更新方法を Teamsのマニュアルページ に追記しました。必要に応じて手順をご参照のうえ、更新をお願いいたします。

最新の UI に対応#

- 背景: Teams の UI が更新されたことで、マニュアルの画面表示と実際の UI に差異が生じていました。

- 対応: 2025年2月時点の最新 UI にあわせて、マニュアルの設定手順を更新しました。

今後のリリース予定(Microsoft Teams関連)#

- コネクタサービスの廃止: 2025年末をもってコネクタサービス (webhook URL) が廃止される予定です。今後は Microsoft Teams への通知を workflow に移行することが推奨されています。(Microsoft からのお知らせ 参照)

- 移行時期: 現在、Microsoft 側の workflow 仕様に起因する問題から、すぐに移行できない状況です。Microsoft による修正後、FutureVuls 側でも対応を予定しています。

- 次回以降のリリース: コネクタ webhook URL から workflow への移行に関する詳細は、今後のリリースでマニュアルやサービス仕様とあわせてご案内する予定です。

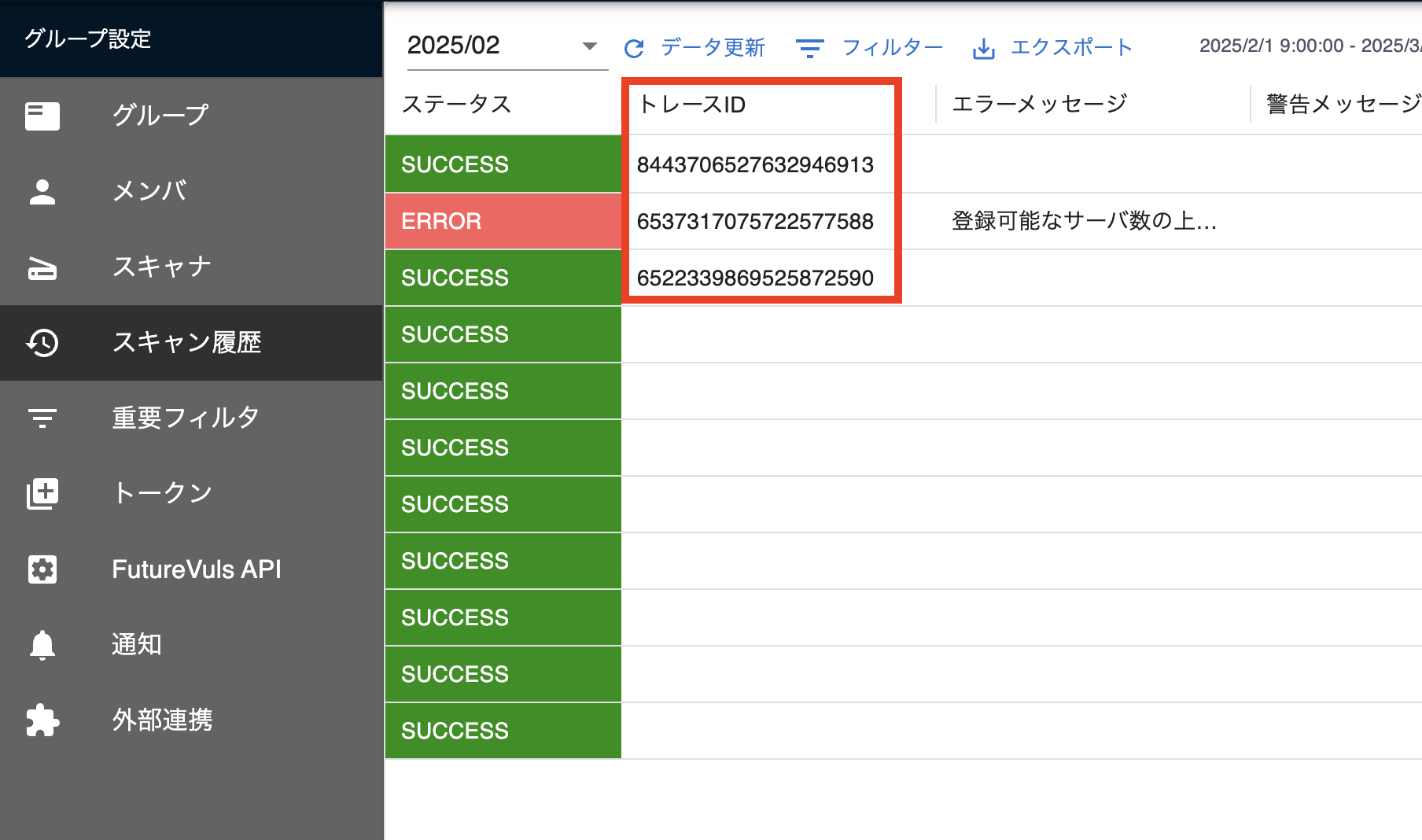

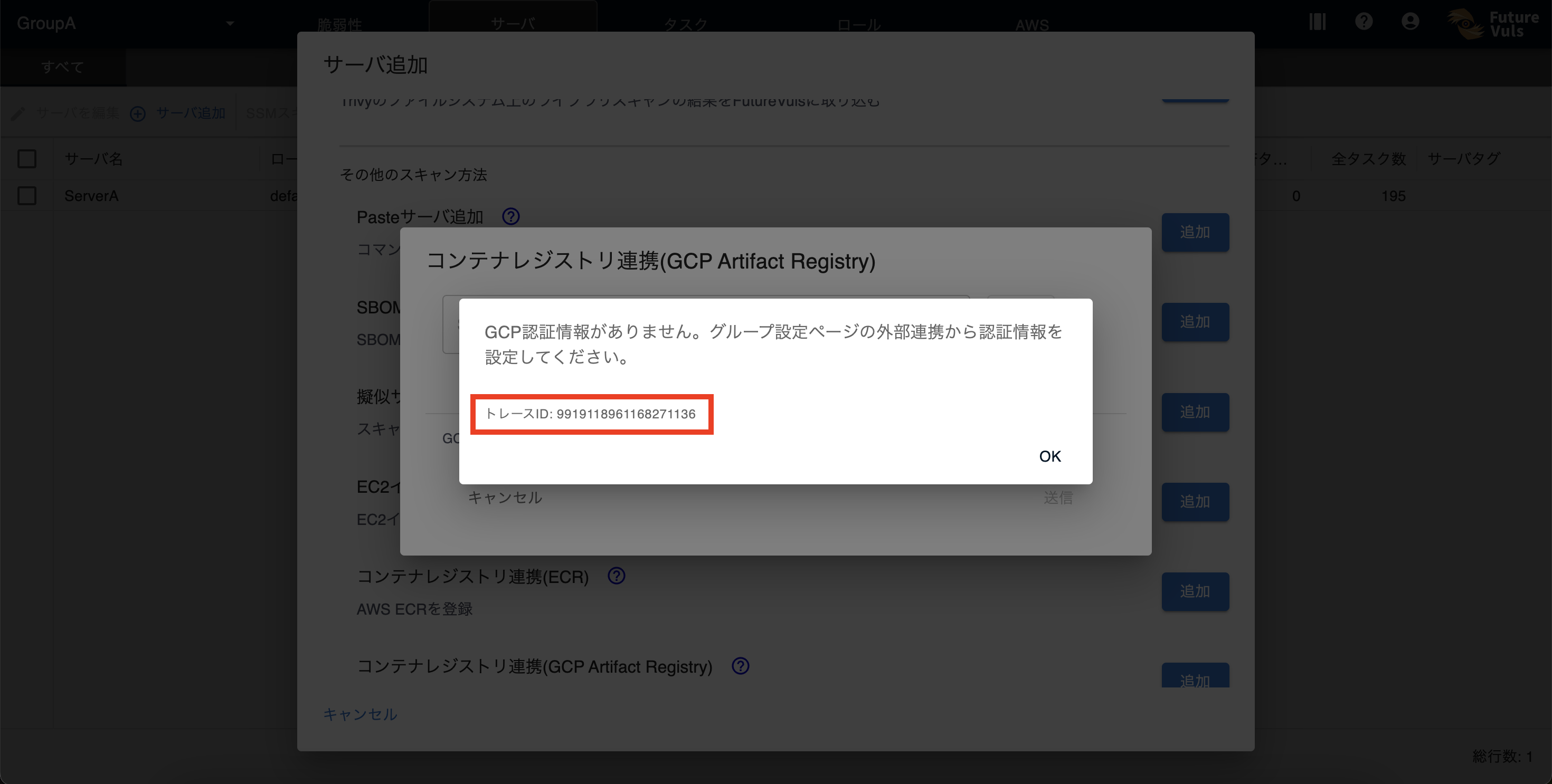

お問い合わせ時に役立つ「トレースID」が表示されるように#

スキャン履歴画面や、エラー発生時のダイアログ上に「トレース ID」が表示されるようになりました。 ユーザサポートへ不具合等をお問い合わせいただく際に「トレース ID」をご入力いただくと、よりスムーズなサポートをご提供しやすくなりますので、ぜひご活用ください。

その他のお問い合わせ時のコツについては「こちら」をご参照ください。

その他変更#

SAML IdP 登録時のメタデータファイルサイズ上限を緩和#

SAML IdP 登録時にアップロードできるメタデータファイルの上限サイズを、10KB から 100KB に緩和しました。

ロール名の長さの上限を緩和#

ロール名の上限文字数を、従来の25文字から100文字に拡大しました。

パスワードポリシーの強化#

アカウントセキュリティをさらに高めるため、パスワードポリシーを更新しました。

| 項目 | Before | After |

|---|---|---|

| パスワードの最小文字数 | 8文字 | 10文字 |

| パスワードの再利用 | 制限なし | 過去5回分のパスワードは再利用不可 |

SSMアップデートコマンドの変更#

AWS 連携による「SSMアップデート」コマンドの一部を更新しました。

| SSMドキュメント | Before | After |

|---|---|---|

| FutureVulsDryRunDnfPackage | dnf install {{name}} --assumeno \|\| true |

dnf update {{name}} --assumeno \|\| true |

SSMドキュメントの更新方法#

以下手順により、SSM アップデートコマンドの最新化をお願いします。

-

以下の IAM ポリシーを任意の EC2サーバアタッチする

{ "Version": "2012-10-17", "Statement": [ { "Sid": "AllowCreateDeleteSSMDocument", "Effect": "Allow", "Action": [ "ssm:CreateDocument", "ssm:DeleteDocument" ], "Resource": "*" } ] } -

ポリシーをアタッチした EC2サーバ内で下記コマンドを実行する

curl -s https://s3-ap-northeast-1.amazonaws.com/vuls-public-file/FutureVulsSSMPkgSetting.sh | VULS_AWS_REGION=ap-northeast-1 bash -

AWS アカウントにログイン後、

AWS Systems Manager > ドキュメント > 自己所有に移動し、FutureVulsDryRunDnfPackageで検索する -

FutureVulsDryRunDnfPackageのコンテンツに、以下の定義が表示されることを確認するschemaVersion: '2.2' description: 'FutureVuls: Dry-Run Update the latest version or specified version of a package.' parameters: name: description: '(Required) The package to dry-run update.' type: 'String' allowedPattern: '^[a-zA-Z0-9].*' mainSteps: - action: 'aws:runShellScript' name: 'FutureVulsDryRunDnfPackage' inputs: runCommand: - 'dnf update {{name}} --assumeno || true'

以上が今回のアップデート内容となります。詳細については各リンク先のマニュアルをご確認のうえ、ご活用ください。