2020-07-03 リリース内容#

今回のリリースでは以下の変更が入りました。

アプリケーション依存ライブラリの脆弱性スキャン機能強化#

本機能を利用するためには FutureVuls のスキャナを v0.10.0 にアップデートする必要があります。 アップデート手順、バージョンの確認方法はスキャナを参照して下さい

OS パッケージの脆弱性だけではなく、アプリケーション依存ライブラリの脆弱性も日々公開されており、リスクの高いものはスピーディーに対応していく必要があります。 FutureVuls ではこれまで以下の方法で依存ライブラリの脆弱性検知をサポートしていました。

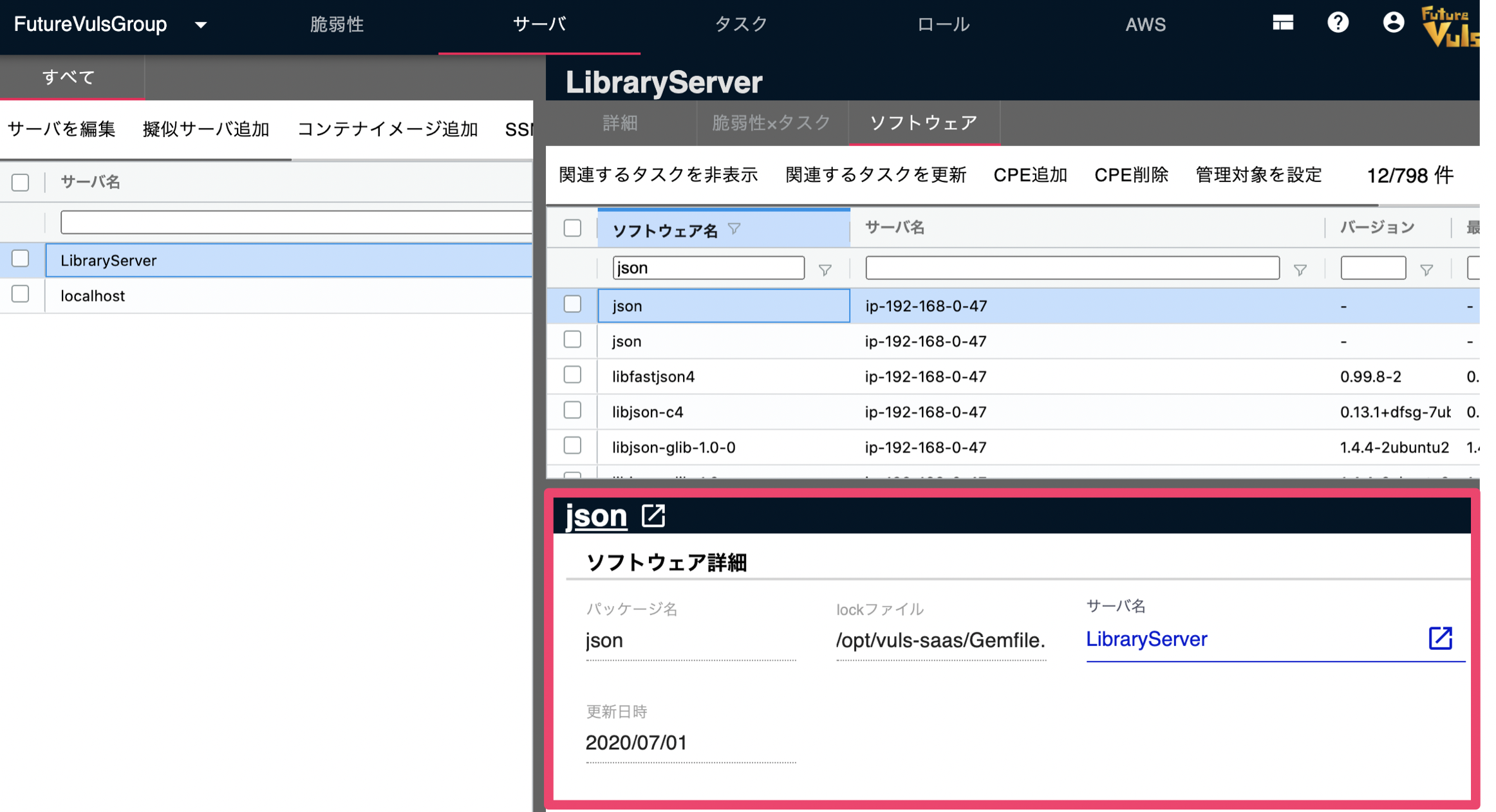

今回のリリースにて、サーバ上に配置されている Lockfile のパスを指定して依存ライブラリの脆弱性をスキャンすることが可能となりました。

2020年7月3日時点でスキャン可能な Lockfile は以下の通りです。(Java はGitHub Security Alerts連携をご利用下さい)

| Lang | lockfile |

|---|---|

| Ruby | Gemfile.lock |

| Python | Pipfile.lock, poetry.lock |

| PHP | composer.lock |

| Node.js | package-lock.json, yarn.lock |

| Rust | Cargo.lock |

本機能はローカルスキャン、リモートスキャンの両方に対応しています。

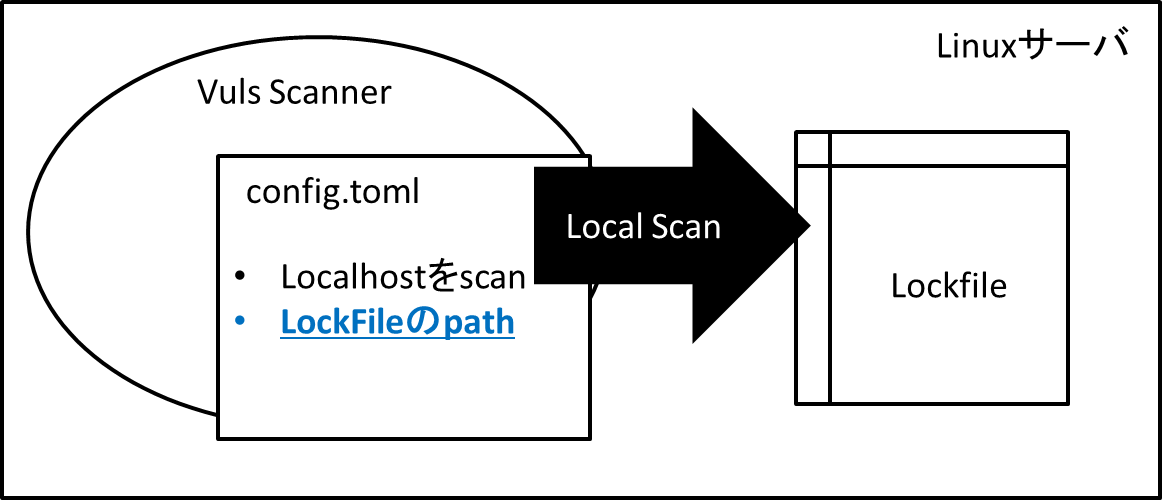

ローカルスキャンの動作#

config.toml に、スキャン対象の LockFile のパスを指定します。scan 時に指定されたパスの Lockfile を解析し依存ライブラリのリストを取得します。

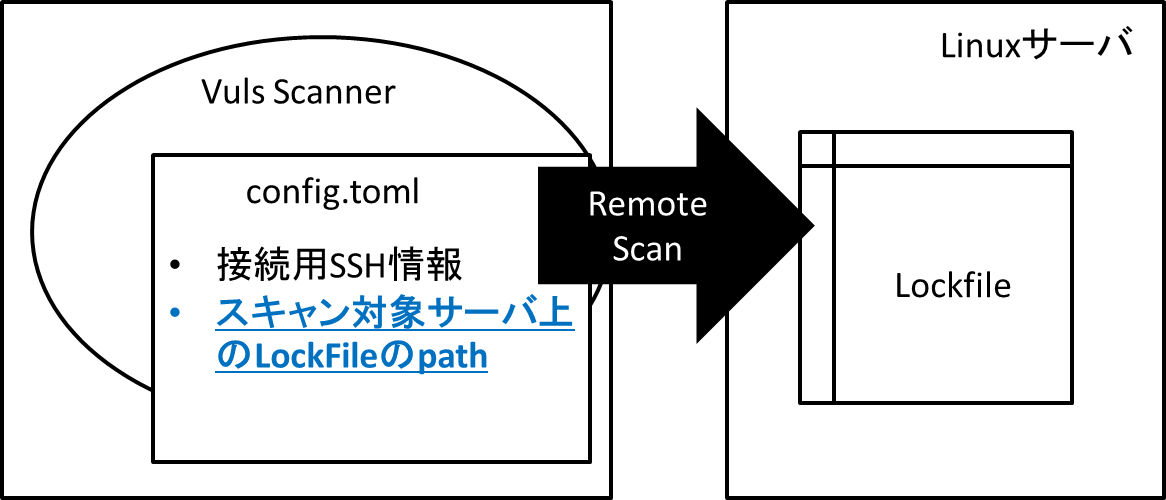

リモートスキャンの動作#

config.toml に、スキャン対象サーバ上の LockFile のパスを指定します。scan 時に SSH で接続したリモートサーバの指定したパスの Lockfile を解析し、依存ライブラリのリストを取得します。

設定方法#

/opt/vuls-saas/config.toml に lockfile のパスを指定して下さい。

[servers]

[servers.sample]

user = "vuls-saas"

host = "localhost"

port = "local"

findLock = true # auto detect lockfile

lockfiles = [

"/home/user/lockfiles/package-lock.json",

"/home/user/lockfiles/Gemfile.lock",

"/home/user/lockfiles/yarn.lock"

]

スキャン後のパッケージは、OS パッケージ同様、ソフトウェアとタスクに表示される

本機能を利用するためには FutureVuls のスキャナを v0.10.0 にアップデートする必要があります。 アップデート手順、バージョンの確認方法はスキャナを参照して下さい

trivy連携の改良#

- CI/CD パイプラインでの Docker イメージのスキャンが可能なtrivy連携でスキャンした場合に、Docker イメージ内の依存ライブラリ情報が画面で表示されるようになりました

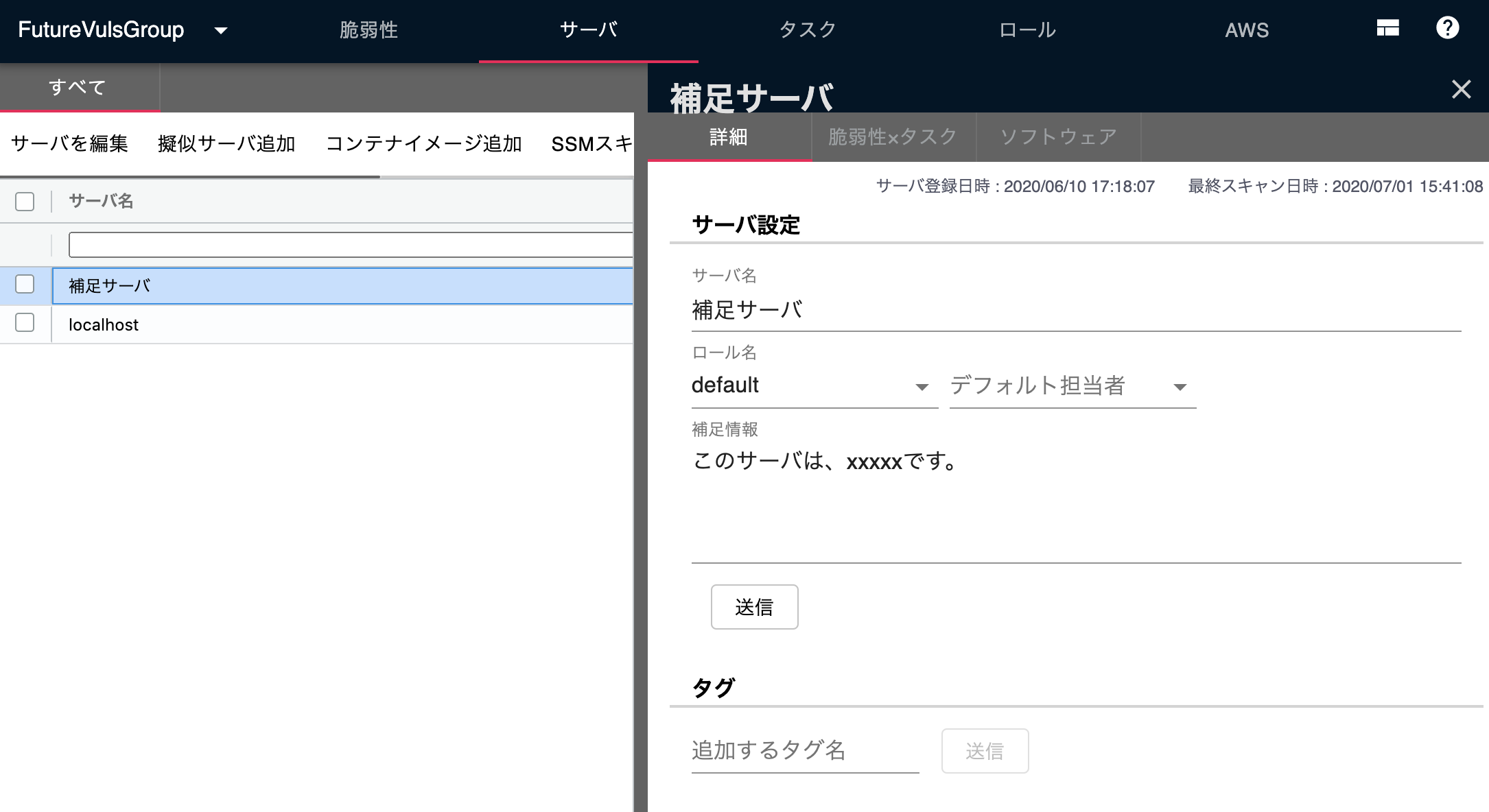

サーバ一覧に補足情報を表示可能に#

- サーバ詳細画面にて、サーバの任意の補足情報を登録可能となりました。

- 追加された補足情報はサーバ一覧と詳細ページにて確認できます。

サーバ一のタグを一括登録可能に#

- サーバ一覧にて複数選択後、「サーバを編集」ボタンよりサーバタグを一括登録可能になりました。

バグフィックス#

- グループ設定のスキャン履歴でスキャナのバージョンが取得できていない問題を修正

- スキャンの履歴にて、スキャナのバージョンが取得されていない問題があったので、修正しました。

- 今後のスキャンではスキャナイメージが表示される様になります。