2025-07-14 リリース内容#

スキャナの更新

サーバに導入済みのスキャナは定期的に更新してください。

2025年07月14日リリースのスキャナバージョン#

スキャナのバージョン統合

Linux 用スキャナと Windows 用スキャナのバージョン統合を行いました。 今後は Linux 用スキャナと Windows 用スキャナのバージョンが同じになります。

スキャナのバージョンの確認方法は「こちら」からご確認ください。

| OS | スキャナバージョン | スキャン実行スクリプト |

|---|---|---|

| Linux 用 | [NEW] vuls v0.33.1 | Version: 2025/04 |

| Windows 用 | [NEW] vuls v0.33.1 | Version: 2025/04 |

| Trivy | v0.57.1 | Version: 2025/04 |

新機能#

Cisco・Palo Alto 機器の脆弱性管理を強化:ネットワークディスカバリーとの連携で検知精度が向上#

今回のアップデートで、Palo Alto Networks と Cisco Systems のセキュリティアドバイザリを FutureVuls に独自に取り込みました。

これにより、以前からご好評をいただいている Fortinet 社製品と同様の、「発見から高精度な検知まで」 という一気通貫の脆弱性管理が、Cisco、Palo Alto 製品でも可能になります。

アップデートで実現する強力な連携#

FutureVuls の ネットワークディスカバリー機能 は、これまでもお客様のネットワークに接続された Cisco や Palo Alto などの機器を自動で発見できていました。しかし、脆弱性スキャンは NVD 情報に依存していたため、最新の脆弱性検知にタイムラグが生じるという課題がありました。

今回のアップデートでベンダーアドバイザリと直接連携したことにより、このワークフローが大幅に強化されます。

- ステップ 1: 管理外の機器を発見(従来機能) ネットワークディスカバリー機能で、資産管理されていない "野良ネットワーク機器" となっている Cisco・Palo Alto 機器を発見します。

- ステップ 2: 高精度・迅速に脆弱性を検知(今回強化) 発見した機器に対し、NVD への登録を待つことなく、ベンダー独自の高鮮度な情報で脆弱性をスキャン。これにより、検知のタイムラグを解消 し、本当のリスクを迅速に把握できます。

この連携は、管理下にない機器がもたらすセキュリティリスクを根本から低減させる、FutureVuls の強みです。ぜひこの機会にご活用ください。

(ご参考: 以前の Fortinet 社製品向け機能のリリース内容)

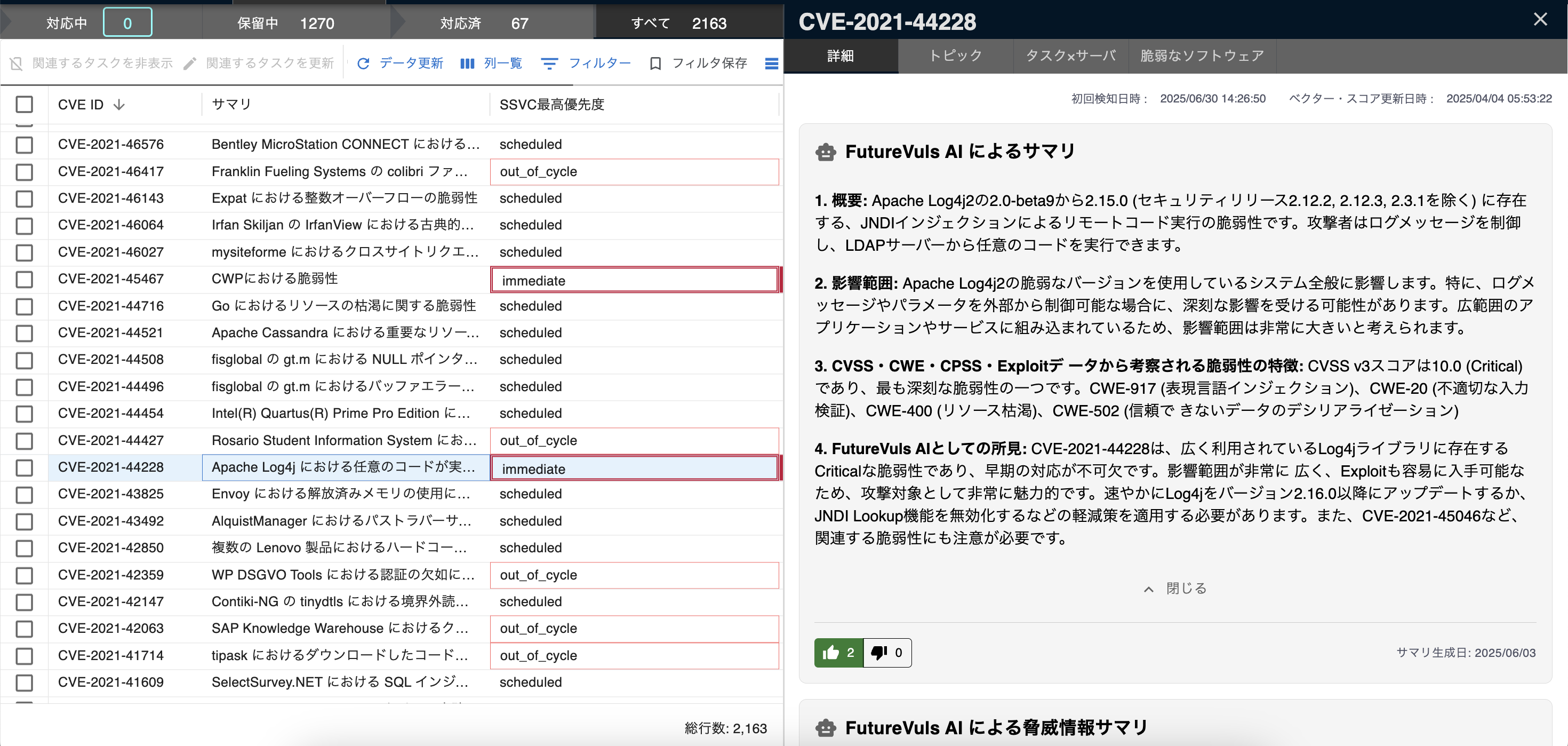

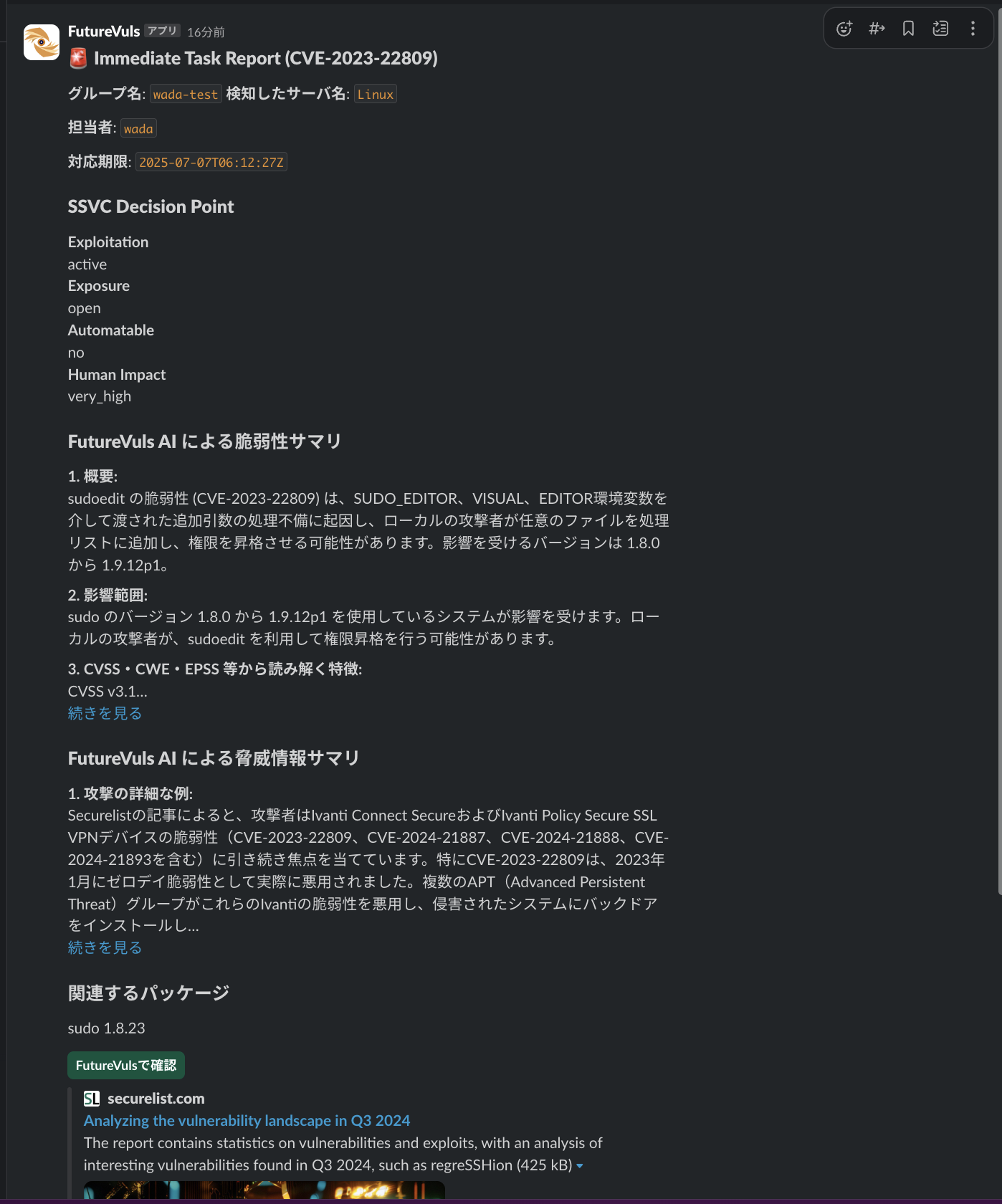

LLM による脆弱性サマリ・脅威情報サマリの自動表示#

脆弱性詳細画面に、LLM (大規模言語モデル)によって自動生成されたサマリを表示する機能を追加しました。

- 脆弱性サマリ:全ての CVE に対し、NVD や各ベンダー情報・CVSS・CWE・EPSS などをもとに要約を自動生成します。

- 脅威情報サマリ:実際に悪用が確認された CVE (SSVC 「Exploitation」が Active、または KEV 登録済み)に対して、攻撃事例や対処策を要約します。

この機能により、セキュリティの専門家でなくても脆弱性の概要や重要度を把握しやすくなります。

LLM サマリ情報の取り扱い

LLM サマリは参考情報です。最終的な判断は、必ず一次情報や公式情報をご確認ください。2025 年 7 月リリース時点では、脅威情報は毎日更新されますが、更新頻度は将来変更される可能性があります。

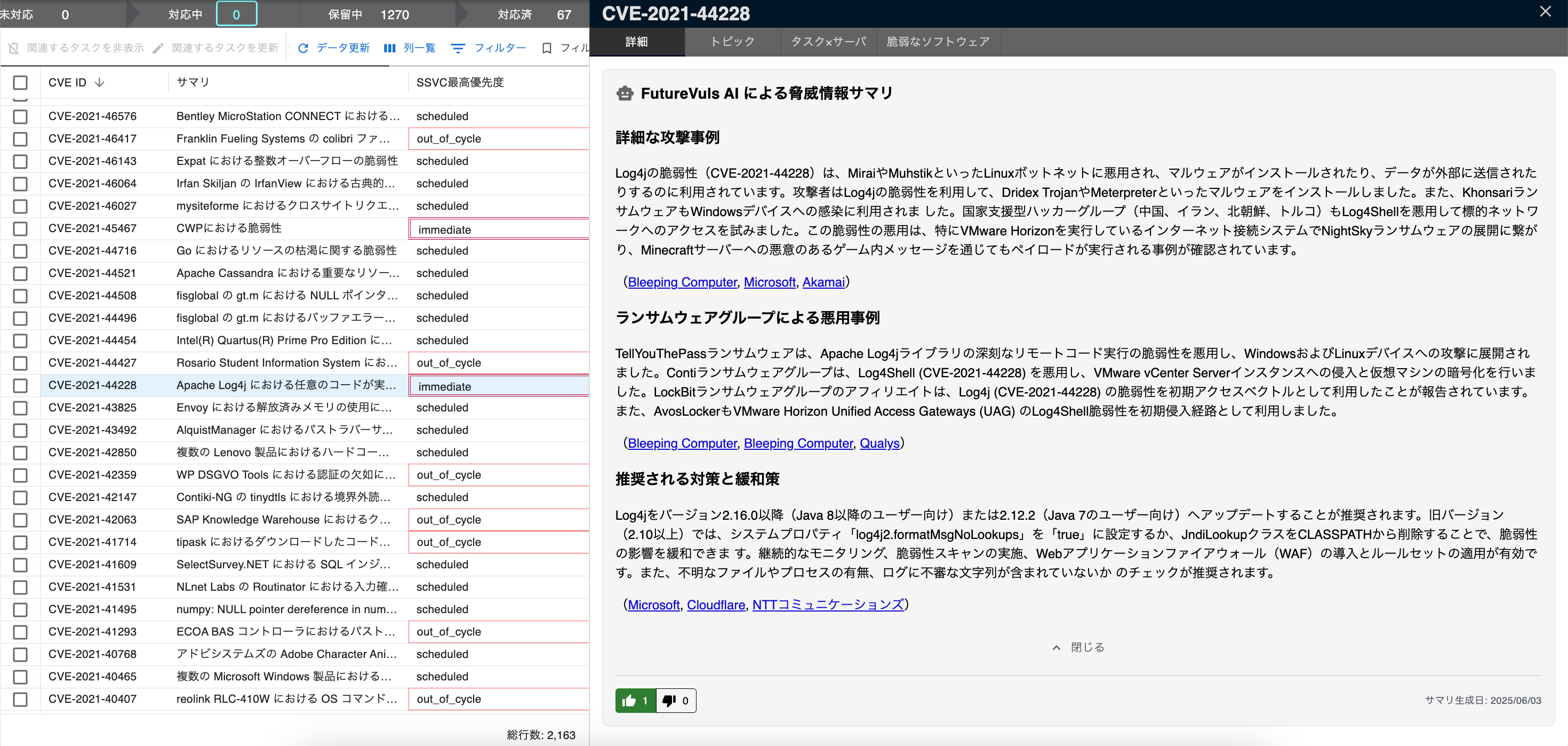

Immediate なタスク検知時の Slack 通知#

SSVC Priority が 「Immediate」 のタスクを検知した際に、Slack へ通知できるようになりました。

- Immediate タスクごとに 1 件通知

- 通知スレッドで対応状況を記録・共有可能

- 通知から LLM による脆弱性サマリ も確認可能

設定方法は Slack App 通知設定 を参照してください。

Windows 上で lockfile のスキャンが可能に#

これまで Linux のみの対応だった lockfile スキャンが、Windows でも利用可能になりました。 これにより、Windows 上の OS パッケージと lockfile ライブラリを、FutureVuls で 一つのサーバ情報として一元管理 できます。

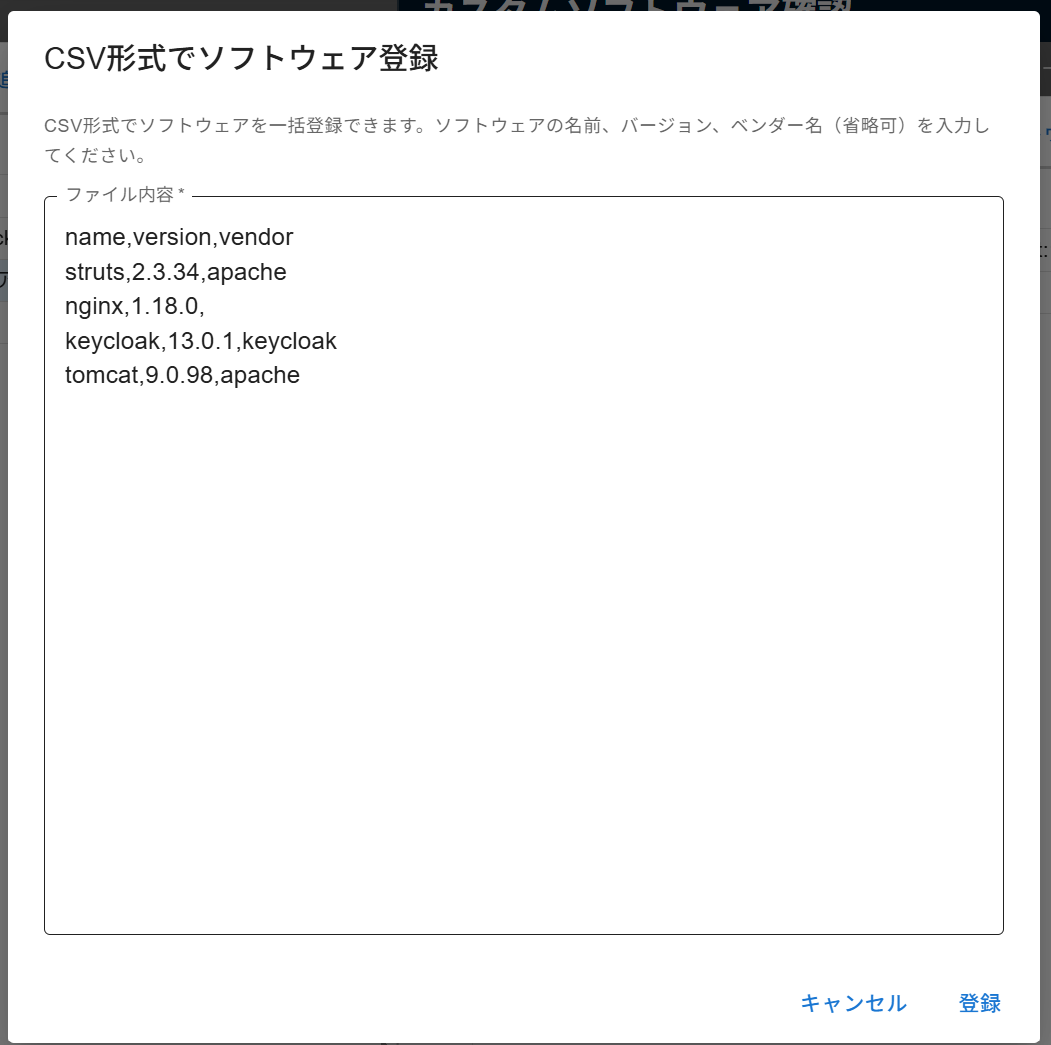

CSV 形式でのソフトウェア情報登録機能#

FutureVuls にソフトウェア情報を登録する際、CPE 形式だけでなく「プロダクト名,バージョン,ベンダー名」の CSV 形式でも登録できるようになりました。 登録後は、CPE/PURLの手動割当機能 で簡単に CPE の割り当てを行え、脆弱性検知の対象にできます。

詳細は「ソフトウェア登録のマニュアル」を参照してください。

各脆弱性の検知根拠をまとめた Web サイト「VulsDB」を公開#

FutureVuls で検知された各脆弱性の最新の検知条件をまとめた Web サイト「VulsDB」(https://cve.vuls.biz/)を公開しました。

FutureVuls のタスク詳細からもリンクしており、各 CVE-ID の検知条件をすぐに確認できます。

主なユースケース#

- FutureVuls で検知された脆弱性について、その検知条件を調査する

- FutureVuls で検知されなかった脆弱性について、なぜ検知対象外だったのかを調査する

2025 年 7 月現在、Red Hat Enterprise Linux や AlmaLinux をはじめとする、主要な OS の脆弱性情報に対応しています。 今後、継続してサポート対象を増やしていく予定です。

改良#

グループセットのタスクタブでページングサイズを選択可能に#

グループセットのタスクタブで、一度に表示するタスクの件数を 30、50、100、200、500 件から選択できるようになりました。 これにより、大量のタスクをより効率的に確認・管理できます。

タスク一覧取得 API にステータス更新日時でのフィルタ条件を追加#

グループ・グループセット内のタスク一覧を取得できる FutureVuls API に、「ステータス更新日時」でのフィルタ条件を追加しました。

例えば、「2025 年 7 月 14 日以降にステータスが PATCH_APPLIED に切り替わったタスク一覧」は、次のように抽出できます。

curl -s -H 'accept: application/json' -H 'Authorization:xxxxxxxxxxxxx' 'https://rest.vuls.biz/v1/groupSet/tasks?filterStatusUpdatedAtAfter=2025-07-14T00:00:00Z&filterStatus=patch_applied'

詳細は API ドキュメント を参照してください。

NVD 検索リンクを JVN チェックオフ時にも表示#

CPE の追加・割り当てダイアログで、JVN チェックボックスがオフの際にも NVD 検索ページのリンクを表示するようになりました。 これにより、CPE の NVD 登録状況をより簡単に確認できます。

優先度設定マニュアルの改善#

脆弱性優先度とタスク優先度の設定方法や、優先度が継承されるタイミングについてマニュアルを追記・改善しました。 修正されたマニュアルはこちらを参照してください。

Inspector で検知した脆弱性が、FutureVuls 上でパッチ適用が可能に#

Amazon Inspector を連携しているインスタンスで、脆弱性の検知からパッチ適用までの一連の作業が FutureVuls 上で完結できるようになりました。

これまで AWS マネジメントコンソールで行う必要があったパッチ適用作業が必要なくなり、FutureVuls の画面から SSM アップデートの実行や、手動で適用するためのアップデートコマンドの取得が可能になります。

本機能は、SSM エージェントがインストールされた以下の OS を搭載したインスタンスでご利用いただけます。

- Amazon Linux

- AlmaLinux

- CentOS

- Debian

- Fedora

- Oracle Linux

- Red Hat Enterprise Linux

- Rocky Linux

- SUSE Linux Enterprise Server (SLES)

- Ubuntu

IdP-Initiated SSO 認証の不具合修正#

IdP-Initiated 経由の SSO 認証で、認証処理後の FutureVuls ページへの遷移が不安定になる問題を修正しました。 これにより、FutureVuls でログアウトしないまま Okta などの IdP ダッシュボードから再度ログインしようとすると、ログインページに戻されてしまう問題が解消されます。

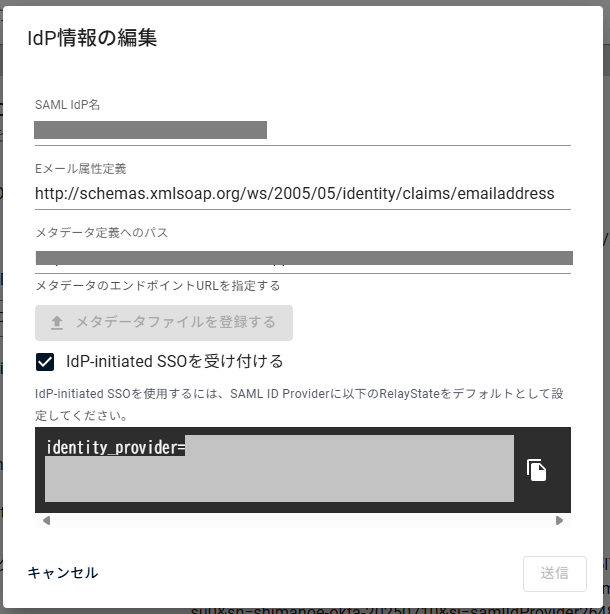

この修正に伴い、大変お手数ですが、IdP-Initiated SSO をご利用のオーガニゼーション(SAML IDP の登録時に「IdP-initiated SSO を受け付ける」を有効にしている場合)では、RelayState の再登録をお願いいたします。

お使いの IdP の管理画面にて、FutureVuls のオーガニゼーション設定画面に表示される RelayState を再度入力してください。

- Okta の場合: 管理画面の [アプリケーション] > [サインオン] > [設定] から、SAML 2.0 の「デフォルトのリレー状態」に入力します。

- OneLogin の場合: 管理画面の [Application] > [Configuration] > [Application details] から、「RelayState」に入力します。

RelayState は、FutureVuls の [オーガニゼーション設定] > [セキュリティ] > [SAML IdP の登録] にある「IdP 情報の編集」ボタンをクリックすると表示されます。

仕様変更#

ユーザ管理システムの大幅改修#

より効率的で安全なユーザ管理を実現するため、ユーザ管理システムを大幅に改修しました。すべてのアカウントがオーガニゼーションに所属する新しい構造へ移行します。

- すべてのユーザは、必ずいずれかのオーガニゼーションに所属します。

- 複数のオーガニゼーションに所属している場合、ログイン時にアクセスするオーガニゼーションを選択します。

- オーガニゼーション管理者による一元的なユーザ管理が可能になります。

- 承認フローが廃止され、ユーザ追加処理が即時反映されるようになりました。

- SSO 情報の共有機能を廃止し、各オーガニゼーションで独立して設定する仕様に変更しました。

この仕様変更によるお客様への影響は下記のとおりです。

- 単一のオーガニゼーションにのみ所属している場合、通常の操作フローに変更はありません。

- 複数のオーガニゼーションに所属している場合、ログイン時にオーガニゼーションを選択する手順が追加されます。

Linux / Windows スキャナのバージョン統一#

Windows ホストから Linux ターゲットをスキャンする場合に、ホスト側の Windows スキャナのバージョンが使用され、最新版の Linux スキャナでスキャンが行われない問題がありました。この問題を解決するため、 Linux 用と Windows 用のスキャナバージョンを統一し、常に最新のバージョンでスキャンが実行されるようになりました。

スキャナによるスキャン結果のアップロード失敗時にもスキャン結果ファイルが削除されるように変更#

従来は、スキャン結果のアップロードに成功した場合にのみスキャン結果の JSON ファイルを削除していましたが、古いスキャン結果が残存することを防ぐため、アップロードの成否にかかわらず スキャン完了後には JSON ファイルを削除する仕様に変更しました。 お使いの環境に古いスキャン結果ファイルが残存している場合は、手動での削除をお願いいたします。

Trivy スキャン時のサーバ名仕様変更#

Trivy スキャン時に登録されるサーバ名を「イメージ名のみ」に変更し、サーバ一覧ではイメージ名とイメージタグを個別のカラムとして表示するようにしました