現場運用者目線での使い方#

ここでは、開発者や運用者の視点から SSVC を利用した運用フローを説明します。

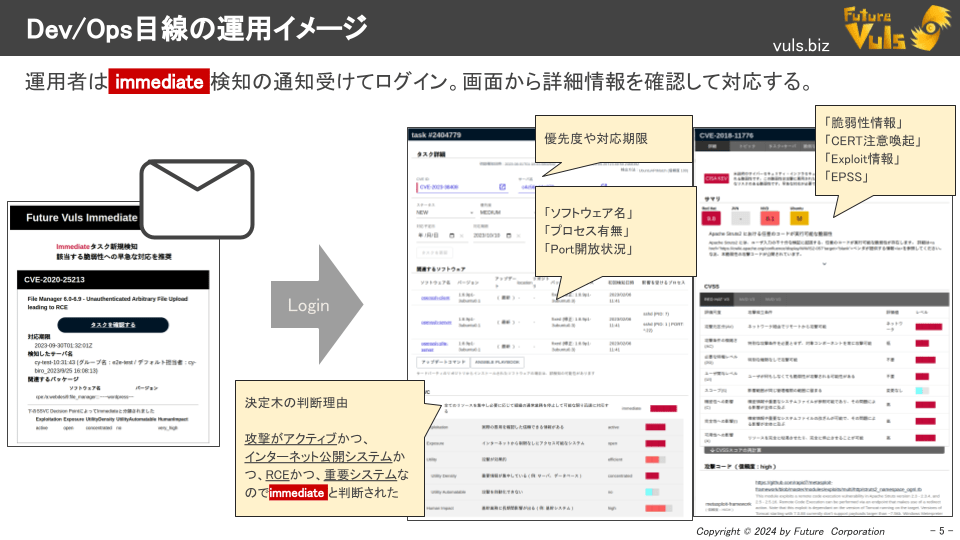

通知と確認フロー#

1. 通知の受信#

Immediate に分類された脆弱性が検知されると、運用者は メール/Slack/Teams などで通知を受け取ります。

2. 画面での詳細確認#

通知のリンクをクリックすると、FutureVuls に次の情報が集約表示されます。

- どのサーバで脆弱性が検知されたか

- 検知された脆弱性の詳細情報

- 該当するプログラム/ライブラリ

- 実行中プロセスやポートの Listen 状態

3. 判断理由の明示#

ページ下部に Immediate と判断された理由が表示され、根拠を即座に把握できます。

SSVC と従来の CVSS の違い#

従来の CVSS ベース運用では「CVSS スコアが 9 だから緊急対応が必要」といった曖昧な指示が多く、「では 8.9 はどうなのか」と現場が混乱することもありました。

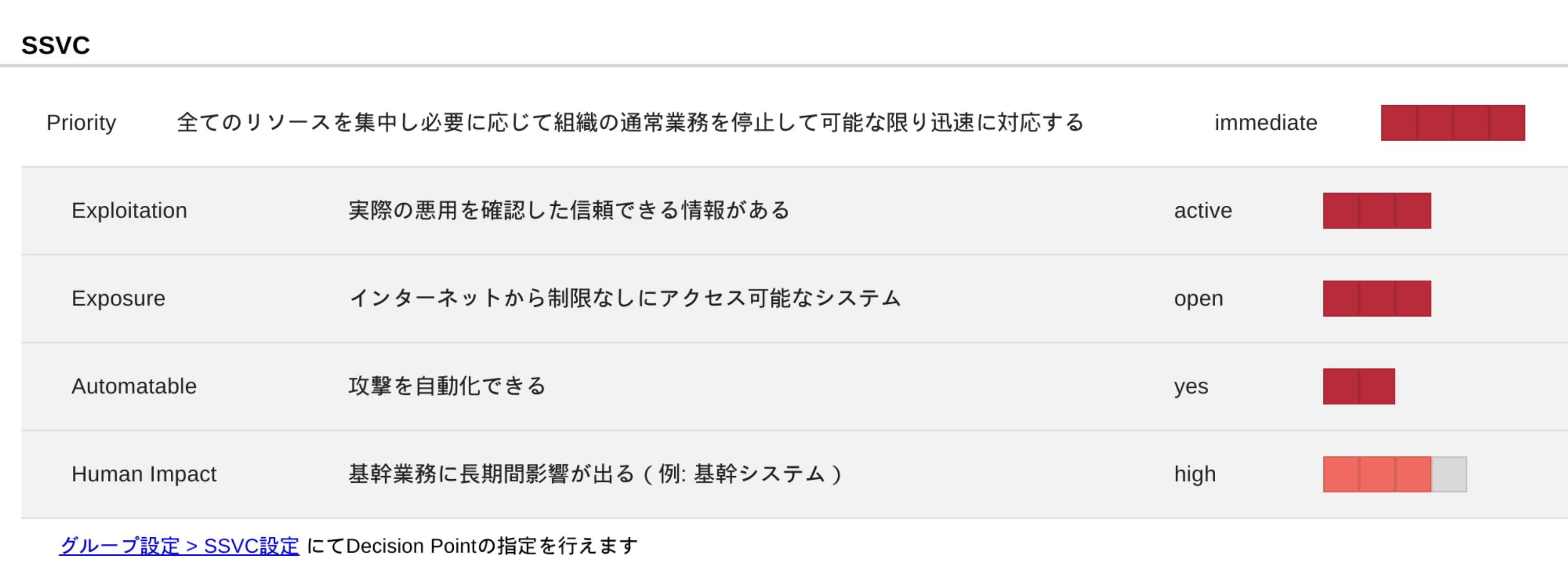

SSVC では以下のような具体的根拠に基づき優先度を決定します。

- インターネット上で実際に悪用されている

- ネットワーク越しに乗っ取り可能な RCE 脆弱性である

- インターネットに露出しているシステムで検知された

- ビジネスへの影響が大きいシステムである

- ―― だから Immediate と判断された

脆弱性の詳細、CERT 系注意喚起、Exploit 情報、EPSS スコアも1画面で確認できます。

操作フロー#

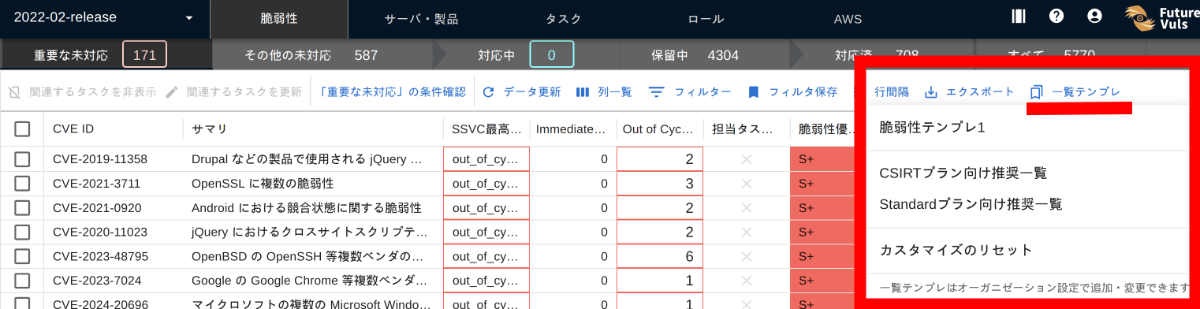

一覧画面の列設定#

「一覧テンプレ」を利用すると、表示列・フィルター・ソート条件を ワンクリックで切り替え できます。 FutureVuls 推奨テンプレートを標準搭載しており、「オーガニゼーション設定」から独自テンプレートを作成・保存もできます。

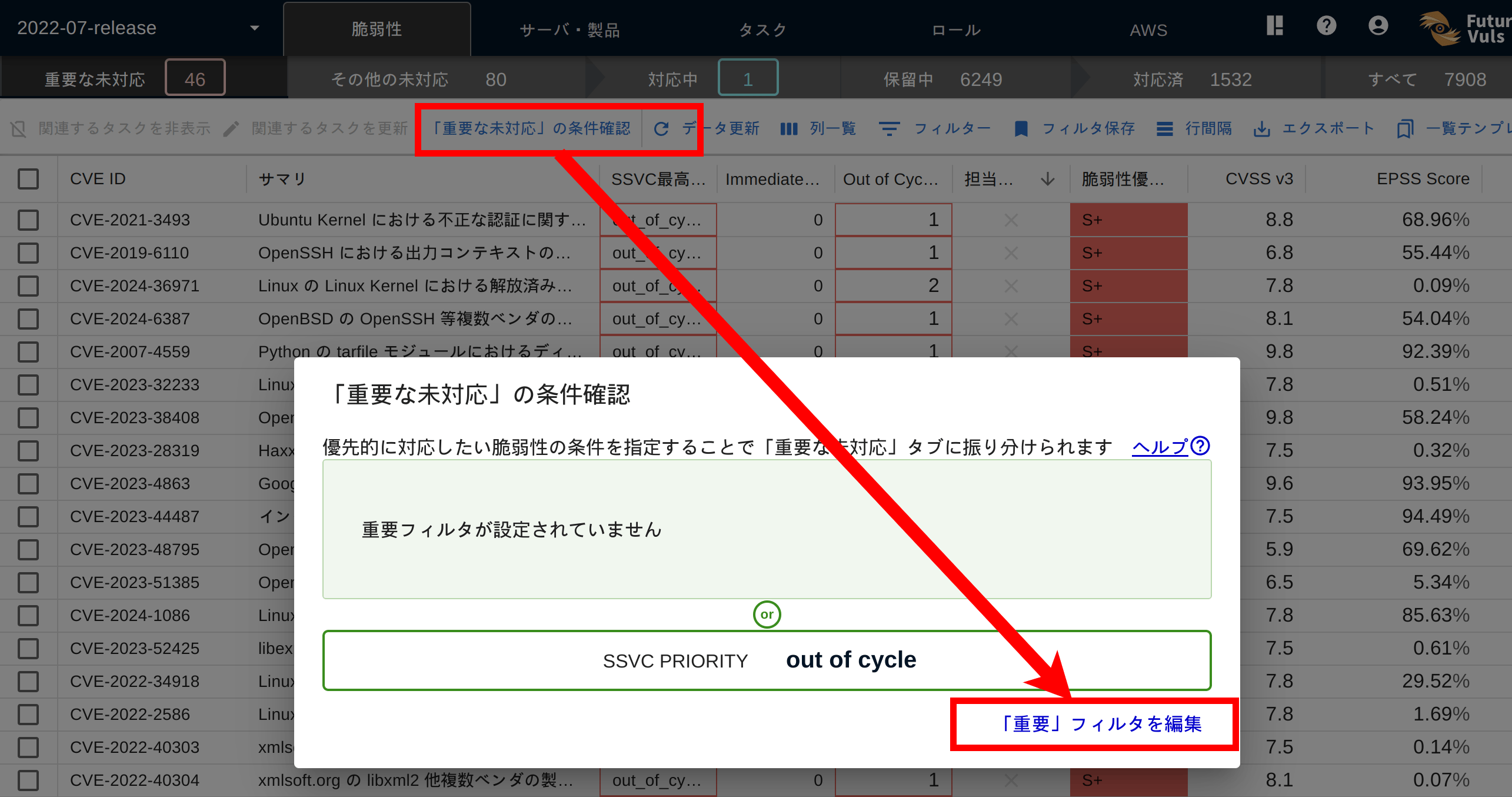

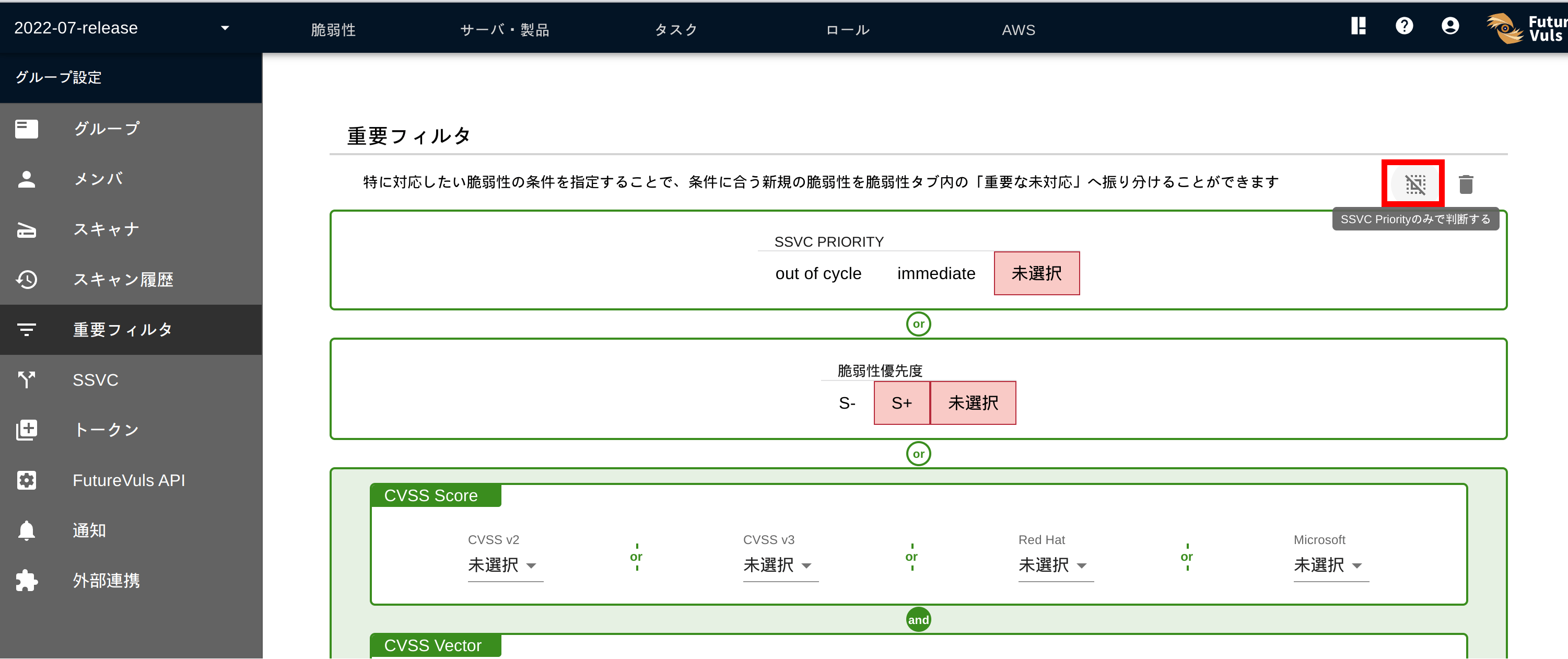

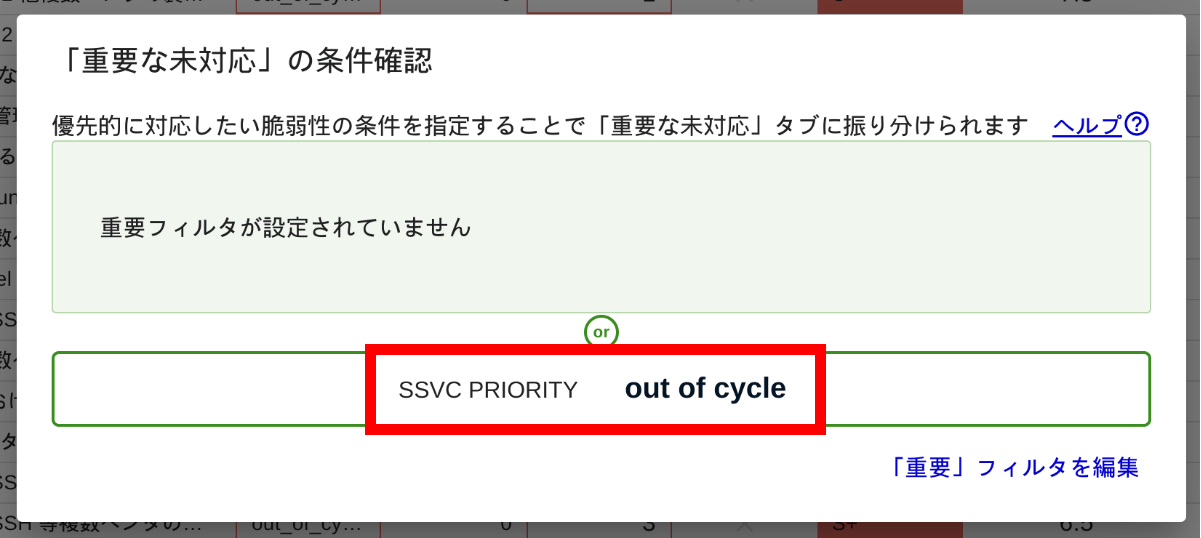

重要な未対応タブ#

Immediate または Out-of-Cycle を 重要な未対応 に含めるには、グループセット設定 › 重要フィルタ で次のように条件を設定します。

設定後は、評価が Immediate または Out-of-Cycle のタスクを持つ脆弱性が 脆弱性タブ > 重要な未対応 に自動分類されます。

「重要な未対応」タブに表示される脆弱性は 高リスク と判定されたものです。

件数は 未対応(ステータス new)の高リスク脆弱性総数 を示します。

日々の運用では、この件数を 0 に保つことを目標にしてください。

タスクステータスの件数

例えば、タスクステータスを new から investigating に変更すると、その脆弱性は「未対応」から「対応中」に移動し、件数が 1 減少します。

フィルタ条件の拡張#

重要フィルタには、SSVC 以外にも CVSS スコア/ベクター、攻撃コード公開有無、KEV・JPCERT の警戒情報 などを AND/OR 条件で組み合わせて設定可能です。 組織ポリシーや対応能力に合わせて調整してください。

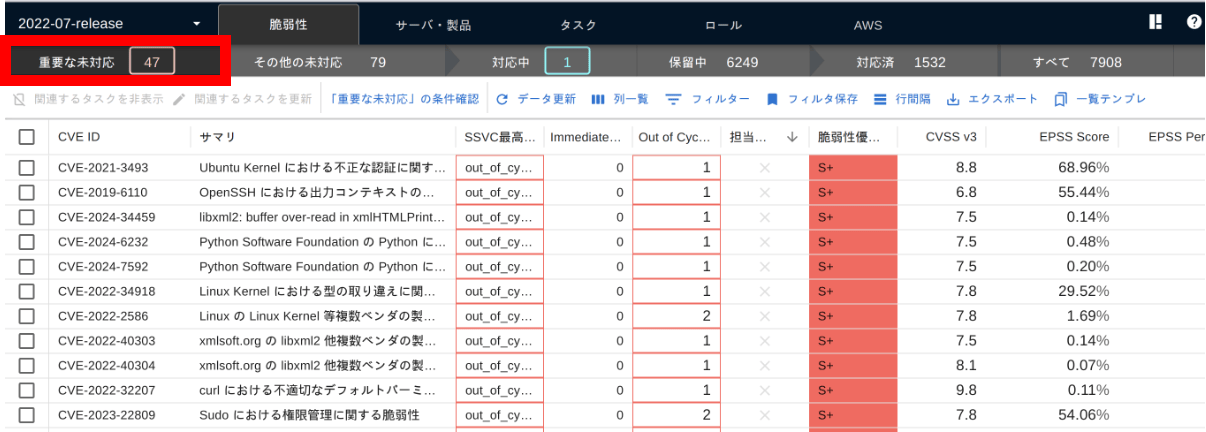

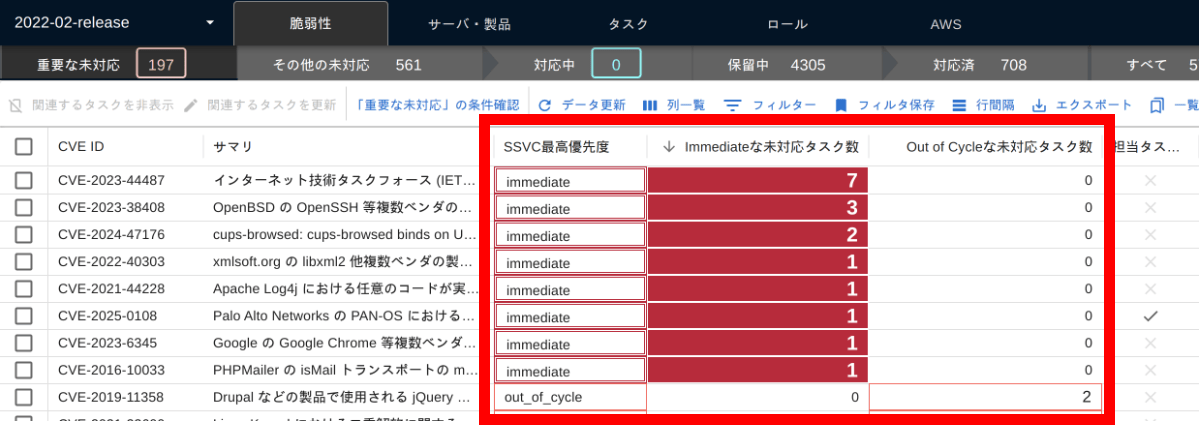

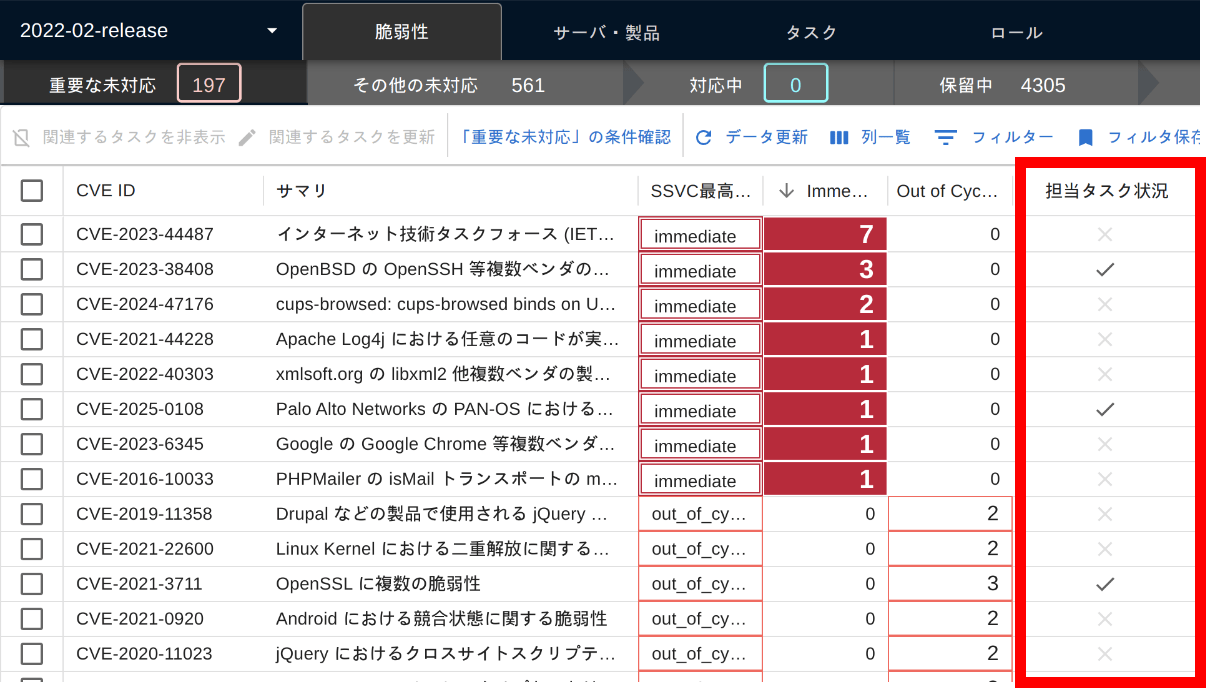

脆弱性一覧の見方#

まず 脆弱性タブ › 重要な未対応 を開きます。SSVC に関連する列は次の 3 つです。

SSVC 最高優先度immediateな未対応タスク数Out-of-Cycleな未対応タスク数

immediateな未対応タスク数 と Out-of-Cycleな未対応タスク数 には、タスクステータス new の件数が表示されるため特に重要です。

担当タスク状況列#

担当タスク状況 列には、自分が 担当者 に設定されているタスクが 1 件でもあると ✔ が表示されます。

- サーバに デフォルト担当者 を設定しておくと、新規タスク生成時に自動で担当が割り当てられます(設定方法)

- ✔ が付いた行をフィルターして詳細を確認すると効率的

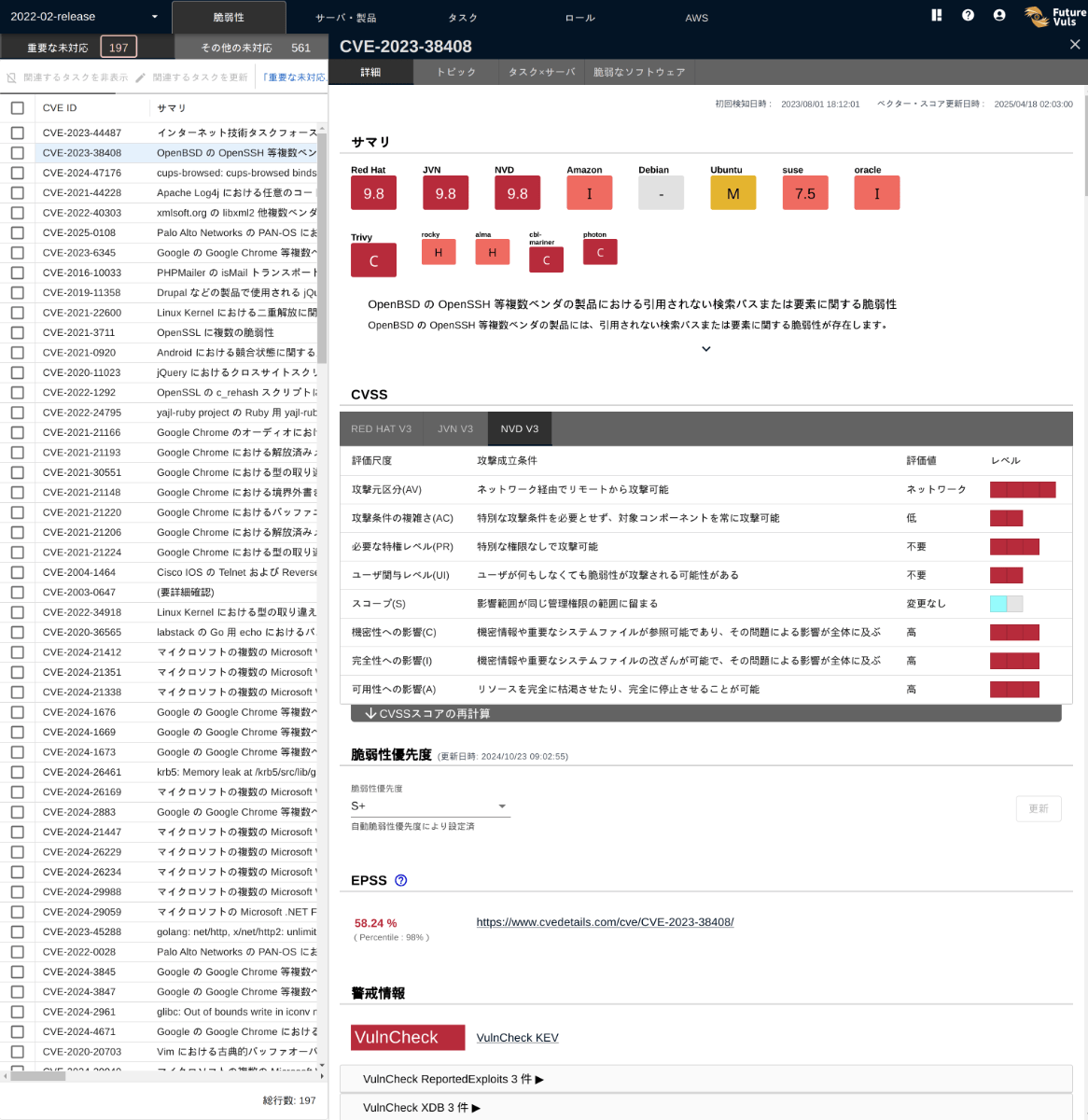

脆弱性一覧の第 2 ペインの見方#

第 1 ペインの行をクリックすると 第 2 ペイン が開き、タブで詳細を確認できます。

詳細タブ#

- CVSS スコア/ベクター

- KEV・攻撃コード公開などの脅威情報

- EPSS スコア

- 一次情報(アドバイザリ・ブログ等)へのリンク

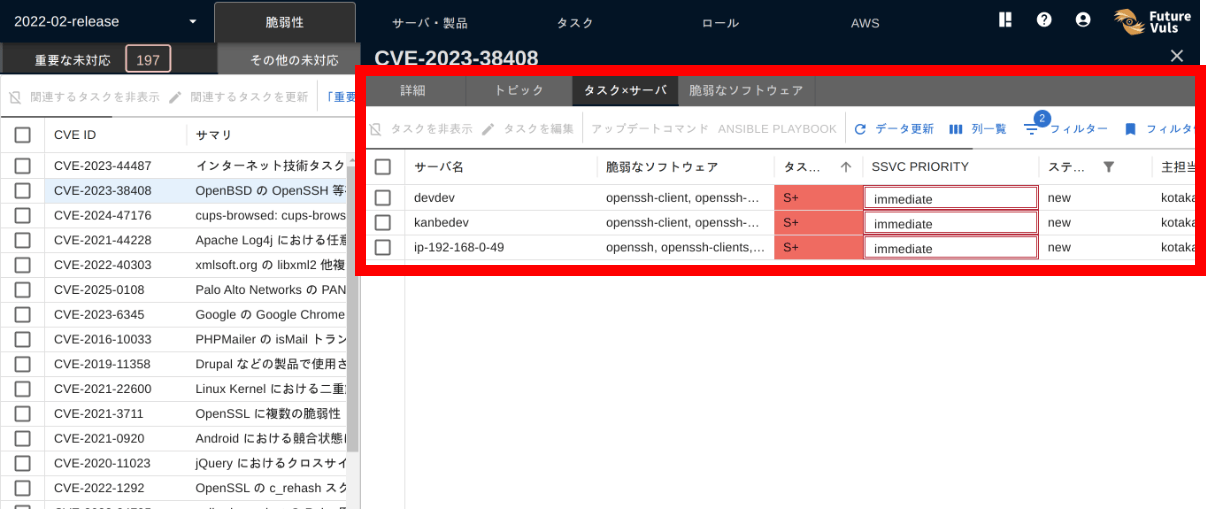

タスク×サーバ タブ#

第 1 ペインで選択した脆弱性について、

- どのサーバ・製品で検知されたか

- 影響を受けるソフトウェアの種類

- タスクの詳細ステータス

を確認できます。

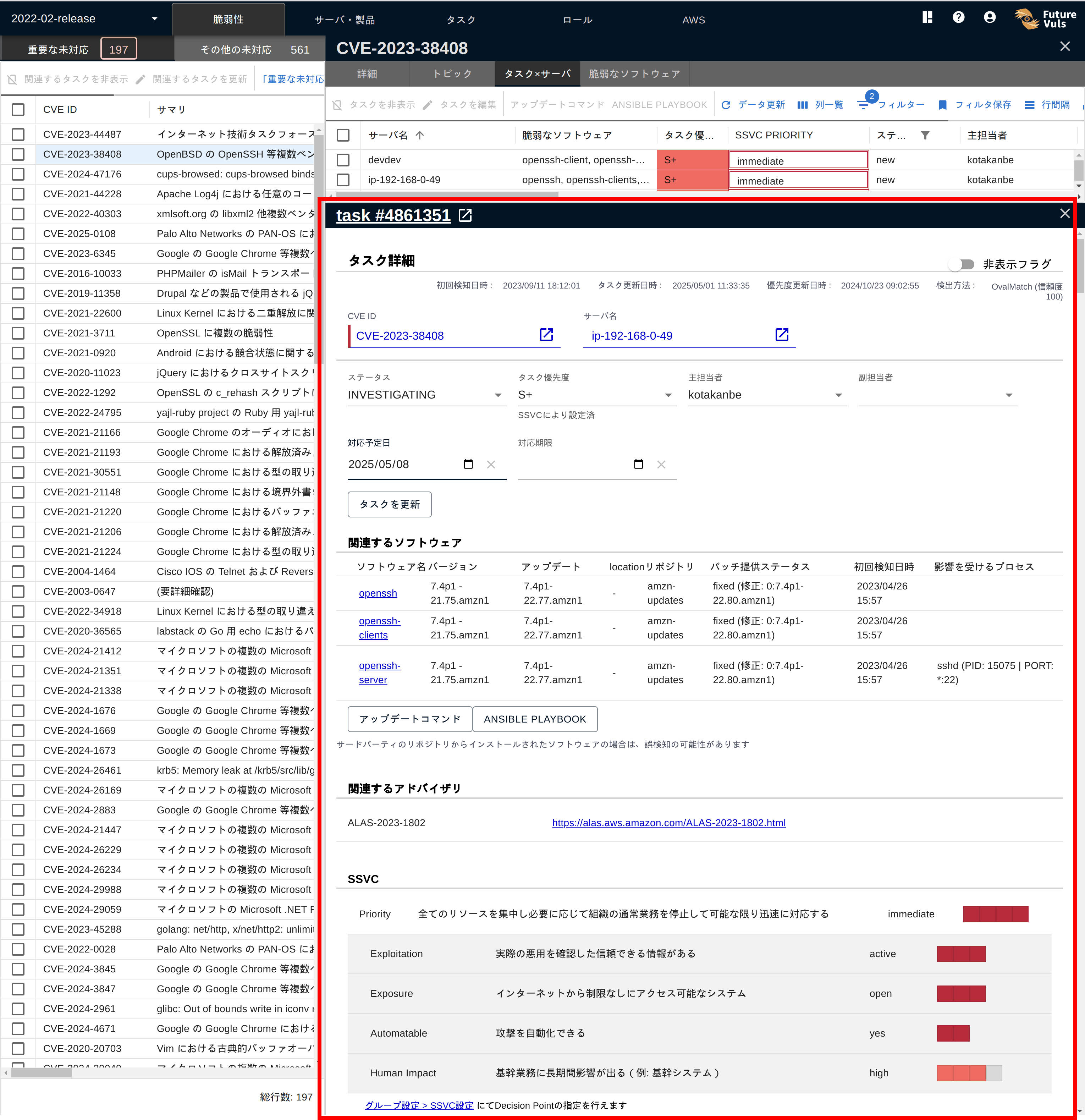

脆弱性一覧の第 3 ペインの見方#

タスク×サーバタブの行を選択すると、 第 3 ペイン が開き、さらにタスクの詳細を確認できます。

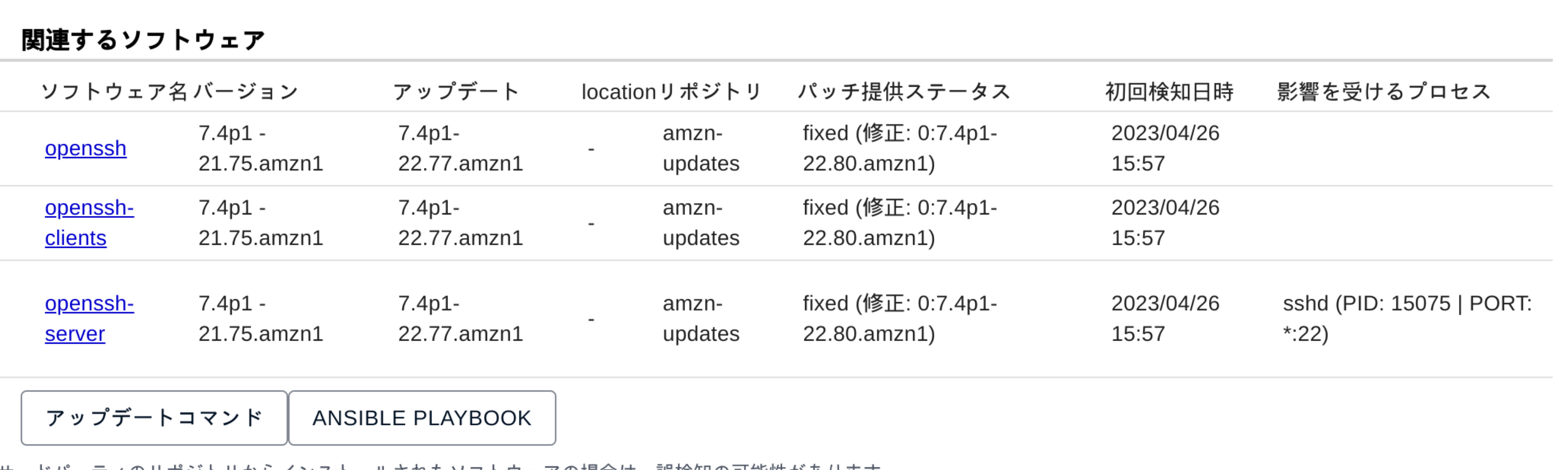

関連するソフトウェア欄#

- インストールされているバージョン

- アップデート可否

- 脆弱なプロセスが起動しポートが Listen しているか

SSVC 欄#

攻撃の有無、到達可能性、自動化可能性、資産重要度など判断根拠を確認できます。

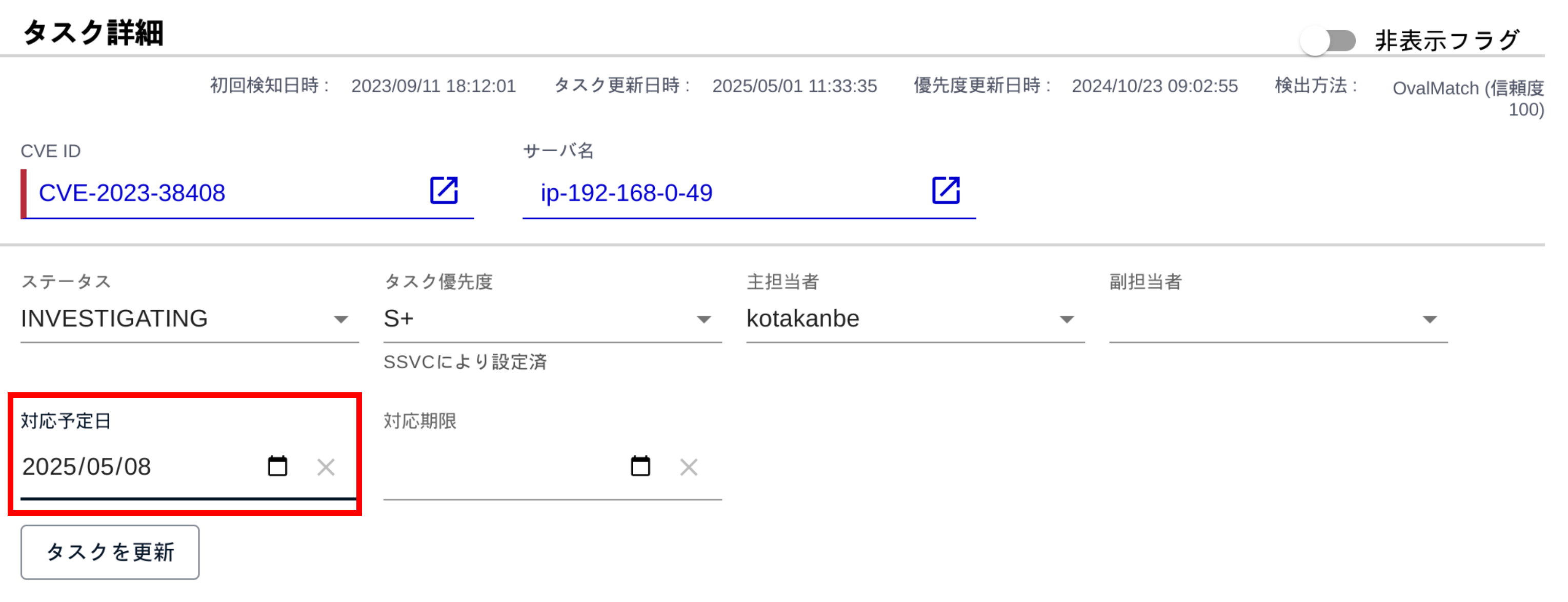

タスクステータス変更#

対応が必要と判断したらタスクステータスや対応予定日を更新します。 例では次回メンテナンス日(2025-05-08)を設定しています。

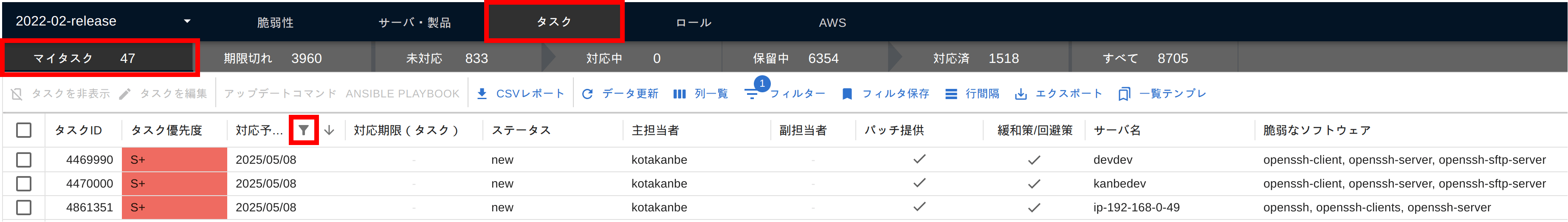

アップデート作業日当日#

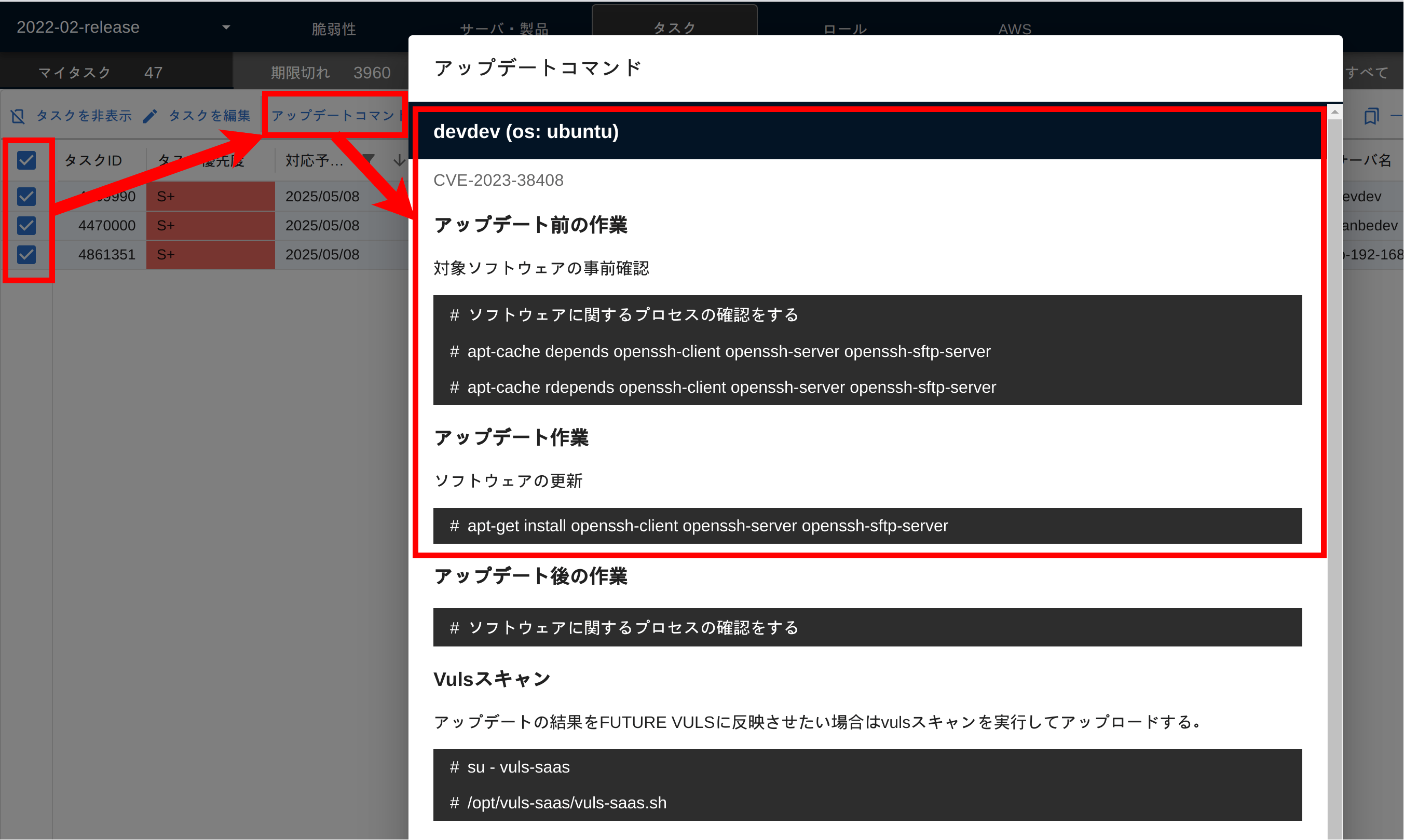

当日(2025-05-08)、運用担当者は タスク › マイタスク タブを開き、対応予定日=今日 でフィルターします。

複数タスクを選択して アップデートコマンド ボタンを押すと、サーバ単位の実行コマンドが表示されます。

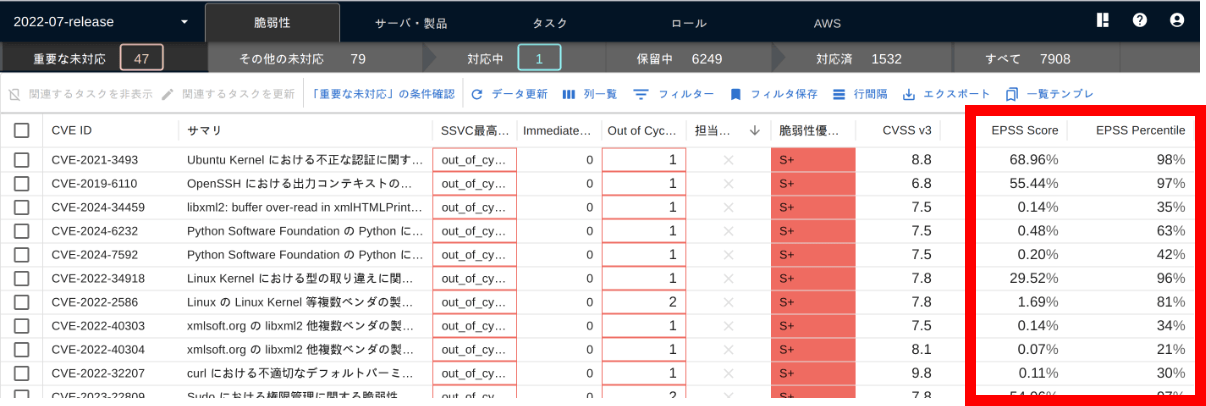

EPSS を活用したリスク予測#

Scheduled に分類されたタスクでも、EPSS スコア が高い脆弱性をソート/フィルターで抽出できます。

EPSS(Exploit Prediction Scoring System)は「今後30日以内に攻撃へ悪用される可能性」を示す指標で、潜在的な脅威に先手を打つ対応が可能です。