CSIRTプランでのトリアージ設定#

FutureVuls の自動トリアージ機能は、脆弱性管理を効率化するための3つのサブ機能で構成されています。 それぞれの機能を組み合わせて利用することで、運用をさらに自動化できます。

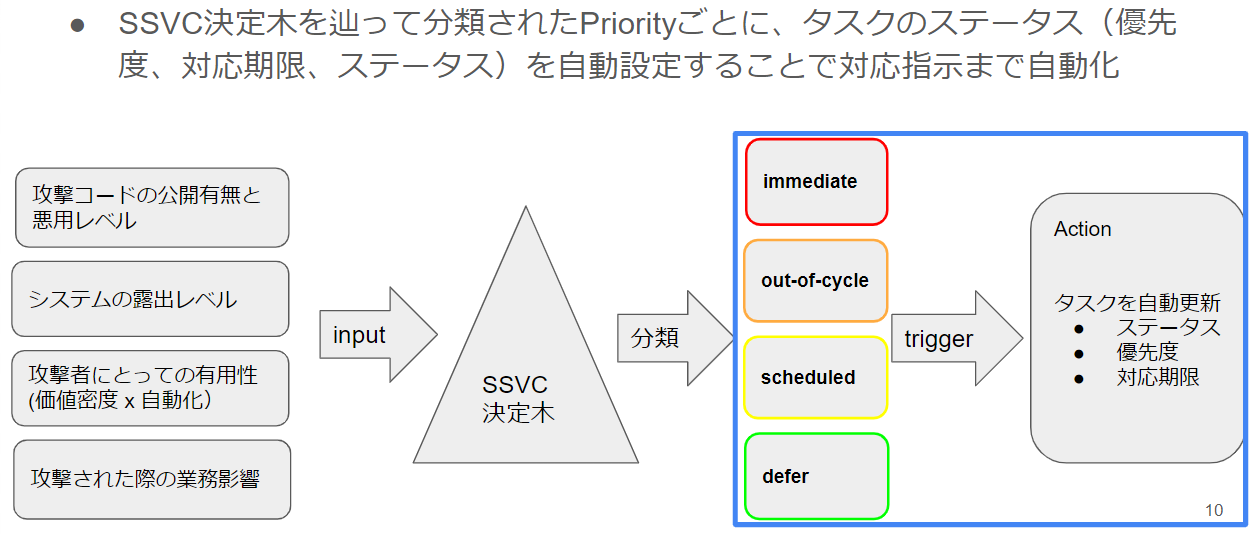

- SSVC決定木による自動トリアージ機能:リスクに応じた対応優先順位を自動判断し、運用者のタスク設定を自動化

- ルールベースの注意喚起機能:重要な脆弱性に基づき、自動で注意喚起する

- ルールベースの自動非表示機能:優先度が低い脆弱性を自動で非表示にし、作業負担を軽減

特に「SSVC 決定木による自動トリアージ機能」は、脆弱性管理の効率化に大きく寄与します。 この機能を使うことで、リスクを正確に判断し、運用者の作業を大幅に削減できます。

SSVCの設定#

ここでは、SSVC を用いる際に必要となる情報や設定方法を見ていきます。

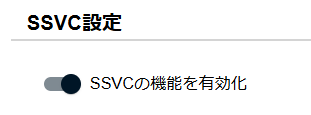

SSVC の有効化#

オーガニゼーション設定 > SSVC を開きます。 「SSVC の機能を有効化」を押すことで、SSVC が有効化されます。

グループ単位での設定#

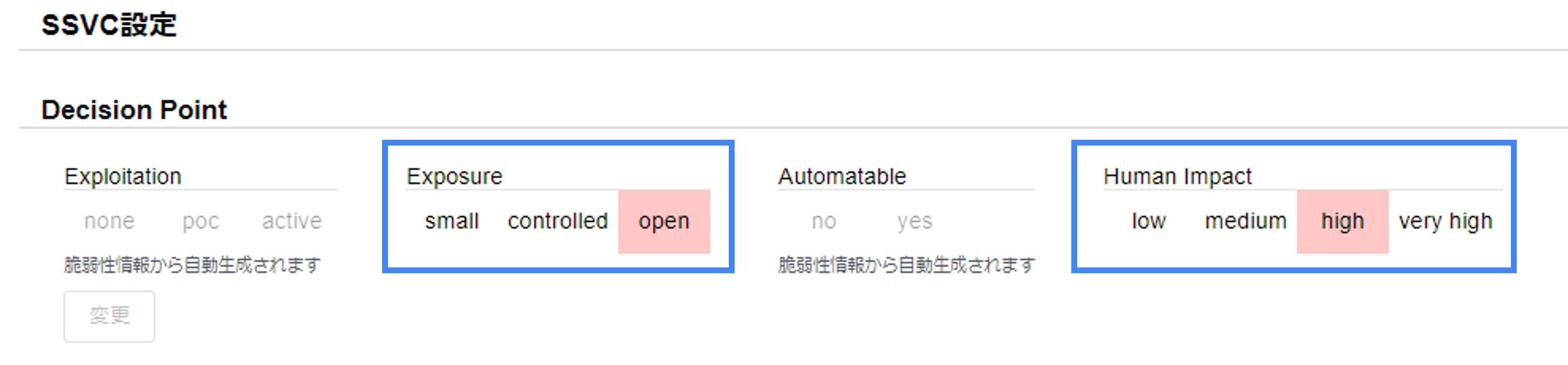

SSVC とは「脆弱性の危険度」「脆弱性の脅威状況」「ネットワーク露出度」「ビジネスへの影響度」の Decision Point を元に脆弱性への対応優先度を4段階で判断するフレームワークです。 脆弱性での攻撃を自動化できるか(Automatable)、外部環境の脅威情報(Exploit)についてはシステム側で自動的に決定できますが、「システム環境値」並びに「システムが攻撃された際のビジネスへの影響度」はユーザ環境固有の値であるため、それぞれ設定する必要があります。 システム単位(グループに相当)で異なるため、グループ設定にて設定していきます。

なお、FutureVuls では SSVC の有効化をした時点で、デフォルトで標準的な値が設定されています。 そのため、この設定は行わなくても SSVC は評価されますが、設定をすることでより実際の環境に則して精度よく評価されます。

SSVC 設定の「Decision Point」で、Exposure と Human Impact の値を設定します。

各評価項目の詳細はマニュアルをご参照ください。

サーバ単位での設定#

1システムの中でも、例えばアプリケーションサーバと DB サーバとではビジネスへの影響度が異なります。 このような、同一システム内でもサーバ等のノード単位で Decision Point の値を変えたい場合は、ロールで設定可能です。 ロールを作成し、Decision Point を設定し、サーバに付与することで、SSVC が計算される際に Decision Point の値としてロールの値が用いられるようになります。

SSVCの導出結果を確認する#

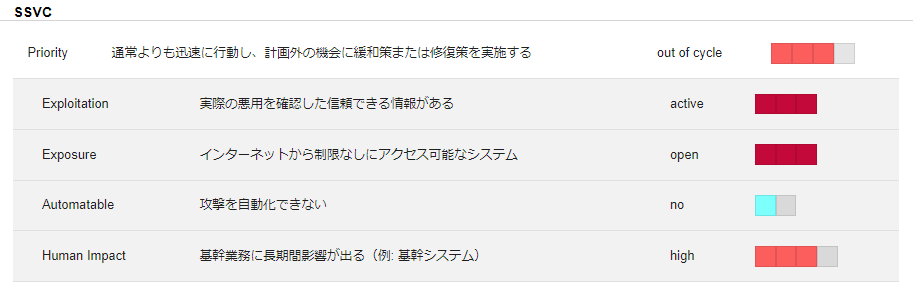

FutureVuls では、SSVC 決定木によって導出された優先度を視覚的に確認できます。 特に「判断根拠が明確である」という点が大きなメリットです。

判断根拠の確認#

「タスクタブ > タスク詳細 > SSVC」で、下図のように決定木の導出過程を確認できます。

フィルタによる抽出#

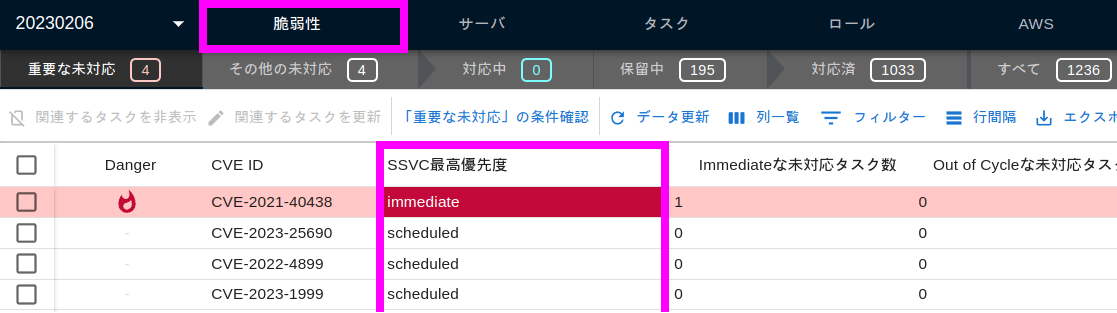

脆弱性タブやタスクタブでは、「SSVC 優先度」列を利用して、Immediate のみを表示するなどのフィルタ操作が可能です。

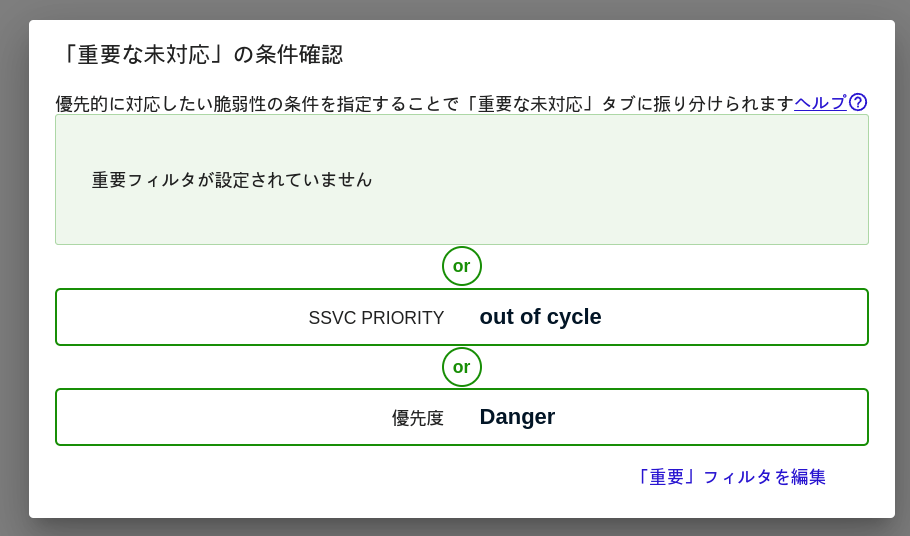

重要な未対応条件での抽出#

「脆弱性タブ > 重要な未対応の条件」では、Immediate や Out-of-Cycle を「重要な未対応」に自動で振り分けられます。

自動トリアージ機能#

FutureVuls では、検知した脆弱性の SSVC Priority に基づいて、チケットのステータスや対応期限などを自動で設定できる「トリガー&アクション」という機能があります。 「Priority 変化時のトリガー&アクション」の欄から、オーガニゼーション単位・グループ単位のそれぞれで設定でき、グループ単位で設定している場合はそちらの値が採用されます。 組織の標準的なポリシーとしてオーガニゼーション単位で設定し、特定のグループでは個別に上書き設定するという柔軟な設定が可能です。

以下のような設定をすることで、対応優先度の高い脆弱性への対応により集中できる状況をつくれます。

優先的に対応するべき脆弱性#

例として SSVC Priority が Immediate の場合を設定します。

を押して、以下の設定に変更します。

- タスクステータス:

new - タスク優先度:

High - 対応期限:

14日後

すると、このシステムで検知された脆弱性のうち、SSVC Priority が Immediate である場合には new のステータスで未対応タブへ割り振られるようになります。関連するタスクの対応期限が検知時から2週間後に自動で設定されるようになります。 危険な脆弱性については、このように明確な対応期限を決めて集中的に対応する設定がおすすめです。

対応しなくても危険でない脆弱性#

例として SSVC Priority が scheduled の場合を設定します。

を押して、以下の設定に変更します。

- タスクステータス:

defer(対応保留中) - タスク優先度:

Low - 対応期限:

0 0 30 * *(毎月30日)

すると、このシステムが検知された脆弱性のうち、SSVC Priority が scheduled である場合には、defer のステータスで対応済みタブへ割り振られるようになります。関連するタスクの対応期限が次の30日に自動で設定されるようになります。 対応優先度が低い脆弱性については、このように定期メンテナンス時にまとめて対応する設定がおすすめです。

ルールベースの優先度変更#

たとえば、SSVC で Immediate に分類されない脆弱性であっても、CVSS スコアが10のものについて注意喚起するなど、SSVC を補完する形で利用できます。

ルールベースの自動非表示機能#

FutureVuls の「自動非表示機能」は、リスクが低いと判断されるタスクを自動的に非表示にする機能です。

-

非表示の対象

低リスクとみなすルールを事前に定義し、これに該当するタスクを非表示ステータスに設定します。 - 運用効率の向上

検知自体は行われるため、必要に応じて後から確認できます。

この機能を活用することで、運用者が高リスクのタスクへ集中できるようになります。