2021-07-30 リリース内容#

セキュリティを強化#

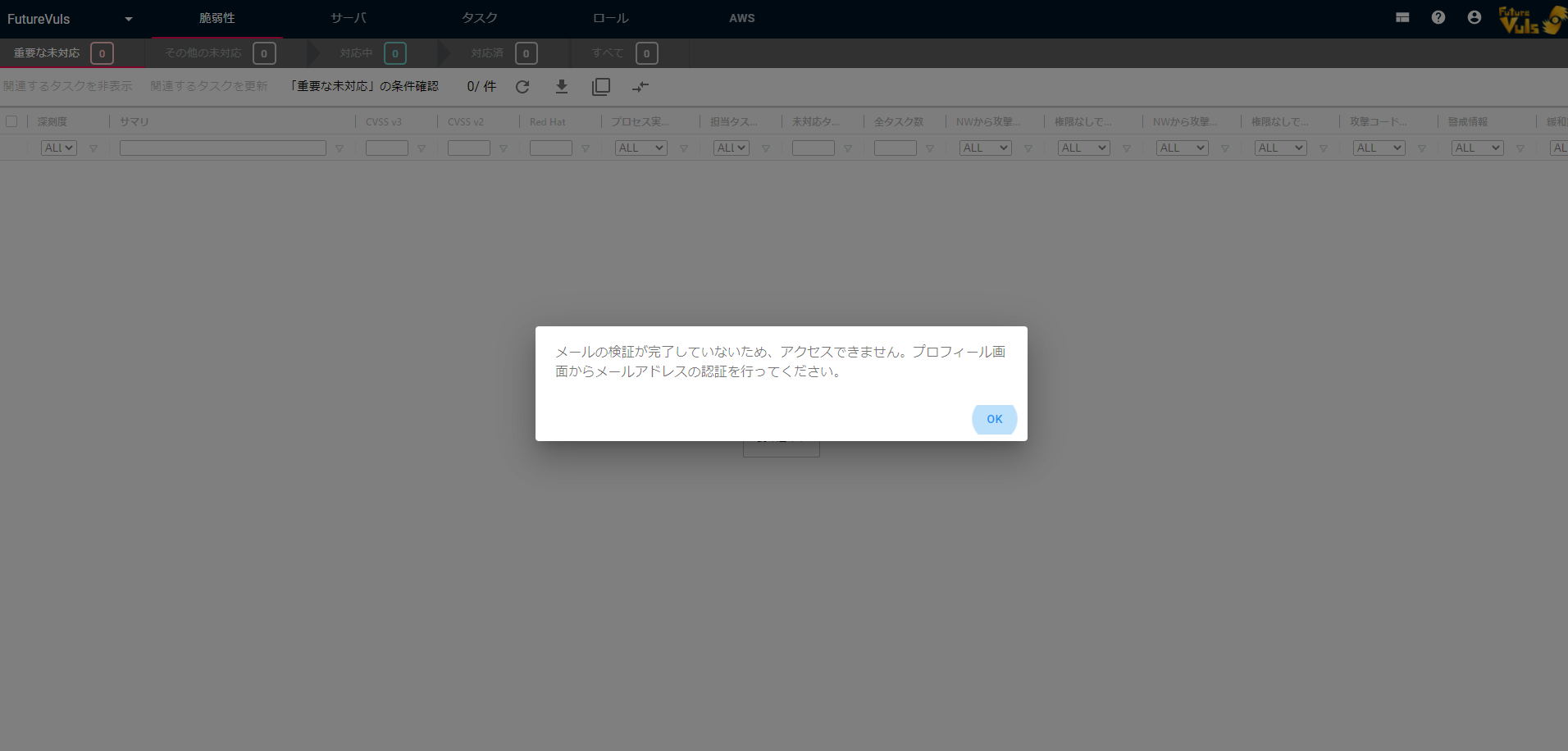

メールアドレスが無効になったユーザを利用不可に#

FutureVuls からのメールが届かなくなったユーザの、ポータル画面へのアクセスが制限されるようになりました。

たとえば、退社したユーザをグループから削除し忘れた ことによる、意図しないユーザの継続利用を防ぐことができます。

FutureVuls から送付されたメールがバウンス状態になった時点で制限がかかり、プロフィール画面のみ参照可能になります。 無効になったアカウントを復旧したい場合は、登録されたアドレスが有効であることを確認の上、ログインしプロフィール画面から再度認証してください。 メールアドレスに対して認証コードが送付されます。認証コードをメール受信可能な場合のみ、FutureVuls アカウントを復旧可能です。

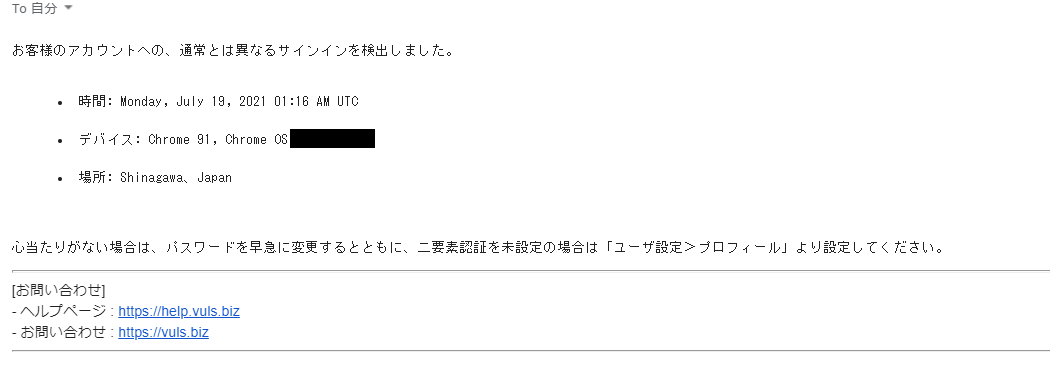

不正ログインをユーザに通知し対応可能に#

通常とは異なるログイン を検知した時、登録されたメールアドレスに通知が送られるようになりました。

記載されたログイン情報に心当たりがない場合は、第三者にパスワードが漏洩している可能性があります。

パスワードの変更や、2要素認証を設定してください。

ユーザ管理を強化#

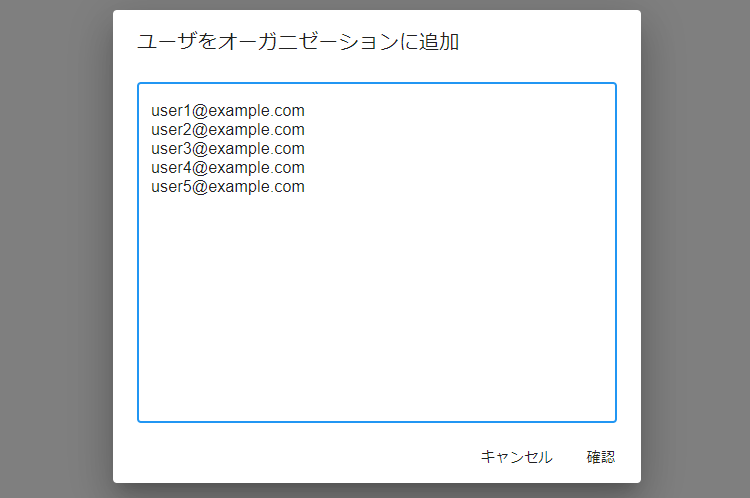

オーガニゼーションへユーザを一括招待#

これまで新規ユーザの招待はグループ設定の「メンバ」ページからのみ行えましたが、オーガニゼーション設定の「メンバ」からも行えるようになりました。

オーガニゼーション設定の「メンバ」で「ユーザ追加」をクリックすると、ユーザを追加するためのダイアログが表示されます。 改行やカンマ区切りで入力すると、複数のユーザをオーガニゼーションに一括追加できます。

招待したユーザはグループに配属されていないため、脆弱性情報等を確認できない状態になります。別途グループへの招待をお願いします。

なお、これまで通り、グループ設定の「メンバ」からも新規ユーザの招待を行えます。状況に応じて使いやすいほうをご利用ください。

メンバの所属しているグループを管理しやすく#

オーガニゼーション設定の「メンバ」からグループ管理のアイコンをクリックすると、メンバの所属しているグループが表示されるようになりました。

また、メンバの所属するグループの追加・削除もまとめて行えます。

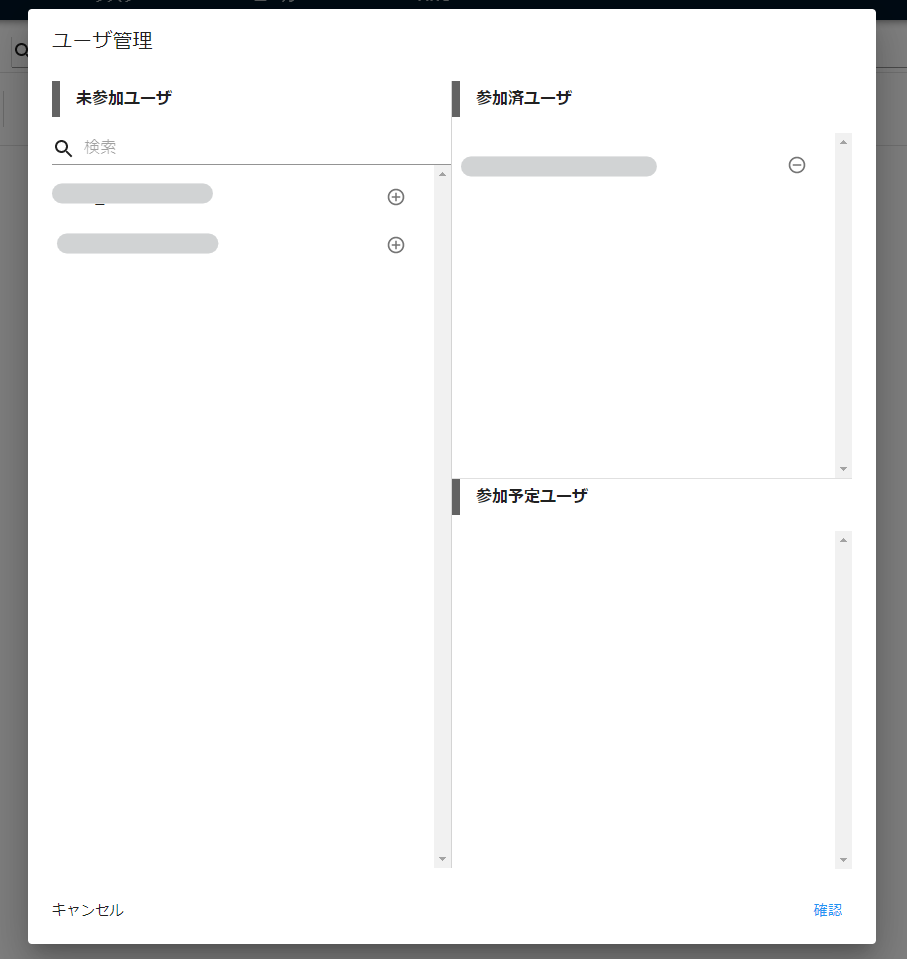

グループに所属しているメンバを管理しやすく#

オーガニゼーション設定の「グループ」からユーザ管理のアイコンをクリックすると、グループに所属しているメンバが表示されるようになりました。

また、グループに所属するメンバの追加・削除もまとめて行えます。

脆弱性詳細のデータソース強化#

これまで脆弱性詳細には NVd, JVN, Red Hat, Microsoft のスコアを表示していましたが、今回のリリースで以下のデータソースを追加しました。

- Amazon Linux

- Ubuntu

- Debian

- GitHub

- WPScan

- Trivy

脆弱性詳細のスコア欄には、各ソースから取得された Severity の頭文字が表示されます。 それぞれの Severity と CVSS スコアの目安は以下のとおりです。

| 表示ラベル | Severity | 相当するCVSSスコア |

|---|---|---|

| C | CRITICAL | 9.0 ~ 10.0 |

| H | HIGH | 7.0 ~ 8.9 |

| I | IMPORTANT | 7.0 ~ 8.9 |

| M | MEDIUM | 4.0 ~ 6.9 |

| M | MODERATE | 4.0 ~ 6.9 |

| L | LOW | 0.1 ~ 3.9 |

タスク機能を強化#

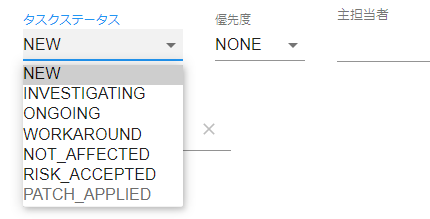

タスクに「NOT_AFFECTED」「RISK_ACCEPTED」のステータスを追加#

これまでのステータスに加えて、環境に影響がないことを示す「NOT_AFFECTED」とリスクを許容することを示す「RISK_ACCEPTED」のステータスを追加しました。

タスクのステータスは以下の状態を想定しています。

| ステータス名 | 状態 | 備考 |

|---|---|---|

| NEW | 新規で脆弱性を検知した状態 | 脆弱性検知時に設定される |

| INVESTIGATING | 調査中の状態 | 検知した脆弱性の調査時に設定する |

| ONGOING | 作業中の状態 | 調査完了後、対応検討や対応準備時に設定する |

| WORKAROUND | 緩和策を実施した状態 | 仮想パッチや設定変更などの緩和策を実施した状態 |

| NOT_AFFECTED | 環境に影響がないタスク | 脆弱性が環境に影響しないことを確認した状態 |

| RISK_ACCEPTED | リスクを許容するタスク | 脆弱性による影響を許容することを決定した状態 |

| PATCH_APPLIED | パッチを適用した状態 | patch適用後の次のスキャンで自動設定される 手動でのステータス設定は不可 |

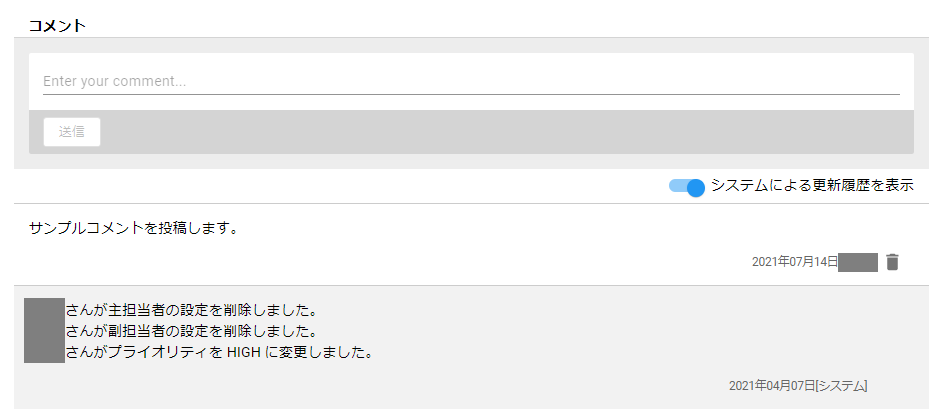

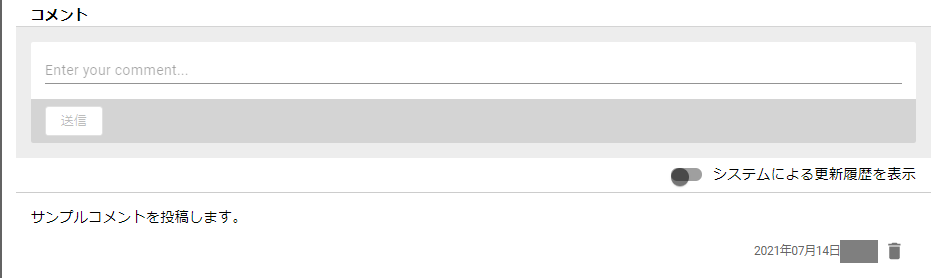

タスク内のコメント欄にある更新履歴を非表示にできるように#

タスクに投稿されたコメントのうち、システムによるタスクの更新履歴を非表示設定できるようになりました。

タスクの変更履歴を表示したい場合は システムによる更新履歴を表示 バーを ON に、ユーザが投稿したコメントのみを表示したい場合は OFF に設定してください。

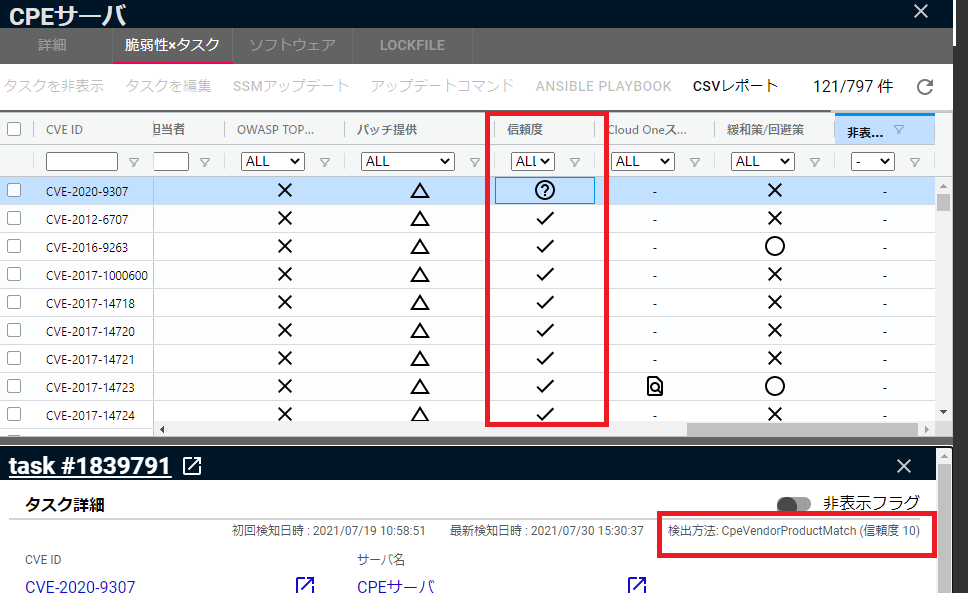

検知された脆弱性の信頼度を表示#

検知された脆弱性の信頼度が確認できるようになりました。

信頼度 は1から100までの数値で表され、値が小さいと誤検知の可能性が高まります。

信頼度 はタスク一覧や、タスク詳細画面からご確認いただけます。

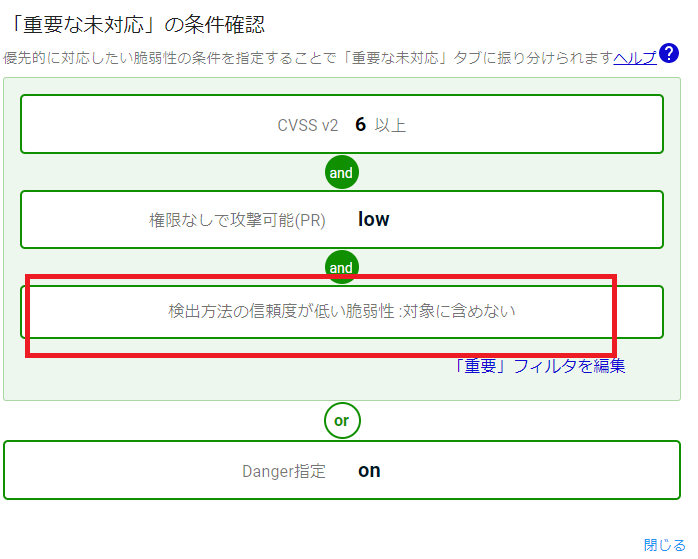

検知方法の信頼度が低い脆弱性は、重要フィルタや自動 Danger の対象から除外するよう設定できます。 また、検知方法の信頼度が低い脆弱性は、自動非表示の処理をスキップできます。

影響がない場合はタスクを非表示にして、ステータスを「NOT_AFFECTED」に変更してください。

CPEスキャンを強化#

日本製ソフトウェアの資産管理が可能に#

日本ローカルなソフトウェアは NVD には存在せず、JVN にのみ定義されています。 このような日本製ソフトウェアの CPE を「サーバ>ソフトウェア>CPE 追加」ポップアップから登録し、資産管理可能になりました。

日本製ソフトウェアの脆弱性検知が可能に#

CPE スキャンで利用する脆弱性 DB として JVN を追加しました。 登録された CPE の以下の項目にマッチしたものを検知します。

- type

- ベンダー名

- プロダクト名

タスク一覧や、タスク詳細画面の 信頼度 が「CpeVendorProductMatch(信頼度: 10)」となっているタスクは JVN にて検知された脆弱性です。

JVN にて検知された脆弱性はバージョン情報を考慮していないため誤検知の可能性があります。

JVN の該当ページを参照し目視でバージョンレンジを確認し影響がない場合は、タスクを非表示にして「NOT_AFFECTED」に変更してください。

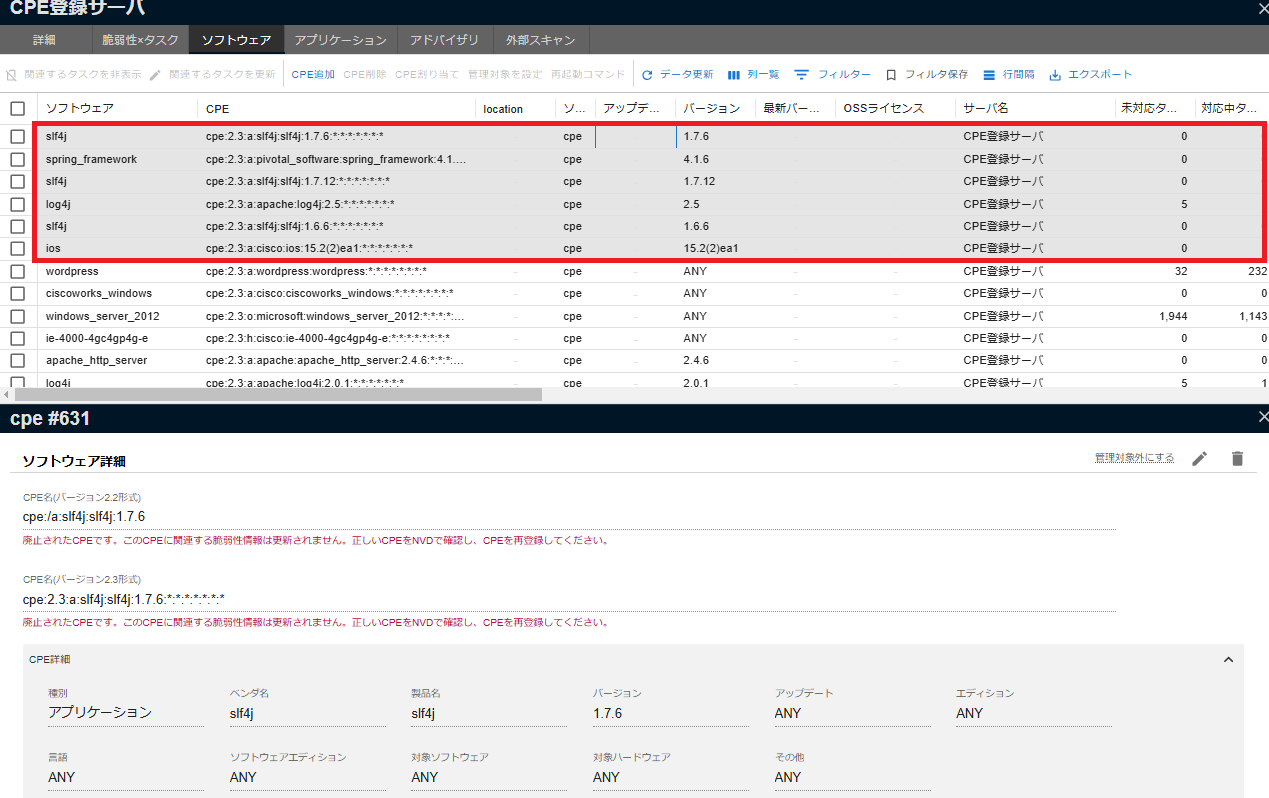

DeprecatedなCPEを注意喚起#

登録されている CPE が NVD 上で Deprecated になった場合、ソフトウェア詳細画面で注意喚起されるようになりました。

Deprecated な CPE の脆弱性は今後検知されません。正しい CPE を NVD で確認し、CPE編集より更新してください。

CloudOne連携を強化#

CloudOne 連携済みのグループで、グループ設定>外部連携から CloudOne API の実行履歴が確認できるようになりました。

CloudOne API の実行が正常に完了しているか確認したい場合はこちらをご確認ください。

REST APIの強化#

REST API にペーストLockfileの参照・作成・更新・削除機能が追加されました。

curl などを用いて、PASTE サーバを作成・更新いただけます。

詳細は、REST APIマニュアルをご確認ください。

その他#

いくつかのバグを修正しました。