2024-04-01 リリース内容#

サーバに導入済みのスキャナは定期的に更新してください。

2024年4月1日リリースのスキャナバージョン (スキャナバージョンの確認方法)

| OS | スキャナバージョン | スキャン実行スクリプト |

|---|---|---|

| Linux用 | [NEW] vuls v0.25.2 build-e25ec99 | Version: 2024/02 |

| Windows用 | [NEW] vuls v0.25.2 build-e25ec99 | Version: 2023/09 |

| Trivy | [NEW] 0.49.1 | 2024/04 |

新機能: OSSライブラリのEOL管理#

OSS ライブラリの End Of Life (EOL) 情報を一元管理する新機能を導入しました。これにより、セキュリティ部門や運用者は、EOL に達したライブラリを素早く特定し、アップデート計画を前もって立てることが可能になります。

詳細は、「ヘルプ > ソフトウェア」を参照してください。

現在EOL検知に対応しているスキャン方法は、以下の4つのみとなります。

新機能: AWS Lambdaの脆弱性を管理できるように#

AWS Lambda の脆弱性を FutureVuls で管理する機能を新たに提供します。Amazon Inspector との連携により、AWS Lambda の脆弱性情報を FutureVuls 上で一元的に管理し、SSVC を活用した自動優先度判断とタスク管理が可能です。

新機能: FutureVuls APIにオーガニゼーション管理用を追加#

組織全体のグループやメンバ情報を簡単に取得できる新 API を追加しました。定期的な監査や管理作業を効率化するためにご利用いただけます。

グループ一覧取得#

オーガニゼーションの全グループとそのメンバ情報を確認できます。 組織全体のグループ / グループセット / メンバ所属状況などの、定期監査で必要な情報を REST API で取得できます。

APIドキュメントで詳細な Response を確認できます。

グループセット一覧取得#

指定したオーガニゼーションのグループセットの一覧とそのグループ、メンバの一覧を取得します。 レスポンスには各グループセット内でのグループ情報や所属ユーザ情報などが含まれます。 グループセットの作成状況および各グループの所属情報を把握する際にご活用ください。

APIドキュメントで詳細な Response を確認できます。

メンバ一覧取得#

指定したオーガニゼーションに所属する全メンバのロールやグループ所属状況を一覧表示します。 レスポンスには各ユーザの表示名、オーガニゼーション内での権限、各グループ内でのロールなどが含まれます。 メンバの表示名やログイン方法の監査や、メンバを起点としてどのグループに所属しているかを把握する際にご活用ください。

APIドキュメントで詳細な Response を確認できます。

改善点#

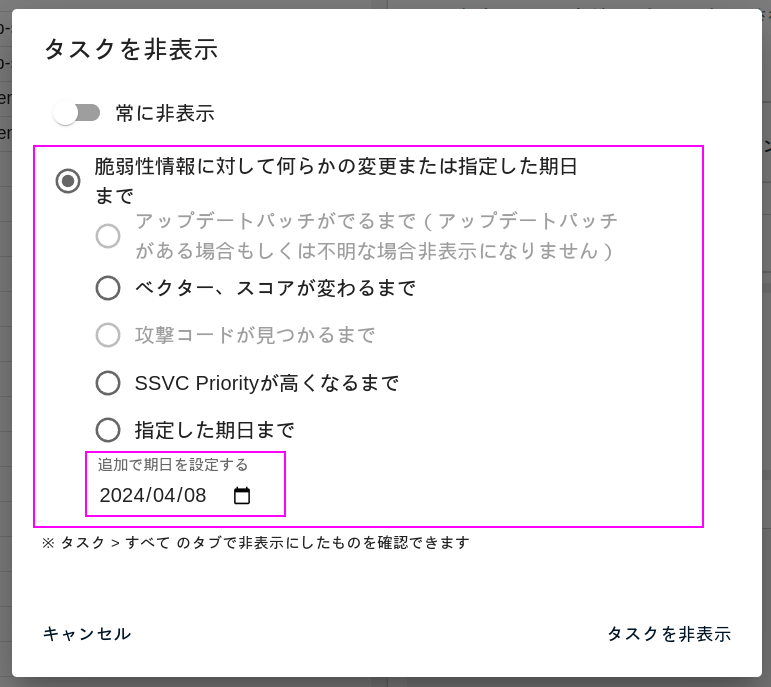

タスク非表示条件の柔軟な設定#

「脆弱性情報に何らかの変更」または「指定した期日まで」を OR 条件で指定できるようになりました。

Windowsのペーストスキャンで、サードパーティアプリケーションのリストを登録できるように#

Windowsペーストスキャン機能を拡張し、サードパーティアプリケーションのリストを簡単に登録できるようになりました。これにより、Windows のペーストスキャンでもサードパーティソフトウェアの脆弱性管理が容易になります。

簡単に CPE 登録する方法は、FutureVuls Blog の「新機能:FutureVuls、Windowsのサードパーティソフトウェアの脆弱性検知がより楽に」を参照してください。

通知用メールアドレスの複数登録サポート#

「グループ設定 > 通知」セクションに「メーリングリスト」オプションを追加。これにより、FutureVuls に登録されていないメールアドレスへの通知が可能になり、チーム全体への情報共有がスムーズに行えます。

今回のリリースでは、「Immediateなタスクの即時通知」に対応しました。 その他の通知機能についても、順次対応を検討しております。

脆弱性に対して優先度を設定できるように#

検知された脆弱性に対して、グループ単位で脆弱性優先度を設定できるようになりました。

タスクと同様に脆弱性に対しても HIGH, MEDIUM, LOW, NONE の優先度を設定できます。

脆弱性が検知されてタスクが自動作成される際に、その時点で設定されている脆弱性優先度がタスクの優先度として自動設定されます。

なお、 HIGH が設定された場合は脆弱性一覧とタスク一覧の該当行がハイライトされます。

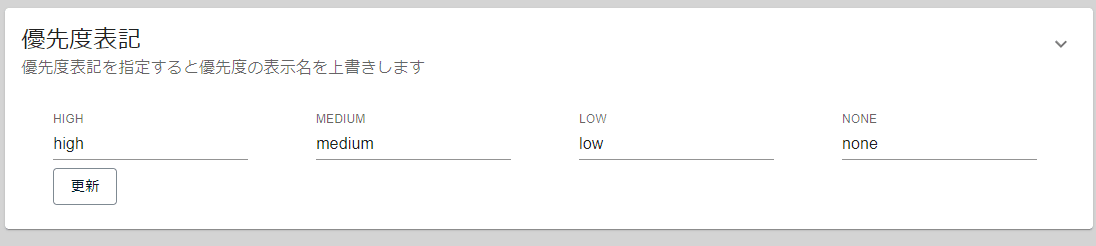

タスク優先度と脆弱性優先度の画面表記のカスタマイズ機能#

オーガニゼーション設定から、タスク優先度と脆弱性優先度の画面表記を変更できるようになりました。

HIGH, MEDIUM, LOW, NONE をそれぞれ変更できます。

SSVCのトリガー&アクション変更時に新しいアクションを自動適用するように#

これまで SSVC トリガー&アクションの設定を変更した際に、既存タスクに対して新しいアクションの内容が自動適用されていませんでしたが、今回のリリースから変更時にアクションが自動適用されます。

具体的には、たとえば「immediate のトリガー&アクションの設定を変更し対応期限を1日後」に変更した場合は、「すでに immediate がセットされている既存タスクの対応期限が明日」に自動適用されます。

なお、既存タスクへのアクションの適用は非同期で処理が行われるため、即時反映されない場合がある点をご認識ください。

パッチ提供有無の表示精度を改善#

FutureVuls では脆弱性やタスクごとにパッチ提供の有無を表示していますが、一部スキャン方法(CPE スキャンと Windows スキャン)において精度を改善しました。これにより、脆弱性への対応としてパッチを適用するのかそれ以外の方法を取るのか判断しやすくなりました。

脆弱性DBの更新頻度を高め、より迅速に検知できるように#

これまでは FutureVuls サービス側で保持している脆弱性 DB は朝晩の2回更新していましたが、1日6回(4時間に1回)に変更しました。これにより、緊急度の高い脆弱性情報が公開された場合に、これまでよりも迅速に検知できるようになりました。

Trivyのバージョンアップによる対応環境の強化#

Trivy を 0.49 系にアップデートし、対応する LockFile が増えました。詳細は 対応環境をご覧ください。

WordPressなどの一次情報のURLを脆弱性詳細ページに掲載#

WordPress 本体、テーマ、プラグインの43,000件以上の脆弱性情報が管理されている「wpscan.com」の詳細情報が、脆弱性詳細ページで表示されるようになりました。

また、Debian のアドバイザリの一部で「TEMP-から始まるアドバイザリ」についても脆弱性詳細ページにリンクが掲載されます。

仕様変更#

Dangerフラグ機能を廃止#

今回のリリースで脆弱性優先度が追加されたため、Danger フラグ機能を撤廃しています。過去に Danger フラグがつけられた脆弱性に関しては、優先度 HIGH として変更しています。

Windowsの初回スキャン時のサーバ名にホスト名を設定#

Windows の初回スキャン時に、ホスト名が自動的に FutureVuls のサーバ名として設定されるようになりました。

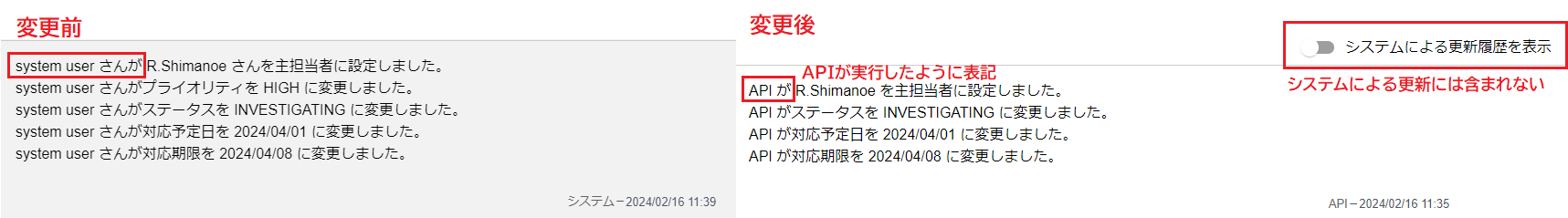

FutureVuls API経由のタスク更新者を API ユーザに変更#

これまで FutureVuls API 経由でタスクを更新すると、システム ユーザによる更新としてタスクへのコメントが追加されていましたが、今回のリリースより API ユーザのコメントとなるよう仕様を変更しました。

「SSOで招待したユーザ」にたいして承諾前にロール変更・招待破棄可能に#

これまでグループへ外部のユーザを「SSO ユーザ」として招待する際、承諾前にロール変更・招待破棄ができませんでしたが、今回のリリースにより操作可能となりました。

非推奨機能#

GCP連携#

Google Cloud の Container Registry サポート終了に伴い、FutureVuls では GCP 連携機能を非推奨とします。Artifact Registry への移行をお勧めします。詳細は、Google Cloudの公式アナウンスメントをご参照ください。

追記(2024年10月21日)#

2024年10月21日から、Artifact Registry 連携が利用可能となりました。 詳細については下記をご参照ください。

- リリースノート

- 操作マニュアル