2023-05-30 リリース内容#

サーバに導入済みのスキャナは定期的に更新してください。

2023年5月30日リリースのスキャナバージョン (スキャナバージョンの確認方法)

- スキャナのバージョン

| OS | スキャナバージョン | スキャン実行スクリプト |

|---|---|---|

| Linux用 | vuls v0.22.2 build-6682232 | Version: 2023/04 |

| Windows用 | vuls v0.2.2 build-2a125ac | Version: 2023/04 |

| Trivy | Version: 0.35.0 | Version: 2023/04 |

Windowsスキャナの改良#

WindowsUpdateサービスに接続できない環境でもCabファイルを用いてスキャンできるように#

これまで「インターネットや WSUS などの Windows Update サービスに接続できない環境」では、「PASTEスキャン」を利用し、手動で適用済みと未適用な KB リストを画面上にペーストすることで脆弱性管理が可能でした。しかしこの方法には課題があり、Windows アップデートが行われるたびに、画面上で構成情報を手動で再度ペーストする必要がありました。

今回のリリースでは新たに「Windows Update から提供されている cab ファイル」とスキャナプログラムを用いて脆弱性を検知できるようになります。結果はスキャナプログラムからアップロードされるので構成情報の同期は自動で行われます。 詳細は「windows/#cabファイルを用いたスキャンWindowsスキャン」を参照してください。

Windows Scan時にwinhttp Proxy設定を設定しないように#

v0.2.1以前のスキャナでは、システムワイドなプロキシ設定(netsh)が Vuls スキャナを実行したタイミングで、config.toml に設定した値で変更されていました。 v0.2.2以降のスキャナでは、Vuls スキャナの実行時にシステムワイドなプロキシ設定を変更しないようになりました。 詳細は「プロキシ設定」を参照してください。

通知の改良#

グループ全員へのメール通知にオーナ、Csirt、グループセットアドミン、グループセットメンバも含める#

これまで、グループ全体へのメール通知は、グループに直接所属している人だけが受け取っていました。 今回から、そのグループに権限がある上位権限者(オーナ、Csirt、グループセットアドミン、グループセットメンバ)もグループ全体通知の対象として含むようになりました。

自動トリアージの設定変更をMail, Slack, Teams通知#

オーガニゼーション設定で、自動トリアージの設定(自動 Danger,自動非表示)を変更した際に、メールで変更内容が通知されるようになりました。 また、こちらの通知はオーガニゼーションに所属しているグループすべてに Slack、Teams で通知されるようになりました。

これによって、トリアージの内容の変更を自動で利用者に伝えることが可能です。

Teams/Slackにおける、DailyReportの改善#

Teams/Slack の DailyReport の内容をリッチにしました。 脆弱性情報、SSVC 情報にリンクを付与し、メッセージから直接該当のページへ飛べるようになりました。

重要フィルタの変更をMail, Slack, Teams通知#

グループセット設定/グループ設定で、重要フィルタの設定を変更した際に、メールで変更内容が通知されるようになりました。 これによって、重要フィルタの内容の変更を自動で利用者に伝えることが可能です。

複数タスクに対してコメントのみの入力が行えるように#

複数タスク更新の際にコメントのみを更新できるようになりました。 さらにコメント追加時にグループへのメール通知機能も追加しました。

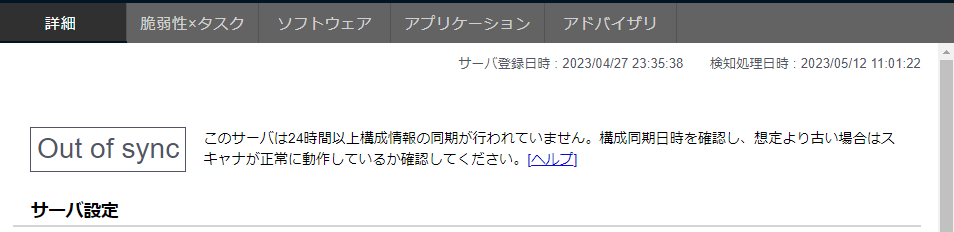

サーバ構成情報の同期漏れに気付けるように#

サーバ一覧ページにおいて、スキャン日時に関連する情報がわかりやすくなりました。

従来は以下の情報が表示されていました。

- 最新スキャン日時

- 最新アップロード日時

- 手動スキャン日時

これらを廃止し、新しく次の情報を追加しました。

- 検知処理日時

- 登録されている構成情報と脆弱性情報とのマッチング処理が成功した最新日時

- 構成同期日時

- スキャナがサーバの構成情報を FutureVuls に同期した最新日時

また、構成同期日時が24時間以上古い場合に、サーバ詳細ページでアラートが表示されるようになりました。

今までは脆弱性情報の検知処理が成功した時刻と、スキャナが構成情報を同期した時刻が混合されて表示されていましたが、今回のアップデートでそれぞれ別の値として確認できるようになりました。

構成情報の同期漏れにもすぐに気づき対応できるようになったため、より安全な脆弱性管理を実施いただけます。

REST APIへの影響について#

本変更に伴い、REST API のレスポンスに一部変更があります。

- 影響のある API

- サーバ一覧取得

- サーバ詳細取得

- その他サーバ情報がレスポンスに含まれる API

- 新規追加された値

- lastSyncedAt(構成同期日時)

- lastDetectedAt(検知処理日時)

- 2023年をもって廃止予定の値

- lastScannedAt(最新スキャン日時)

- lastUploadedAt(最新アップロード日時)

廃止予定の値を利用している方は、新しいレスポンスへの移行をお願いいたします。

Amazon EC2インスタンスのInspectorスキャン連携#

「Amazon Inspector」の EC2スキャン結果を取り込み、FutureVuls 上で管理できます。 連携には「AWS認証設定」が必要です。

詳細は「Amazon EC2インスタンススキャン」をご参照ください。

「2023-3-29リリース」より以前に AWS 認証設定を行った場合は、更新が必要です。

「FutureVulsで利用するポリシー」を参照し、 FutureVulsAssumeRole のIAM Policyに Action として inspector2:ListCoverage と inspector2:ListFindings を追加してください。

FutureVuls APIがさらに便利に#

サーバのEOLを取得可能に#

以前までは画面上でしか確認できなかったサーバの EOL が、サーバ詳細取得 API で取得可能になりました。

詳細は下記ドキュメントをご参照ください。

- https://doc.vuls.biz/#/server/server%23getServerDetail

- https://doc.vuls.biz/#/server/server%23getServerDetailByUUID

- https://doc.vuls.biz/#/groupSetServer/groupSetServer%23getGroupSetServerDetail

- https://doc.vuls.biz/#/groupSetServer/groupSetServer%23getGroupSetServerDetailByUUID

タスクの対応期限変更#

以前までは画面上でしか設定できなかったタスクの対応期限がタスク更新 API で簡単に更新できるようになりました。

詳細は下記ドキュメントをご参照ください。

グループセットAPIでタスクのコメントを作成#

グループセットの API で、グループのタスクコメントが作成可能になりました。

さらに、コメントを作成するとそのコメント内容をグループへメール通知する機能を追加しました。

リクエストにて needGroupNotice を指定するとメール通知が行われます。

これによって、特定の脆弱性、特定のサーバに対する内容を API からグループ内に周知することが可能となります 詳細は下記ドキュメントをご参照ください。

その他#

- いくつかの不具合を修正しました。