SSVC設定方法

本ページではSSVCを利用するための設定をご案内します。

SSVC機能はCSIRTプランのみ対象です。

オーガニゼーション設定

この操作はオーガニゼーション管理者のみ実行可能です。

SSVC 設定

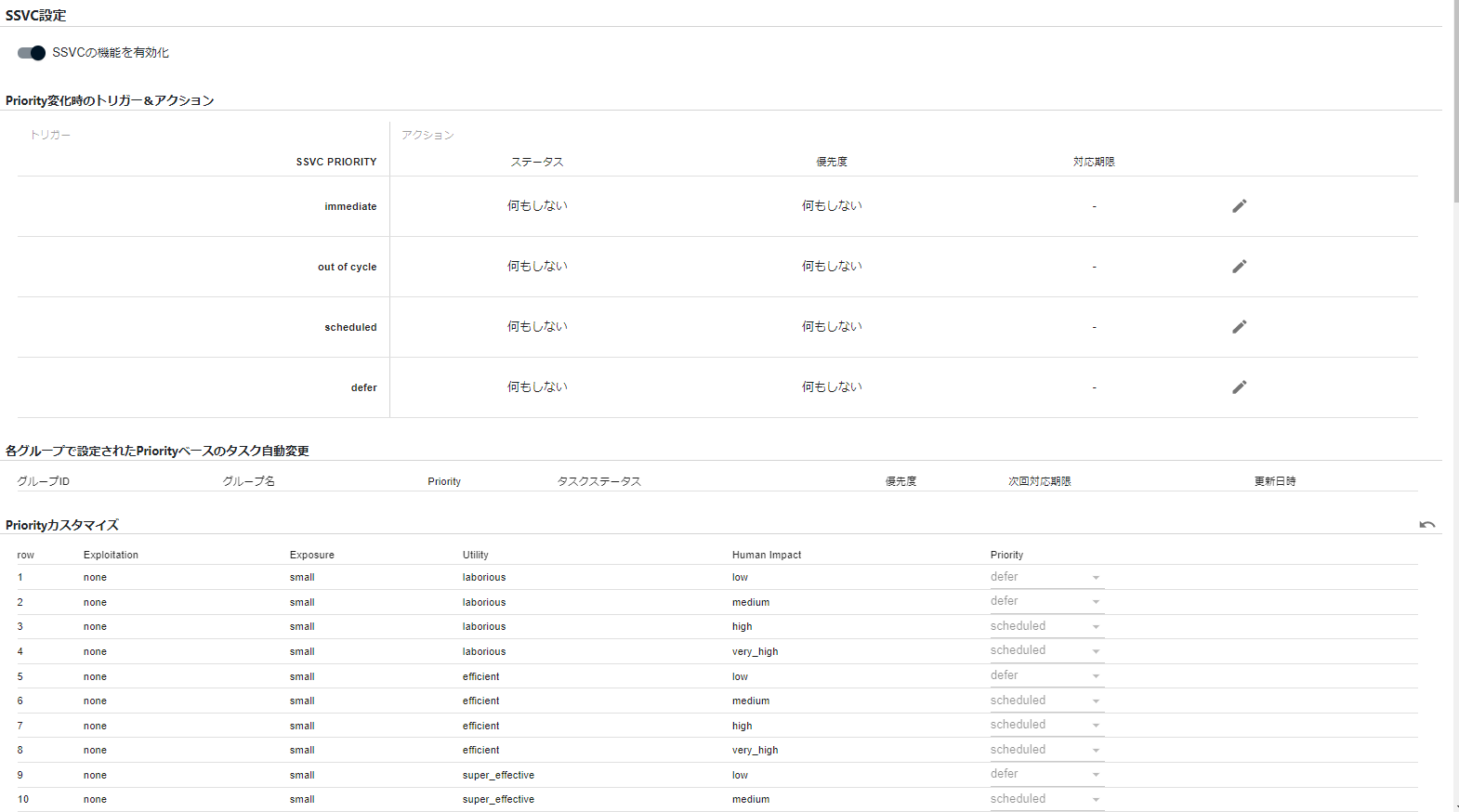

オーガニゼーション設定 > SSVC を開きます。 まず、「SSVCの機能を有効化」を選択します。

Priority変化時のトリガー&アクション

SSVC Priorityが導出された際、Priorityに応じてタスクのステータス・優先度・対応期限を更新できます。 SSVC Priorityについてはこちらをご確認ください。

SSVCのトリガー&アクションを変更すると、新しいアクションが自動適用されます。詳細は「20240401リリースノート/#ssvcのトリガーアクション変更時に新しいアクションを自動適用するように」をご参照ください。

タスクステータス

アクション>タスクステータス を設定した場合、導出されたSSVC Priorityが更新されたタイミングで未対応・対応中・保留中のタスクの内容を更新します。

SSVC Priorityが新たに immediate, out of cycle の優先度が高いPriorityと判定された場合はタスクステータスを自動でnewに戻すことができます。newのタスクは脆弱性一覧・タスク一覧上のサブメニュー上で「未対応」ステータスに振り分けられますので、再度トリアージが必要なタスクであると認識出来ます。

scheduled, defer といった優先度が低いと判断されたタスクに対しては、自動でタスクステータスを defer や risk_accepted に設定可能です。

SSVCによって更新されうるタスクステータスは、タスクステータスが下記以外のものです。

- NOT_AFFECTED

- RISK_ACCEPTED

- PATCH_APPLIED

なお、タスクステータスの種類についてはタスクステータスをご確認ください。

優先度

優先度を設定した場合、タスクの優先度をSSVC Priority導出タイミングで自動反映します。

対応期限

SSVC Priorityを導出したタイミングで、自動でタスクの対応期限を更新します。対応期限を超過したタスクは一覧やメール通知で確認可能で、これにより対応漏れを防ぐことができます。 immediate, out of cycleは優先度が高く定期メンテナンス外で対応すべきであるため、SSVC Priority導出から〇日後、という指定をしてください。 scheduled, deferについては定期メンテナンスで対応すれば十分なタスクであるため、定期メンテナンスの周期をcron式で指定してください。

対応期限は下記のいずれか1つ以上に該当する場合、更新されます。

- 対応期限が未設定である場合

- 現在設定されている対応期限がスペシャル警戒タグにより自動設定されたものでなく、かつ現在設定されているよりも期限が短くなる場合

Priorityカスタマイズ

SSVC決定木のカスタマイズをします。 基本的にはデフォルトの決定木が設定済ですが、実運用の中で、SSVCの導出結果を変更する必要があると判断した場合にカスタマイズしてください。

決定木をカスタマイズした場合、次回スキャン時にタスクのSSVC Priorityが反映されます。 次回の定期スキャンを待つか、お急ぎの場合は「グループ設定>全サーバを手動スキャン」より再度スキャンしてください。

グループ設定

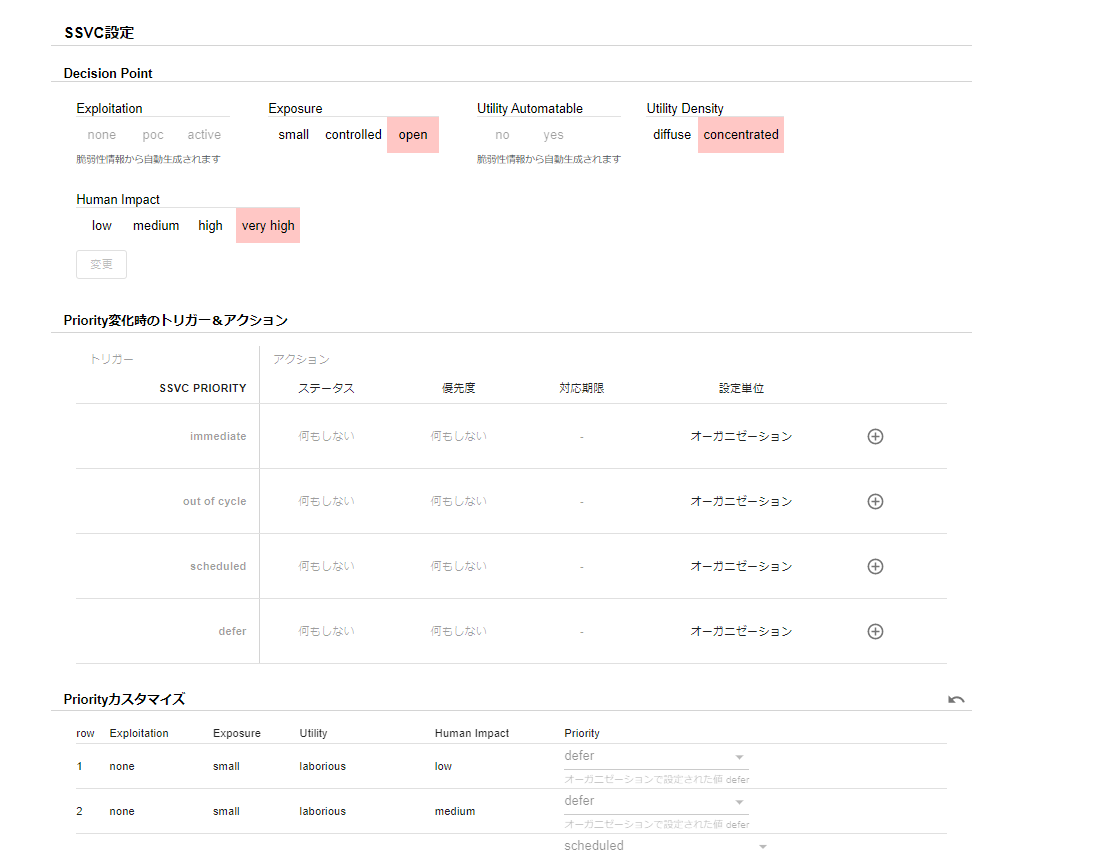

グループ設定では、DecisionPointの設定(必須)と、一部オーガニゼーションで設定した項目の上書き設定(任意)が可能です。

DecisionPoint

DecisionPointとは、SSVC導出に利用する設定値です。

Exposure(脆弱なコンポーネントの露出レベル)、Human Impact(攻撃された際の業務影響)を設定してください。 なお、脆弱性情報から判断できるものはFutureVulsにて自動で設定するため、ユーザが設定することはありません。

ユーザの手動設定が必要なDecisionPoint

管理対象のシステム環境に合わせてユーザが設定する必要のあるDecisionPointは2つです。

- Exposure

- Human Impact

それぞれの設定方法について説明します。

Exposure, Utility, HumanImpactを変更した場合、次回スキャン時にタスクのSSVC Priorityが反映されます。 次回の定期スキャンを待つか、お急ぎの場合は「グループ設定>全サーバを手動スキャン」より再度スキャンしてください。

Exposureの設定方法

Exposureは対象システムのインターネット露出レベルを設定するDecisionPointです。

| Exposure Level | 説明 |

|---|---|

| Small | ローカルサービス/プログラム。高度に制御されたネットワーク。インターネットに接続できない閉域環境。 - インターネットへの入出力が禁止された隔離された環境 |

| Controlled | いくつかのアクセス制限及び緩和策が実施されているネットワーク。 - インターネットに面しているがIP制限あり - インターネットに直接面していないサーバ(DBサーバなど) |

| Open | インターネットまたはアクセスを制限または制御できない可能性のあるネットワーク(DNSサーバ、ウェブサーバ、VOIPサーバ、メールサーバなど)。 - インターネットに面していて無制限にアクセスできるポートがOpenしているサーバ - ShodanやNessusなどの外部スキャンツールでサービスが発見できる - 通常の保護(有害なIPやURLのブロック、ファイアウォール)なしにウェブや電子メールに接続するクライアントPC |

「インターネットに露出しているが、WAF、IPS、EDR等で防御しているサーバは Open か Controlled のどちらか」は判断に悩むかもしれませんが、「インターネットに露出するサーバのExposureは Open にすべき」です。これらのセキュリティ製品の防御能力は基本的に実際に適用しているルール次第であり、既知のすべての脆弱性のルールは用意されていません。また、新規公開された危険な脆弱性への即時対応も限界があるため、インターネットからの攻撃を完全に防ぐことは難しいです。このため、「インターネットに露出するサーバのExposureは Open」に設定し、SSVCで分類しましょう。SSVCで Immediate や out-of-cycle と判断されたものは、セキュリティ製品の防御状況をチェックし、その後の対応を判断するのが妥当と考えています。

Exposureの設定の考え方やInspectorを用いた自動調査方法は、FutureVulsブログの「インターネット露出サーバの自動特定とSSVC Exposure設定ガイド」を参照してください。

Human Impactの設定方法

Human Impactは攻撃された際の業務影響を設定するDescisionPointです。

| Human Impactの値 | 説明 |

|---|---|

| Low | 影響がほぼない(例:PC, 開発環境) |

| Medium | 基幹業務には影響がない(例: 勤怠管理システム) |

| High | 一つの基幹業務に長期間影響が出る(例: 一つの基幹システム、一つのWebサービス) |

| Very High | 複数の基幹業務が停止し会社全体の基幹業務が続行不能で回復不能になるような超重要システム。(例: オンランバンキングやトレーディングシステムなど) |

Human Impactの設定の考え方は、FutureVulsブログの「SSVCにおける Human Impact 決定方法例」を参照してください。

FutureVulsが自動で導出するDecisionPoint

FutureVuls が自動で導出する DecisionPoint は Exploitatioin と Automatable の2つです。それぞれの導出方法を説明します。

Exploitation導出方法

Exploitation は警戒情報や攻撃コードの有無とその信頼性を評価する Decision Point です。

FutureVuls では下記のロジックで判定します。

| Exploitationの値 | 説明 |

|---|---|

| active | ・CISA KEVに掲載されているもの ・VulnCheck KEV に掲載されているもの ・MSRC で Exploitability: Detected なもの・Vulnrichment で SSVC Exploitation: active なもの |

| poc | 上記以外の場合に ・攻撃コード(metasploit, Exploit-DB, GitHubなど)が存在するもの ・MSRC で Exploitability: More Likely なもの・Vulnrichment で SSVC Exploitation: poc なもの |

| none | 上記以外のもの(警戒情報や脅威情報、攻撃コードなどが公開されていないもの) |

Automatable導出方法

Automatable は攻撃者が攻撃を自動化できるかを判定する DecisionPoint です。 FutureVuls では、2024年10月時点では下記の1. 2の条件に合致する脆弱性を自動化可能と判定します。

-

Vulnrichment に脆弱性が登録されていて SSVC の項目が埋まっている場合、その Automatable の値を利用します。

-

Vulnrichment に脆弱性が登録されていない場合は、RCE候補の脆弱性を抽出します。

- 以下の条件を満たす脆弱性を抽出します

- MSRC で公開されている脆弱性情報の場合、製品への影響説明としてRemote Code Executionと表記されているもの

- 各脆弱性データベースの脆弱性についての概要欄にリモートで任意コードが実行可能であると記載されているもの

- リストアップされたRCE候補のCVEをさらにフィルタします

- CVSS(v2/v3のいずれか)のベクタから自動化可能であると判断できるもの

- CVSSv3 で以下の条件を満たすもの

- 攻撃元区分(AV)がネットワーク(N)

- 必要な特権レベル(PR)が不要(N)

- ユーザ関与レベル(UI)が不要(N)

- CVSSv2 で以下の条件を満たすもの

- 攻撃元区分(AV)がネットワーク(N)

- 必要な特権レベル(PR)が不要(N)

- 攻撃前の認証要否(Au)が不要(N)

- CVSSv3 で以下の条件を満たすもの

- CVSS(v2/v3のいずれか)のベクタから自動化可能であると判断できるもの

Priority変化時のトリガー&アクション(グループ)

基本的にはオーガニゼーション単位で設定しますが、実運用の中で特定のグループで個別に設定する必要がある場合、グループ単位でオーガニゼーション設定を上書き設定可能です。 なお上書き設定した場合、オーガニゼーション設定画面でどのグループがどの設定を上書き設定しているか、一覧確認が可能です。

Priorityカスタマイズ(グループ)

SSVC決定木のカスタマイズをします。 基本的にはオーガニゼーションの決定木が反映されますが、実運用の中で、SSVCの導出結果をグループ個別で変更する必要があると判断した場合にこちらをカスタマイズしてください。

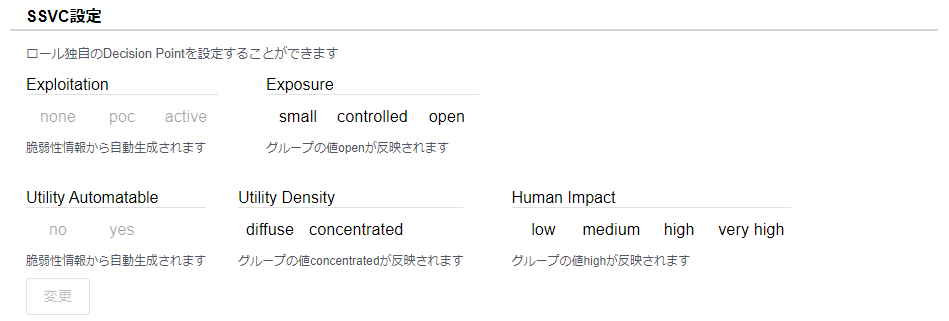

ロール設定

ロール設定では、DecisionPoint の各ロールごとの上書き設定(任意)が可能です。 設定した場合、そのロールに所属するサーバの DecisionPoint は、ロールで設定した値に上書きされます。 デフォルト値はそれぞれのグループの DecisionPoint の値です。

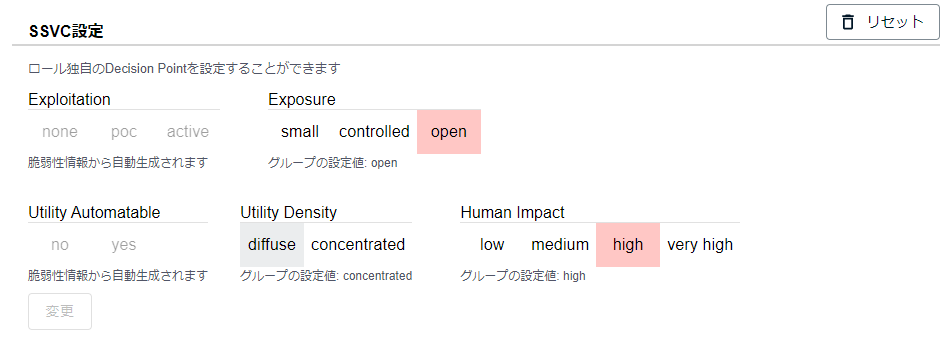

デフォルト値とリセットボタン

初期状態ではデフォルト値として、下記キャプチャのようにそれぞれのグループのDecisionPointの値が反映されます。 ロールごとのDecisionPointの値を設定後、それぞれのグループのDecisionPointの値に戻したい場合は、 右上に表示されるリセットボタンを押下することでリセットが可能です。