WindowsスキャンのFAQ

「よくあるお問い合わせ」は現在「こちら」に移行中です。

最新情報は移行先に反映されていますので、そちらをご参照ください。

このマニュアル内のFAQは2023年末を目途に閉鎖予定です。

インストール時にエラーが出る

マニュアルを参考にして、以下をご確認ください。

- コマンドプロンプトを管理者権限で実行しているか

- インストール対象のサーバがプロキシ配下の場合はプロキシ設定を参照してください。

Download binary failure.[type: linux_x86_64] - 実行したコマンドが合っているか

以下が表示されている場合はペーストしたコマンドが間違っていますのでもう一度コピーし直して実行して下さい。

"[ERROR]: args not found."

Windowsではスキャナプログラムのインストールが必須ですか

ペーストスキャンはスキャナを用いずに脆弱性を検知できます。

アンインストールが正常に実施されたを人手で確認する方法はありますか

コマンドプロンプトでエラーがでなければ削除成功です。 人手でチェックする際は以下をご確認ください。

- C:\Program Files\vuls-saas が無いこと

- タスクスケジューラにvuls-saas-scanが無いこと

アンインストール用のスクリプト本体を見れば実際のアンインストール処理を確認できますので必要に応じて参照してください。

Windows Update管理外のアプリの脆弱性も検知できますか

2020年6月1日現在、Windows Update管理外のソフトウェアの脆弱性は自動で検知できません。 CPEを手動登録して検知することで手動登録し検知できます。

FutureVulsにアップロードされる情報を知りたい

アップロードされる情報は以下のとおりです。

実際にアップロードされるファイルは、C:\Program Files\vuls-saas\results に格納されています。

| key | value | 説明 |

|---|---|---|

| jsonVersion | 3 | JSONバージョン(FutureVuls内部で利用) |

| lang | en | スキャン対象サーバの言語設定 |

| serverName | DESKTOP-xxxx | スキャン対象サーバ名 |

| family | windows | OSの種類 |

| release | Microsoft Windows 10 Home Version,10.0.17134 | OSのバージョン |

| serverUUID | xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxx | UUID(FutureVuls内部で利用) |

| packages | { “7-Zip 18.05 (x64 edition)”: { “name”: “7-Zip 18.05 (x64 edition)”, “version”: “18.05.00.0” }} | インストール済みのソフトウェアのリスト |

| optional | { “AppliedKBID”: [“5006672”, “4535680”], “UnappliedKBID”: [“5011503”]} | 適用済みのKBIDと未適用なKBIDのリスト |

| config | { “servers”: { “localhost”: { “host”: “localhost”, } }} | スキャナの設定 |

| scannedAt | 2022-03-10T06:05:16.3427967Z | スキャンした時刻 |

| scannedVersion | v0.1.14 | スキャナのバージョン |

| scannedRevision | build-3d5127e | スキャナリビジョン |

| scannedBy | localhost | スキャナマシン |

| scannedVia | localhost | スキャナマシンのIP |

最新の脆弱性が検知されない

クライアントPCにインストールされているサービススタック更新プログラムが古い場合は、最新の脆弱性が検知されません。最新のサービススタック更新プログラムにアップデートしたのち、再度スキャンを行ってください。

FutureVulsにアップロードされる情報を絞れますか

可能です。詳細はこちらを参照ください。

スキャン時にエラーが出る

エラーが出た場合はログファイルを確認してください。 ログファイルは下記フォルダに出力されています。

C:\Program Files\vuls-saas\vuls-saas.log

a. ログファイルに「Failed to getKBIDs using Windows Update」が出力される

bashmain.go:xx: Failed to scan: Failed to getKBIDs using Windows Update: ...

Windows用スキャナは、内部で Windows Update のAPIを利用しています。

Windows Updateが失敗する場合、WindowsUpdate.logと下の図を併せて確認いただき、Windows Updateが実行可能な状態で再度お試しください。

(準備)WindowsUpdate.logを確認する

- Windows PowerShellを開き、

Get-WindowsUpdateLogコマンドを実行する。 - WindowsUpdate.logが生成されるので、ファイルを開きログを確認する。

a.1 インターネット上のWindowsUpdateに接続できない

GPOなどによってインターネット上のWindowsUpdateへの接続が制限されています。 システム管理者に確認いただき、インターネット上のWindowsUpdateへ接続できるようにしてください。

a.2 WSUSの設定を行っていない

config.tomlを書き換え、WSUS配下にあるWindowsのスキャナ設定を行ってください。

a.3 WSUS設定が適切にされていない

スキャン対象WindowsからWindowsUpdateを参照する際に、設定されたWSUSを認識出来ていません。 システム管理者に確認いただき、スキャン対象のWindowsからWSUSへ接続できるようにしてください。

a.4 その他

WindowsUpdate.logにてエラーの原因をご確認ください。 原因が不明の場合は、スキャンが失敗した時刻のWindowsUpdate.logを添付いただきお問い合わせください。

b. ログファイルに「Failed to get Credential」が出力される

saas.go:xx: START: UploadSaaS

saas.go:xx: Failed to Upload to SaaS: Failed to get Credential. Request: ...

SaaSへのUpload時にエラーが発生しています。以下の2つの可能性を調査してください。

- ネットワークの問題

- GroupIDかTokenが不正

ネットワークの問題

コマンドプロンプト上で以下のコマンドを実行します。

HTTP/1.1 200 OK が表示され最後にCredentialのJSONが表示されれば問題ありません。

次項の「GroupIDかTokenが不正」をチェックしてください。

この方法は旧バージョンのスキャナのみで使えます。

HTTP status codeが 200 以外の場合は、スキャン対象Windowsから、FutureVulsへのアクセスが制限されています。

スキャン対象のWindowsから、https://auth.vuls.biz へのPOST を許可する必要がありますので、ネットワーク管理者などに依頼してください。

ネットワーク通信要件の詳細は通信要件を参照してください。

> cd \Program Files\vuls-saas

C:\Program Files\vuls-saas>curl -v --data-binary @saas-credential.json https://auth.vuls.biz/one-time-auth

...省略...

> POST /one-time-auth HTTP/1.1

> Host: auth.vuls.biz

> User-Agent: curl/7.55.1

> Accept: */*

> Content-Length: 81

> Content-Type: application/x-www-form-urlencoded

>

* upload completely sent off: 81 out of 81 bytes

...省略...

< HTTP/1.1 200 OK

< Date: Tue, 18 May 2021 00:19:44 GMT

< Content-Type: text/plain; charset=utf-8

< Content-Length: 679

< Connection: keep-alive

<

{"Credential":{"AccessKeyId":"xxxx","Expiration":"2021-05-18T00:40:35Z","SecretAccessKey":"xxxx","SessionToken":"xxxx"},"S3Bucket":"vuls-results-tmp-prd","S3ResultsDir":"xxx/xxx"}

GroupIDかTokenが不正

C:\Program Files\vuls-saas\config.toml

をエディタで開き、GroupIDとTokenが正しいか確認してください。

GroupIDとTokenはグループ設定>スキャナ画面で確認できます。

もし間違っている場合は、以下のいずれかをお試しください。

c. ログファイルに「Fail to access to one-time-auth」が出力される

main.go:xx: Failed to Upload to SaaS: Fail to access to one-time-auth: Post "https://auth.vuls.biz/one-time-auth": proxyconnect tcp: dial tcp xxx: connectex: A connection attempt failed because the connected party did not properly respond after a period of time, or established connection failed because connected host has failed to respond.,:

...

プロキシの設定を確認して下さい。

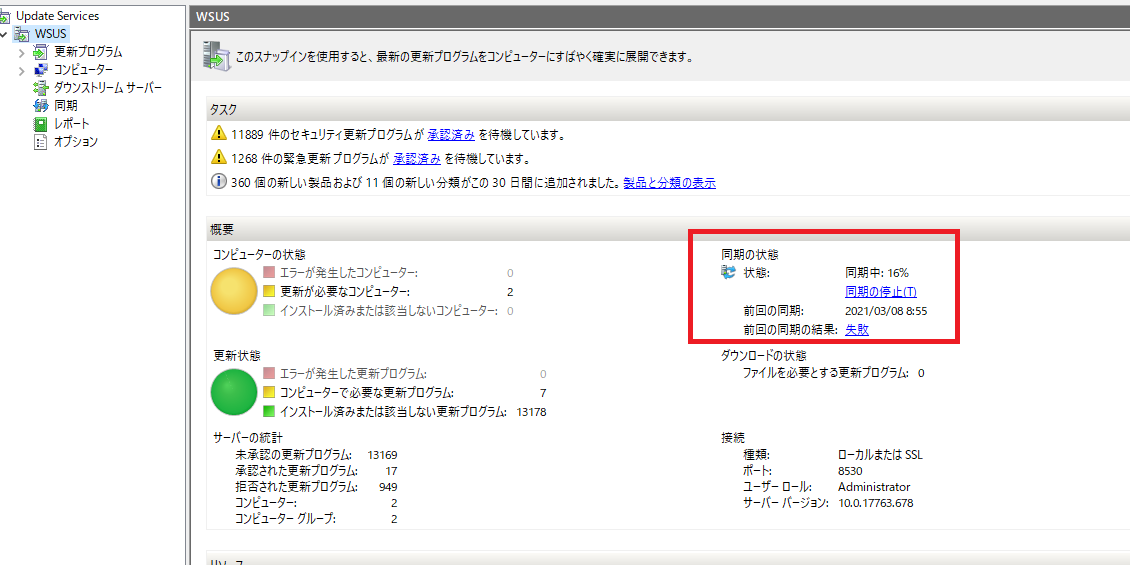

WSUS配下のWindowsスキャンで検知漏れが発生する

WSUS配下のWindowsスキャンを行う場合、WSUSの設定によって検知漏れの発生する場合があります。

最新の脆弱性情報が検知されない

WSUSの配信する更新プログラムが古いものでないか確認ください。

WSUSを参照してスキャンを行う場合、WSUSの最新の同期以降に公開された脆弱性情報は検知されません。

WSUSの設定を確認し、前回の同期が古い場合はWSUSの同期を行ってください。

脆弱性情報が0件もしくは極端に少ない

WSUSが更新プログラムの配信を承認していない可能性があります。 Windows UpdateのAPIを用いて脆弱性スキャンを行うVulsでは、“未承認"に設定されている更新プログラムを検出できません。 更新プログラムの配信設定を"承認"にし、再度スキャンを行ってください。

既にパッチが適用されているはずの脆弱性が検知される

次の可能性があります。

- 該当の脆弱性を解決する更新プログラムに関してKB番号が発番されていない

- 該当の脆弱性を解決する更新プログラムに関するKBの置き換え情報が欠損している

Windowsスキャンでは、未適用な更新プログラムのKB番号を用いて脆弱性を検知します。

そのため、KB番号が発番されていない脆弱性や、置き換え情報が欠損しているKBに紐づく脆弱性は、パッチが適用されているか否かを自動判断できません。

脆弱性詳細ページから一次情報をご確認いただき、影響がないと判断できる場合は該当脆弱性に関連するタスクのステータスを NOT AFFECTED や WORKAROUND に変更ください。

既に適用したはずの更新プログラムが未適用KBとして検知されている

適用したはずの更新プログラムが未適用として検知されるパターンとしては次のようなものがあります。

- インストールを完了するために再起動が必要

- 該当する更新プログラムが適切にインストールされていない

- 該当する更新プログラムが適用されたあとアンインストールされた

GUIなどから、該当更新プログラムをインストール可能かお試しいただき、 さらに再起動した後、再スキャンをお試しください。