トリアージガイド

高リスクな脆弱性の増加と運用者の課題

サーバやアプリケーションは、常に最新の状態に保たれていない限り多数の脆弱性が存在します。特に企業のサーバ環境では、デグレによる動作保証のコストなどの理由から、頻繁にアップデートすることが難しいのが現状です。 しかし、Log4Shellのような高リスクな脆弱性は公開され続けています。近年は脆弱性情報やベンダからのパッチが公開されると、すぐにPoC(概念実証コード)が公開され、ツールを使用して誰でも攻撃が可能になるケースが増えています。このような状況下で、我々サービス運用者は、限られた人的リソースの中で、高リスクな脆弱性とリスクが低い脆弱性を日々選別して対応していかなければなりません。

CVSS基本値の課題

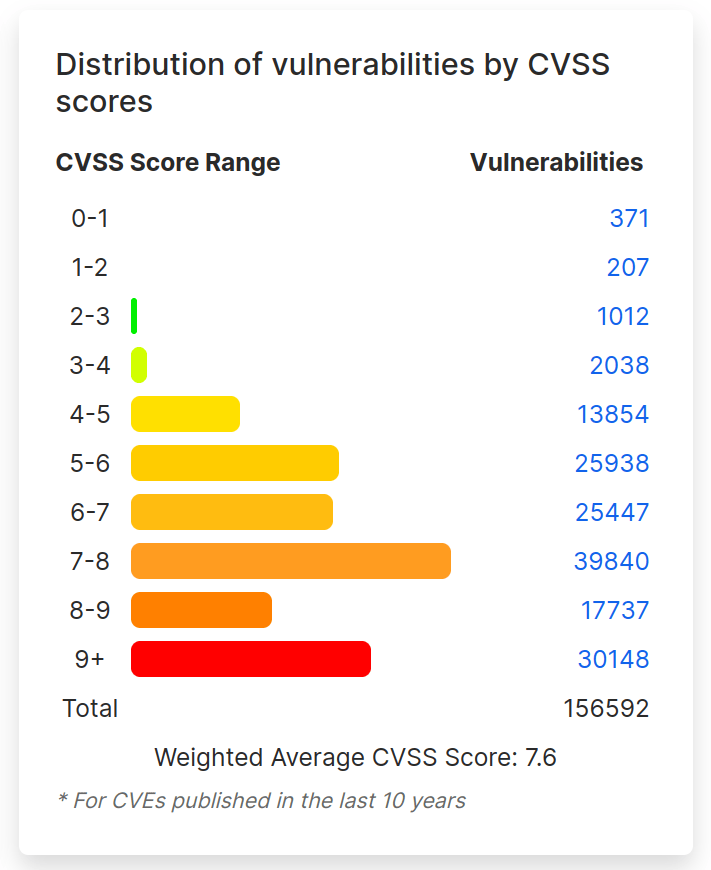

一般的にリスクは「脆弱性」x「脅威」x「資産重要度」の組み合わせで評価されます。この考え方は脆弱性対応のリスク判断にも適用可能です。 脆弱性情報にはCVSS基本値という指標があり、これは脆弱性そのものの深刻度を0から10までの数字で示しています。多くの企業は「CVSSスコアが7以上の脆弱性は対応すべき」という方針を取っていますが、実際の運用ではこの基準だけでは十分ではありません。なぜなら、CVSS基本値は脆弱性そのものの情報を示すものであり、実際の「脅威」や「環境」などの情報は含まれていないからです。

参考として全CVEの平均スコアは「7.6」となっており、CVSS基本値が7以上のものをすべて対応すべきとすると、半数以上が対応必須となります。この情報は「CVEdetails.com」からのデータを基にしています。

研究に基づくCVSSベースのトリアージの限界

さらに、CVSS基本値だけを基にした運用方法はランダムに対応する方法と大差ないという研究結果もあります。一方、実際に攻撃に利用される脆弱性は全体の5%しかないという研究も存在します。したがって我々運用者は、CVSS基本値だけでなく、他の情報も考慮してリスクを判断し、対応が必要な脆弱性を選別する必要があります。

- An Approach to Discover and Assess Vulnerability Severity Automatically in Cyber-Physical Systems

- Relying on CVSS alone is risky for vulnerability management

- [Jacobs et al.(2020)] Jay Jacobs, Sasha Romanosky, Idris Adjerid, and Wade Baker. 2020. Improving vulnerability remediation through better exploit prediction. Journal of Cybersecurity 6, 1 (2020), tyaa015.

チュートリアルについて

本トリアージガイドでは、FutureVulsでの脆弱性対応の判断と優先順位付けの方法を詳しく解説します。

CSIRTプラン

CSIRTプランの目玉機能として「Tutorial>自動トリアージ」を紹介します。この機能は、CISA(サイバーセキュリティー・インフラセキュリティー庁)が推奨する最新のトリアージエンジン「SSVC」を利用して、検出された脆弱性の対応優先度を自動で判断するものです。自動トリアージ機能を活用することで、リスク(「脆弱性」x「脅威」x「資産重要度」)を考慮した対応優先順位付けや、運用者への指示までのプロセスを自動化可能となります。 これまで専門家が人手で行っていたリスク評価を誰でも自動化できるので、すべての企業・組織に自信を持っておすすめできる機能です。

スタンダードプラン

スタンダードプランには自動トリアージ機能はありませんが、CVSSスコアとその他の情報を組み合わせせて柔軟に優先順位付けする機能を有しています。